Изглежда, че всички тези дни са загрижени за сигурността. Има смисъл, когато се има предвид значението на киберпрестъпността. Организациите са насочени от хакери, които се опитват да откраднат техните данни или да им причинят друга вреда. Един от начините да защитите вашата ИТ среда от тези атаки е чрез използването на правилните инструменти и системи. Често първата линия на защита е в периметъра на мрежата под формата на мрежово-базирани системи за откриване на проникване или NIDS. Тези системи анализират трафика, идващ във вашата мрежа от интернет, за да открият всяка подозрителна дейност и да ви предупредят незабавно. NIDS са толкова популярни и толкова много от тях са достъпни, отколкото намирането на най-добрия за вашите нужди може да бъде предизвикателно начинание. За да ви помогнем, ние събрахме този списък с някои от най-добрите мрежови системи за откриване на проникване.

Ще започнем нашето пътуване, като разгледаме различните видове система за откриване на проникване. По същество има два типа: базирани на мрежа и базирани на хост. Ще обясним техните разлики. Системите за откриване на проникване също се различават по метода на откриване, който използват. Някои от тях използват подход, базиран на подписи, докато други разчитат на поведенчески анализ. Най-добрите инструменти използват комбинация от двата метода за откриване. Пазарът е наситен както със системи за откриване на проникване, така и със системи за предотвратяване на проникване. Ще проучим как се различават и как си приличат, тъй като е важно да се разбере разликата. И накрая, ще прегледаме най-добрите мрежови системи за откриване на проникване и ще представим техните най-важни характеристики.

Съдържание

Откриване на проникване, базирано на мрежа срещу хост

Системите за откриване на проникване са един от двата вида. И двете споделят една и съща цел – бързо откриване на опити за проникване или подозрителна дейност, потенциално водеща до опити за проникване – но се различават по местоположението на точката на прилагане, която се отнася до мястото, където се извършва откриването. Всеки тип инструмент за откриване на проникване има предимства и недостатъци. Няма реален консенсус кой е за предпочитане. Някои се кълнат в един тип, докато други ще се доверяват само на другия. Вероятно и двамата са прави. Най-доброто решение – или най-сигурното – вероятно е това, което комбинира и двата типа.

Системи за откриване на проникване в мрежа (NIDS)

Първият тип система за откриване на проникване се нарича мрежова система за откриване на проникване или NIDS. Тези системи работят на границата на мрежата, за да наложат откриването. Те прихващат и изследват мрежовия трафик, търсят подозрителни дейности, които биха могли да показват опит за проникване, а също така търсят известни модели на проникване. Натрапниците често се опитват да използват известни уязвимости на различни системи, като например изпращат неправилно оформени пакети до хостове, като ги карат да реагират по определен начин, който им позволява да бъдат пробити. Система за откриване на проникване в мрежа най-вероятно ще открие този вид опит за проникване.

Някои твърдят, че системите за откриване на мрежови прониквания са по-добри от техния хост-базиран аналог, тъй като могат да откриват атаки дори преди да стигнат до вашите системи. Някои също са склонни да ги предпочитат, защото не изискват инсталиране на нищо на всеки хост, за да ги защитят ефективно. От друга страна, те осигуряват малка защита срещу вътрешни атаки, които за съжаление не са никак необичайни. За да бъде открит, опитът за проникване на нападателя трябва да премине през NIDS, което рядко прави, когато идва отвътре. Всяка технология има плюсове и минуси и в конкретния случай на откриване на проникване, нищо не ви спира да използвате и двата типа инструменти за максимална защита.

Системи за откриване на проникване на хост (HIDS)

Системите за откриване на проникване на хост (HIDS) работят на ниво хост; може да се досетите от името им. Те, например, ще наблюдават различни регистрационни файлове и дневници за признаци на подозрителна дейност. Друг начин, по който могат да откриват опити за проникване, е като проверяват системните конфигурационни файлове за неоторизирани промени. Те също могат да проверяват същите тези файлове за специфични известни модели на проникване. Например, може да се знае, че конкретен метод за проникване работи чрез добавяне на определен параметър към конкретен конфигурационен файл. Една добра базирана на хост система за откриване на проникване би уловила това.

Въпреки че името им може да ви накара да мислите, че всички HIDS са инсталирани директно на устройството, което са предназначени да защитават, това не е непременно така. Някои ще трябва да бъдат инсталирани на всичките ви компютри, докато някои ще изискват само инсталиране на локален агент. Някои дори вършат цялата си работа дистанционно без агент. Без значение как работят, повечето HIDS имат централизирана конзола, където можете да контролирате всеки екземпляр на приложението и да преглеждате всички резултати.

Методи за откриване на проникване

Системите за откриване на проникване не се различават само по точката на прилагане, те се различават и по метода, който използват за откриване на опити за проникване. Някои са базирани на подписи, докато други са базирани на аномалия. Първите работят, като анализират данни за специфични модели, които са били свързани с опити за проникване. Това е подобно на традиционните системи за защита от вируси, които разчитат на вирусни дефиниции. Откриването на проникване, базирано на сигнатури, разчита на сигнатури или шаблони за проникване. Те сравняват заснетите данни със сигнатурите за проникване, за да идентифицират опитите за проникване. Разбира се, те няма да работят, докато правилният подпис не бъде качен в софтуера, което понякога може да се случи само след като определен брой машини са атакувани и издателите на сигнатури за проникване са имали време да публикуват нови пакети за актуализация. Някои доставчици са доста бързи, докато други могат да реагират само дни по-късно. Това е основният недостатък на този метод за откриване.

Базираното на аномалии откриване на проникване осигурява по-добра защита срещу атаки с нулев ден, тези, които се случват преди всеки софтуер за откриване на проникване да е имал шанс да получи правилния файл с подпис. Те търсят аномалии, вместо да се опитват да разпознаят известни модели на проникване. Например, някой, който се опитва да получи достъп до система с грешна парола няколко пъти подред, ще задейства предупреждение, тъй като това е често срещан признак за атака с груба сила. Тези системи могат бързо да открият всяка подозрителна дейност в мрежата. Всеки метод за откриване има предимства и недостатъци и точно както при двата типа инструменти, най-добрите инструменти вероятно са тези, които използват комбинация от анализ на сигнатура и поведение.

Откриване или превенция?

Някои хора са склонни да се бъркат между системите за откриване на проникване и предотвратяване на проникване. Въпреки че са тясно свързани, те не са идентични, въпреки че има известно припокриване на функционалността между двете. Както подсказва името, системите за откриване на проникване откриват опити за проникване и подозрителни дейности. Когато открият нещо, те обикновено задействат някаква форма на предупреждение или известие. След това администраторите трябва да предприемат необходимите стъпки, за да спрат или блокират опита за проникване.

Системите за предотвратяване на проникване (IPS) отиват още една крачка по-далеч и могат да спрат да се случват прониквания напълно. Системите за предотвратяване на проникване включват компонент за откриване, който е функционално еквивалентен на система за откриване на проникване, който ще задейства някои автоматични коригиращи действия, когато бъде открит опит за проникване. Не е необходима човешка намеса, за да се спре опитът за проникване. Предотвратяването на проникване може също да се отнася до всичко, което се прави или въвежда като начин за предотвратяване на прониквания. Например, втвърдяването на паролата или блокирането на нарушител може да се разглежда като мерки за предотвратяване на проникване.

Най-добрите инструменти за откриване на мрежови прониквания

Потърсихме пазара за най-добрите мрежови системи за откриване на проникване. Нашият списък съдържа комбинация от истински хост-базирани системи за откриване на проникване и друг софтуер, който има мрежово базиран компонент за откриване на проникване или който може да се използва за откриване на опити за проникване. Всеки от препоръчаните от нас инструменти може да помогне за откриване на опити за проникване във вашата мрежа.

1. SolarWinds Threat Monitor – издание на IT Ops (БЕЗПЛАТНА демонстрация)

SolarWinds е често срещано име в областта на инструментите за мрежово администриране. Компанията съществува от около 20 години и ни донесе едни от най-добрите инструменти за мрежово и системно администриране. Неговият водещ продукт, Network Performance Monitor, постоянно се класира сред най-добрите инструменти за мониторинг на мрежовата честотна лента. SolarWinds също така прави отлични безплатни инструменти, всеки от които отговаря на специфични нужди на мрежовите администратори. Kiwi Syslog Server и Advanced Subnet Calculator са два добри примера за тях.

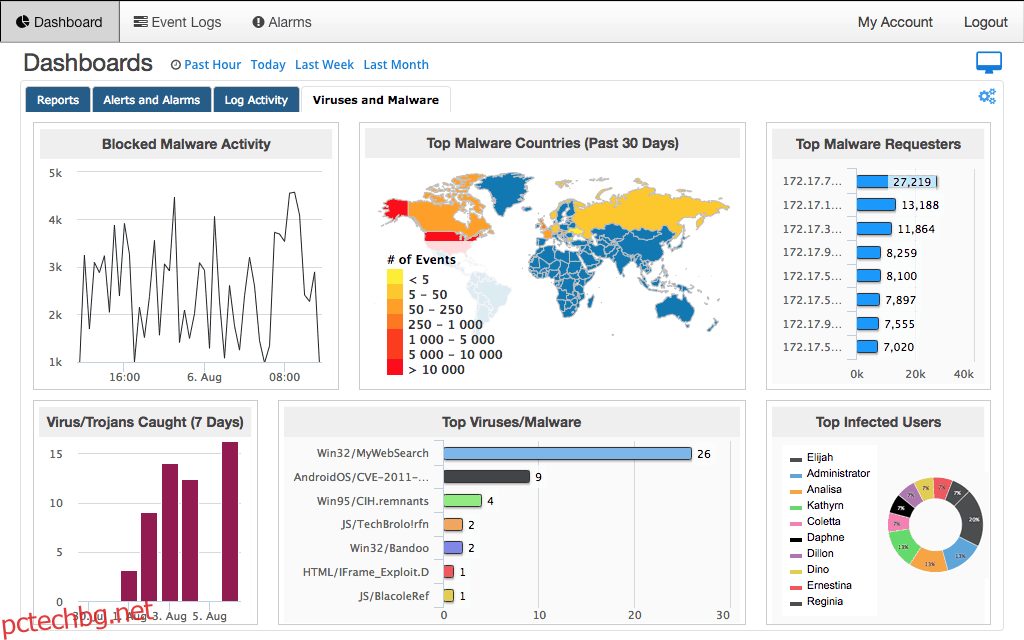

За откриване на проникване в мрежата, SolarWinds предлага Threat Monitor – IT Ops Edition. Противно на повечето други инструменти на SolarWinds, този е облачна услуга, а не локално инсталиран софтуер. Просто се абонирате за него, конфигурирате го и той започва да наблюдава вашата среда за опити за проникване и още няколко вида заплахи. Threat Monitor – IT Ops Edition комбинира няколко инструмента. Той има както мрежово, така и хост-базирано откриване на проникване, както и централизиране и корелация на регистрационни файлове и управление на информация за сигурност и събития (SIEM). Това е много задълбочен пакет за наблюдение на заплахи.

The Threat Monitor – IT Ops Edition е винаги актуален, като постоянно получава актуализирана информация за заплахи от множество източници, включително бази данни за IP адреси и репутация на домейн. Той следи както за известни, така и за неизвестни заплахи. Инструментът разполага с автоматизирани интелигентни отговори за бързо отстраняване на инциденти със сигурността, като му предоставя някои функции за предотвратяване на проникване.

Функциите за предупреждение на продукта са доста впечатляващи. Има многоусловни, кръстосано корелирани аларми, които работят във връзка с механизма за активен отговор на инструмента и помагат при идентифицирането и обобщаването на важни събития. Системата за отчитане е също толкова добра, колкото и нейното предупреждение и може да се използва за демонстриране на съответствие чрез използване на съществуващи предварително изградени шаблони за отчети. Като алтернатива можете да създавате персонализирани отчети, които да отговарят точно на вашите бизнес нужди.

Цените за SolarWinds Threat Monitor – IT Ops Edition започват от $4 500 за до 25 възела с 10 дни индекс. Можете да се свържете със SolarWinds за подробна оферта, адаптирана към вашите специфични нужди. И ако предпочитате да видите продукта в действие, можете да поискате безплатна демонстрация от SolarWinds.

2. Пръмтете

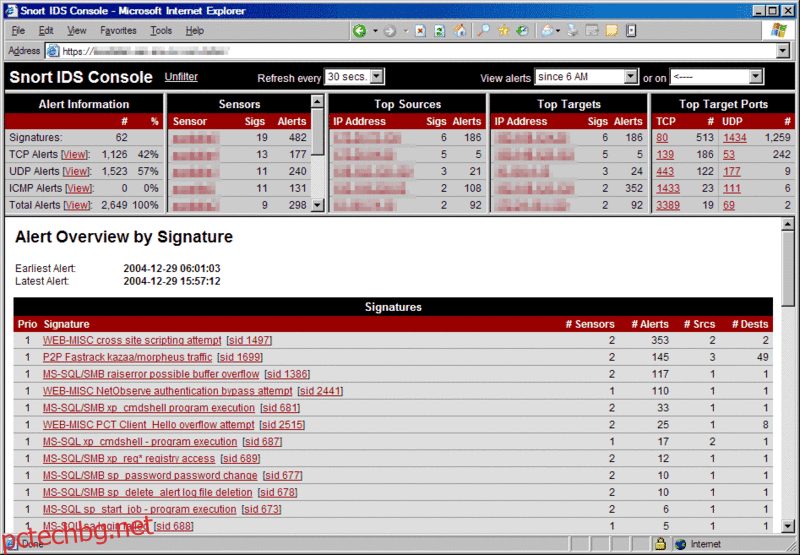

Snort със сигурност е най-известният NIDS с отворен код. Но Snort всъщност е нещо повече от инструмент за откриване на проникване. Той също така е снифер на пакети и регистратор на пакети и включва няколко други функции. Засега ще се концентрираме върху функциите на инструмента за откриване на проникване, тъй като това е тема на тази публикация. Конфигурирането на продукта напомня на конфигуриране на защитна стена. Конфигурира се с помощта на правила. Можете да изтеглите основни правила от уебсайта на Snort и да ги използвате такива, каквито са, или да ги персонализирате според вашите специфични нужди. Можете също да се абонирате за правилата на Snort, за да получавате автоматично всички най-нови правила, когато се развиват или когато се открият нови заплахи.

Сортирането е много задълбочено и дори основните му правила могат да открият голямо разнообразие от събития като сканиране на стелт портове, атаки за препълване на буфер, CGI атаки, SMB сонди и пръстови отпечатъци на ОС. На практика няма ограничение за това, което можете да откриете с този инструмент и това, което той открива, зависи единствено от набора от правила, който инсталирате. Що се отнася до методите за откриване, някои от основните правила на Snort са базирани на подпис, докато други са базирани на аномалии. Следователно Snort може да ви даде най-доброто от двата свята.

3. Суриката

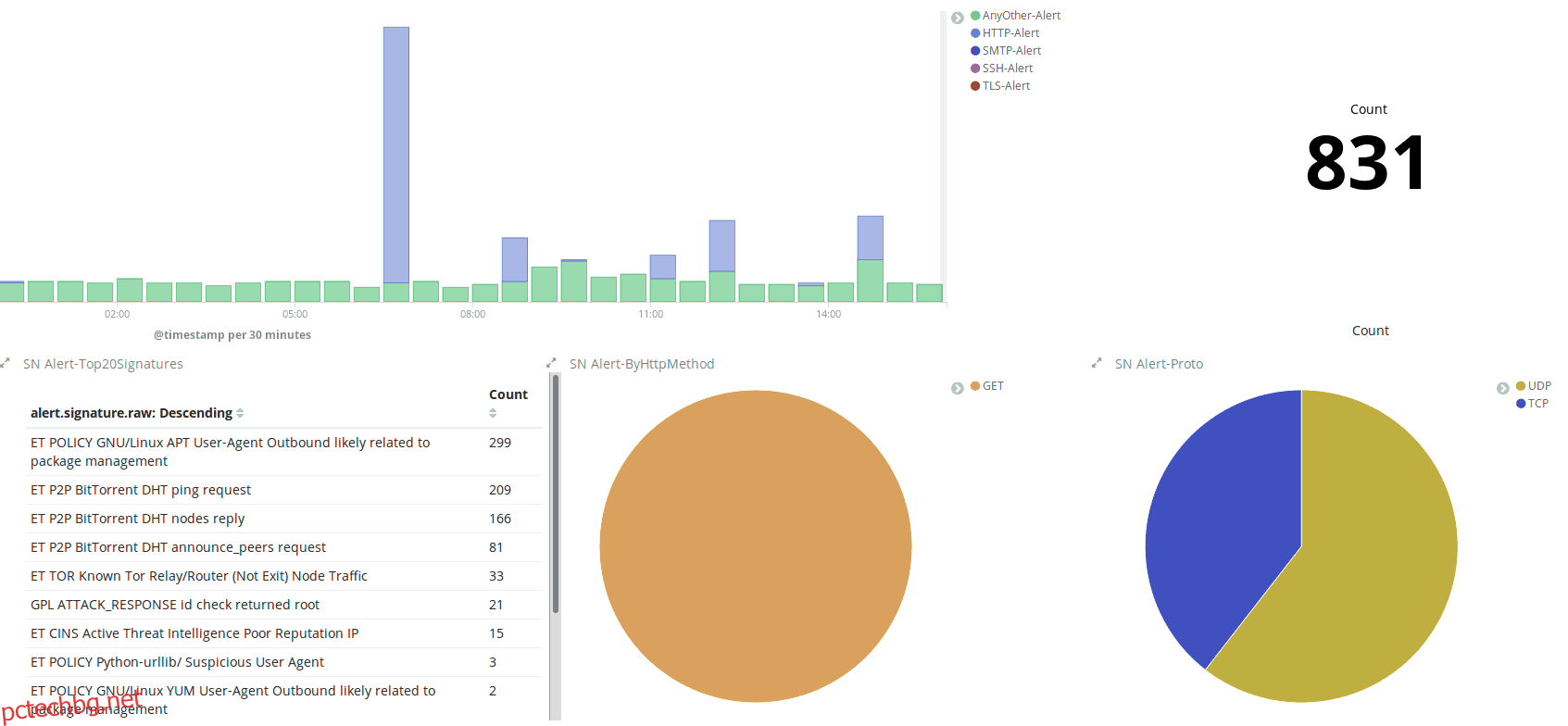

Suricata не е само система за откриване на проникване. Той също така има някои функции за предотвратяване на проникване. Всъщност той се рекламира като цялостна екосистема за наблюдение на мрежовата сигурност. Едно от най-добрите предимства на инструмента е как работи чак до слоя на приложението. Това го прави хибридна базирана на мрежа и хост система, която позволява на инструмента да открива заплахи, които вероятно биха останали незабелязани от други инструменти.

Suricata е истинска мрежова система за откриване на проникване и не работи само на слоя на приложението. Той ще наблюдава мрежови протоколи от по-ниско ниво като TLS, ICMP, TCP и UDP. Инструментът също така разбира и декодира протоколи от по-високо ниво като HTTP, FTP или SMB и може да открива опити за проникване, скрити в иначе нормални заявки. Инструментът също така разполага с възможности за извличане на файлове, което позволява на администраторите да проверяват всеки подозрителен файл.

Архитектурата на приложението на Suricata е доста иновативна. Инструментът ще разпредели натоварването си върху няколко процесорни ядра и нишки за най-добра производителност. Ако е необходимо, той може дори да разтовари част от обработката си към графичната карта. Това е страхотна функция, когато използвате инструмента на сървъри, тъй като тяхната графична карта обикновено се използва недостатъчно.

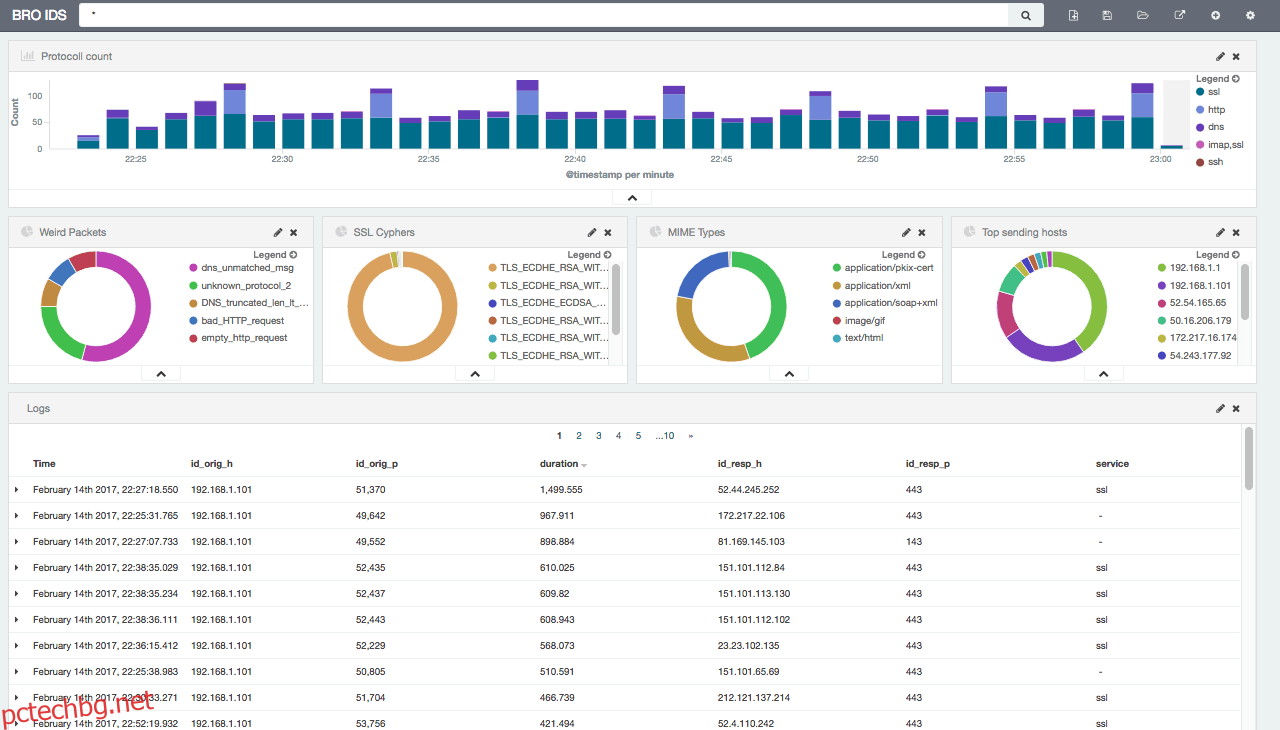

4. Bro Network Security Monitor

Bro Network Security Monitor, друга безплатна система за откриване на проникване в мрежа. Инструментът работи на две фази: регистриране на трафика и анализ на трафика. Точно като Suricata, Bro Network Security Monitor работи на няколко слоя нагоре в слоя на приложението. Това позволява по-добро откриване на опити за разделно проникване. Модулът за анализ на Bro Network Security Monitor се състои от два елемента. Първият елемент се нарича механизъм за събития и проследява задействащи събития като net TCP връзки или HTTP заявки. След това събитията се анализират от политически скриптове, вторият елемент, които решават дали да задействат аларма и/или да стартират действие. Възможността за стартиране на действие дава на Bro Network Security Monitor някаква функционалност, подобна на IPS.

Bro Network Security Monitor ще ви позволи да проследявате HTTP, DNS и FTP активността и също така ще наблюдава SNMP трафика. Това е добре, защото SNMP често се използва за наблюдение на мрежата, но не е защитен протокол. И тъй като може да се използва и за промяна на конфигурации, може да бъде използван от злонамерени потребители. Инструментът също така ще ви позволи да наблюдавате промените в конфигурацията на устройството и SNMP капани. Може да се инсталира на Unix, Linux и OS X, но не е наличен за Windows, което може би е основният му недостатък.

5. Лук за сигурност

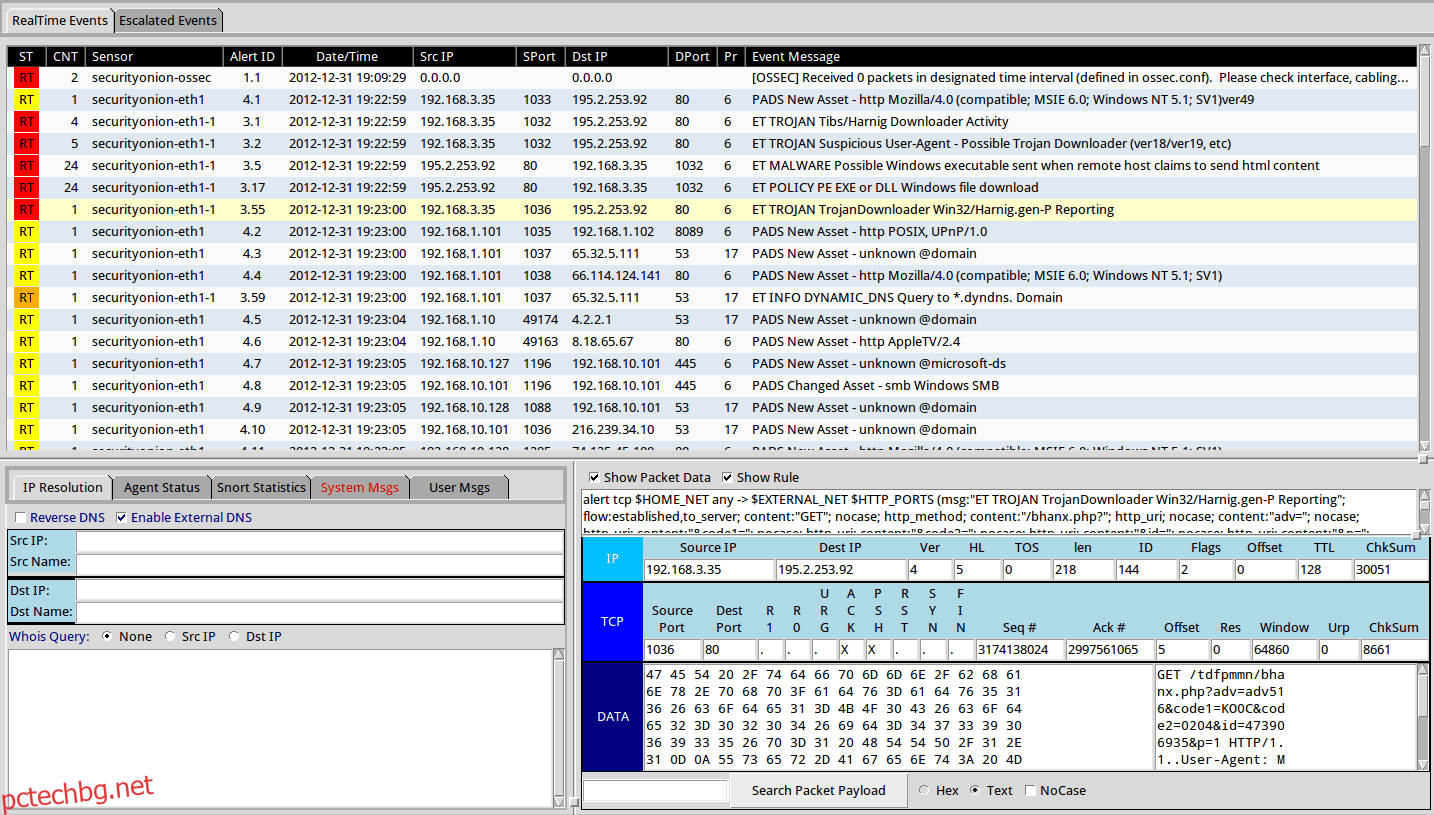

Трудно е да се определи какво представлява Лукът за сигурност. Това не е просто система за откриване или предотвратяване на проникване. В действителност това е пълна дистрибуция на Linux с фокус върху откриването на проникване, наблюдението на корпоративната сигурност и управлението на регистрационни файлове. Като такъв може да спести много време на администраторите. Той включва много инструменти, някои от които току-що прегледахме. Security Onion включва Elasticsearch, Logstash, Kibana, Snort, Suricata, Bro, OSSEC, Sguil, Squert, NetworkMiner и др. За да направите настройката по-лесна, дистрибуцията е в комплект с лесен за използване съветник за настройка, който ви позволява да защитите организацията си в рамките на минути. Ако трябва да опишем лука за сигурност с едно изречение, бихме казали, че това е швейцарският армейски нож за корпоративна ИТ сигурност.

Едно от най-интересните неща за този инструмент е, че получавате всичко с една проста инсталация. За откриване на проникване инструментът ви предоставя както мрежови, така и хост-базирани инструменти за откриване на проникване. Пакетът също така съчетава инструменти, които използват подход, базиран на сигнатури, и инструменти, които са базирани на аномалии. Освен това ще намерите комбинация от текстови и GUI инструменти. Наистина има отлична комбинация от инструменти за сигурност. Има един основен недостатък на лука за сигурност. С толкова много включени инструменти, конфигурирането на всички може да се окаже сериозна задача. Въпреки това, не е нужно да използвате и конфигурирате – всички инструменти. Вие сте свободни да избирате само тези, които да използвате. Дори ако използвате само няколко от включените инструмента, това вероятно ще бъде по-бърз вариант, отколкото да ги инсталирате отделно.