В днешния свят опростяването на управлението на паролите е от съществено значение. Докато компаниите напредват в дигитализацията, служителите използват инструменти за сътрудничество, съобщения и съхранение повече от всякога.

Това представлява предизвикателство за разработчиците: как осигурявате на служителите сигурен достъп до вътрешни приложения и данни, съхранявани в облака? За мнозина отговорът е SAML удостоверяване!

Съдържание

Какво е SAML?

Security Assertion Markup Language или SAML е отворен стандарт, който опростява процесите на удостоверяване. Базиран е на XML (Extensible Markup Language), който стандартизира комуникацията между субектите, които трябва да бъдат удостоверени, и уеб услугата или приложението. С други думи, SAML е това, което прави възможно използването на едно влизане за влизане в множество различни приложения.

От една страна, доставчикът на услуги се нуждае от удостоверяване на доставчика на идентичност (IdP), за да даде разрешение на потребителя. Например Salesforce е доставчик на услуги, който разчита на доставчик на самоличност за удостоверяване на потребителя.

От друга страна, доставчикът на самоличност удостоверява, че крайният потребител е този, за когото се представя, и изпраща тези данни на доставчика на услуги заедно с правата за достъп на потребителя до услугата. Един пример е AuthO, един от лидерите в предоставянето на решения за идентичност.

Какво ще кажете за SAML единично влизане?

Една от основните роли на SAML е да активира SSO. Преди SAML, SSO беше възможно, но зависи от бисквитки и жизнеспособно само в същия домейн.

SAML позволява единично влизане (SSO), като позволява на потребителите да имат достъп до множество приложения с едно влизане и набор от идентификационни данни. Въпреки че SAML не е нов, той съществува от 2002 г. и много нови приложения и SaaS компании използват SAML за SSO. Най-новата му версия, SAML 2.0, позволява уеб-базиран SSO между домейни и е стандартът за оторизация на ресурси.

Какви са предимствата на SAML удостоверяването?

SAML носи много предимства за сигурността, потребителите и други доставчици на услуги (SP).

Простота: Потребителите влизат в IdP само веднъж и след това се наслаждават на безпроблемен и по-сигурен достъп до всички приложения.

Повишена сигурност: Много SPs нямат време или ресурси да внедрят и наложат сигурно удостоверяване на потребителя при влизане. Като цяло IdPs са по-добре оборудвани за удостоверяване на самоличността на потребителите. Чрез връщане на удостоверяването към IdP, SAML позволява сигурно удостоверяване, което може да приложи множество нива на сигурност, като MFA.

Подобрено потребителско изживяване: Със SAML вашите потребители могат да се сбогуват с главоболията от опитите да запомнят множество потребителски имена и пароли

Намалени разходи за управление: Доставчиците на услуги могат да подобрят сигурността на своята платформа, без да съхраняват пароли. Няма нужда да се занимавате със забравени пароли. Бюрото за помощ намалява разходите и освобождава технически екипи за справяне с други спешни заявки.

Какво е Auth0 и как е свързано със SAML удостоверяване?

Auth0 е платформа, която предоставя услуга за удостоверяване и оторизация на потребителите. Може да бъде както като IdP, така и като SP. Auth0 предлага универсално влизане, което може да бъде интегрирано със SAML. Разработчиците често използват Auth0 със SAML, за да разнообразят риска, като имат множество IdP.

Auth0 може да се използва с почти всички основни езици и API. Може също да се интегрира със социални доставчици, бази данни и LDAP директории.

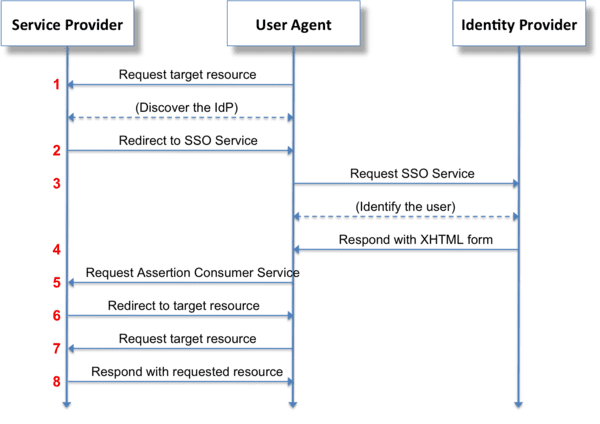

SAML SSO поток

Една от основните роли на SAML е да активира единно влизане (SSO). Преди SAML, SSO беше възможно, но зависи от бисквитки и жизнеспособно само в същия домейн.

SAML позволява SSO, като позволява на потребителите да имат достъп до множество приложения с едно влизане и идентификационни данни. SAML не е нов, съществува от 2002 г. и много нови приложения и SaaS компании използват SAML за SSO. Най-новата му версия, SAML 2.0, позволява уеб-базиран SSO между домейни и е стандартът за оторизация на ресурси.

По-конкретно, това включва искане на удостоверяване от потребителя само веднъж, когато последният използва различни приложения. Например можем да се сетим за Google удостоверяване, споделено между различните услуги Gmail, Youtube, Google Apps и др.

В този режим на работа Google е доставчикът на идентичност (IdP) за своите услуги. Тези услуги се наричат „доставчици на услуги“ (SP).

Удостоверяване

Когато се свързва с външно приложение, той изпраща неизвестния потребител към корпоративния IdP. Този IdP е уеб услуга, достъпна в HTTPS. Може да се хоства вътрешно или външно.

Вътрешно удостоверяване

След това потребителят доказва самоличността си пред IdP. Тази фаза може да бъде извършена чрез изрично удостоверяване (вход/парола) или чрез разпространение на вече съществуващ токен.

Пораждане на твърдението

След това IdP ще генерира „токен“, вид карта за самоличност на потребителя, валидна само за заявената услуга и за определено време. В този токен ще открием по-специално:

- Самоличността на потребителя: вход, имейл или други полета

- Незадължителни допълнителни атрибути: фамилия, собствено име, език и др.

- Период на валидност на токена

- Подпис на токена от IdP

Предаване от IdP към SP

В най-практичния режим твърдението не се предава директно от IdP към SP, а чрез самия потребител. Чрез механизъм за отхвърляне на HTTP, IdP ще предостави на клиентския браузър токена, който да предаде на доставчика на услугата. Може да се сравни с личната карта, предоставена от префектурата, която трябва да бъде представена на всеки орган.

Консумация на токена от SP

Доставчикът на услугата получава токена от потребителя. SP избра да се довери на този IdP. Той също така валидира подписа и целостта на токена, както и периода на валидност. Ако тестовете са убедителни, SP отваря сесия за потребителя.

Източник: Wikipedia

Източник: Wikipedia

SAML удостоверяване Vs. Упълномощаване на потребителя

Често SAML удостоверяването се бърка с оторизацията. За по-голяма яснота е важно да се разграничат понятията за удостоверяване и оторизация.

Удостоверяване: това е валидиране на самоличността на потребителя; по принцип се проверява дали са тези, за които се представят. Пример е използването на имейл и парола за достъп до система – една сесия или влизане за други платформи.

Упълномощаване: това са разрешенията, които потребителят дава на инструмент на трета страна за достъп до ресурси в своя акаунт. С одобрението на потребителя протоколът за оторизация обменя токени без достъп до техните идентификационни данни. Обикновено правите това, когато разрешавате на платформа (като Facebook) достъп до определена информация от вашия акаунт в Google.

Задължителни терминологии на SAML

SAML твърдение

SAML твърденията обикновено се предават от доставчици на идентичност към доставчици на услуги. Твърденията съдържат твърдения, които доставчиците на услуги използват, за да вземат решения за контрол на достъпа. SAML предоставя три вида декларации:

- Декларациите за удостоверяване потвърждават, че доставчикът на услуги наистина е бил удостоверен с доставчика на самоличност в даден момент с метод за удостоверяване.

- Декларация на атрибут твърди, че субектът е свързан с определени атрибути. Атрибутът е просто двойка име-стойност. Доверяващите се страни използват атрибутите, за да вземат решения за контрол на достъпа.

- Упълномощено изявление за решение потвърждава, че на даден субект е разрешено да действа върху ресурс чрез представяне на доказателства за това. Изразителността на състоянията на решение за оторизация в SAML е умишлено ограничена.

Твърдение Обслужване на клиенти

Assertion Consumer Service или ACS е точката, където доставчикът на самоличност пренасочва след отговора за удостоверяване на потребителя. Точката, към която доставчикът на самоличност пренасочва, е HTTPS крайна точка, която прехвърля лична информация.

Състояние на релето по подразбиране

Това е URL адресът по подразбиране, към който потребителят ще бъде пренасочен, след като SAML съобщението бъде удостоверено. Състоянието на реле по подразбиране се използва за координиране на съобщенията между IdP и SP.

SAML е широко използван протокол и често се налага да се декодират SAML твърдения. Следват някои от най-добрите SAML инструменти за кодиране, декодиране и форматиране на SAML съобщения и твърдения:

#1. SAMLtool

SAMltool от OneDesign е колекция от онлайн SAML инструменти и набори от инструменти. Те включват различни инструменти за кодиране и декодиране на SAML съобщения, криптиране и дешифриране на твърдения и подписване и валидиране на SAML съобщения и твърдения. SAMLtool също така предоставя няколко различни добавки за интегриране на тези инструменти с няколко CMS.

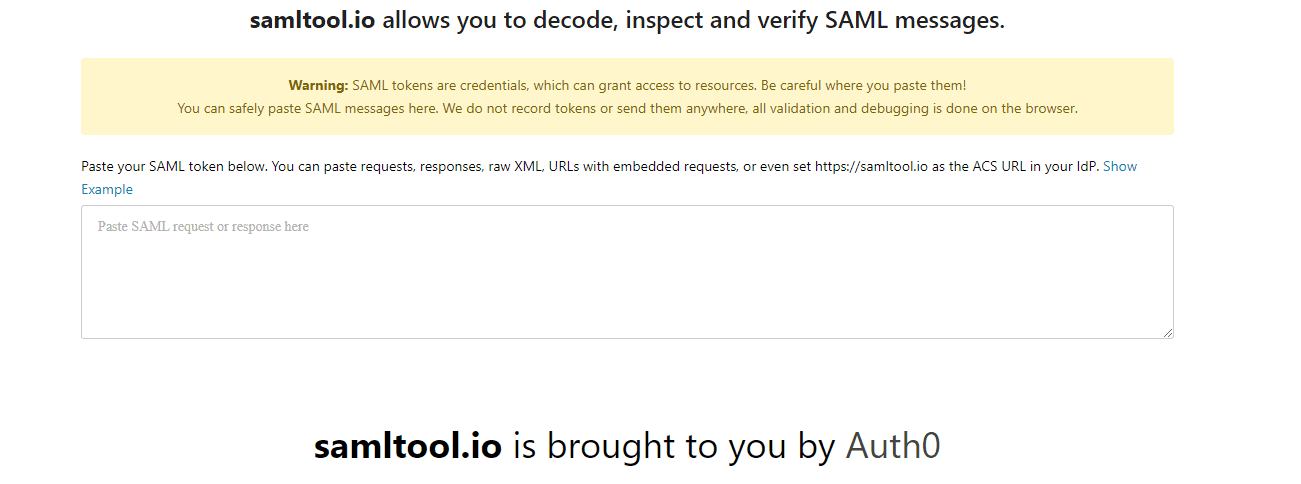

#2. Samtool.io

Предлага се от Auth0, samltool.io е онлайн инструмент, който също вие декодирате, проверявате и проверявате SAML съобщения и твърдения чрез просто поставяне на необработен XML или URL адреси, съдържащи заявки.

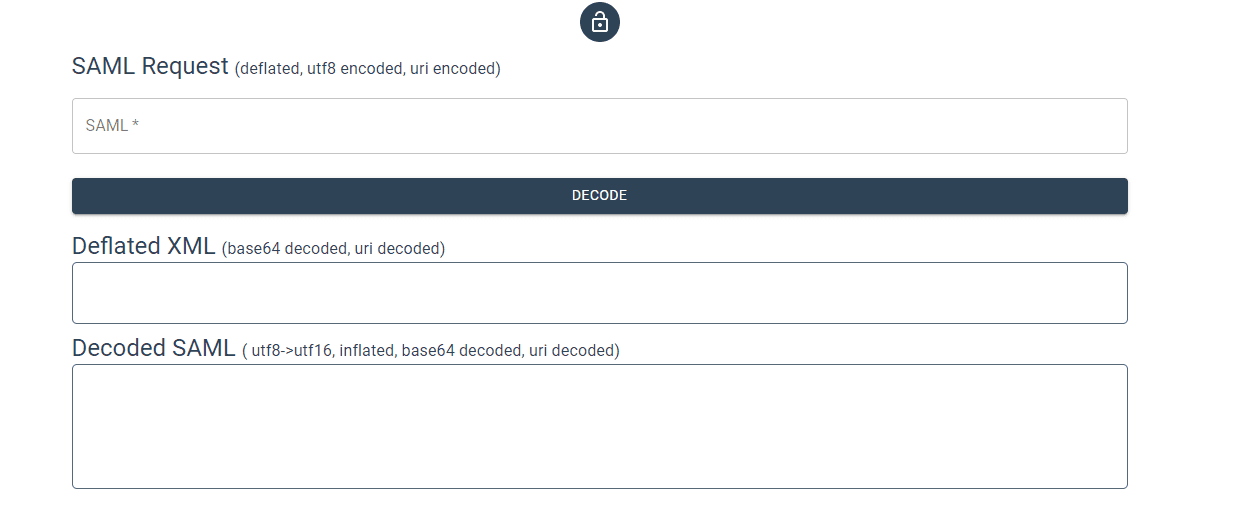

#3. SAM декодер

SAM декодер е прост онлайн инструмент за декодиране на SAML, предлаган от PingIdentity. SAM декодерът може да се използва за декодиране, надуване и форматиране на SAML съобщения, твърдения и метаданни.

Заключителни думи

Стандартът SAML е много полезен за прилагане на централен екземпляр за удостоверяване, базиран на езика за маркиране. Едно от съществените му предимства е, че предлага висока ефективност и висок стандарт на сигурност.

По-специално, броят на възможните течове на сигурност е сведен до минимум, тъй като отделните приложения не трябва да съхраняват или синхронизират потребителски данни. По този начин се постига една от основните цели, която е да се съчетае висока степен на сигурност с възможно най-доброто ниво на лекота на използване.

Можете също така да разгледате някои от най-добрите платформи за удостоверяване на потребители.