В ерата на отдалечената свързаност потребителите и системните администратори трябва да използват инструменти, за да направят отдалечената дейност безопасна, защитена и бърза.

И когато говорите за методи за отдалечено свързване, две имена идват в горната част: SSH и Telnet.

SSH ли е или Telent? Тази статия ще разгледа кой е по-добър за отдалечен достъп. Нека разберем в нашето сравнение между SSH и Telnet.

Съдържание

Какво е отдалечен достъп?

Отдалеченият достъп позволява на потребителите или администраторите да имат достъп до компютри или устройства в мрежи от всяко място, използвайки интернет. Използвайки го, те могат да извършват различни операции, включително прехвърляне на файлове, сътрудничество и осигуряване на трафик на приложения.

Отдалеченият достъп е жизненоважен за оцеляването и процъфтяването на организациите. Освен това администраторите се нуждаят от подходящ отдалечен достъп, за да управляват сървъри, мрежи и приложения, без да посещават физически местоположения на сървъри.

Какво е SSH?

Secure Shell или Secure Socket Shell (SSH) е мрежов протокол, който позволява на компютри в незащитена мрежа да комуникират сигурно един с друг.

След като бъде установена защитена връзка, потребителят или администраторът може да влезе в отдалечената машина и да изпълнява приложения от разстояние или да използва защитената криптирана връзка от край до край, за да премества файлове в мрежата.

SSH се отнася до пакет от технологии и помощни програми, които прилагат SSH протокол. За да се направи SSH защитен, се прилагат няколко технологии, като се започне от удостоверяване с публичен ключ, комуникации с криптирани данни и удостоверяване със силна парола.

Компанията зад разработването на SSH е Netscape Communications Corporation. Въпреки това, финландският компютърен учен, Тату Илонен, създава първите проекти на SSH. Той го разработи, след като откри таен снифър за парола в новосъздадената си мрежа.

Как работи SSH?

SSH замества по-старите протоколи за отдалечено свързване като Telnet, rlogin, rsh и т.н. Повечето от тях са популярни протоколи, но им липсва сигурност. Всъщност SSH е толкова добър, че потребителите го използват, вместо да разчитат на протоколи за прехвърляне на файлове като дистанционно копиране (rcp) и протокол за прехвърляне на файлове (FTP).

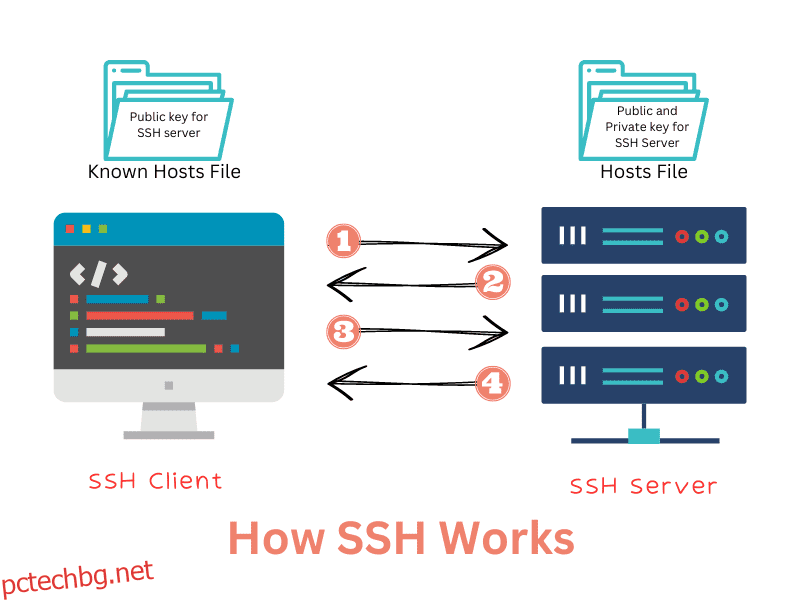

SSH използва модел клиент-сървър, при който SSH клиент се свързва към SSH сървъра.

- SSH клиентът е програма, намираща се на компютър или устройство, която инициира SSH протокола. Клиентът изпраща заявка до SSH сървъра и чака той да приеме заявката. SSH клиентът използва криптиране с публичен ключ, за да провери и гарантира, че се свързва с правилния сървър. Този подход гарантира, че злонамерените участници не могат да се представят за сървър и да откраднат важна информация от клиента.

- SSH сървърът обработва SSH връзките и изпълнява услугата. За да приеме входящата заявка, SSH сървърът постоянно слуша TCP порт 22 (по подразбиране). И след като получи заявка, тя отговаря на тях. SSH сървърът също така проверява и удостоверява клиента чрез удостоверяване с публичен ключ. Само след успешно удостоверяване клиентът получава достъп до хост системата.

Клиентът и сървърът правят избора на криптиране. Те могат да се ангажират с деактивирането на по-слабо криптиране. Освен това поддържа множество връзки, което ви позволява да изпълнявате няколко задачи (изтегляне, редактиране или стартиране на програма), като отваряте множество канали през една SSH връзка.

Синтаксисът на SSH е както следва:

$ ssh [email protected]

User_name е потребителското име, което използвате за свързване с хоста. Хостът може да бъде IP или име на домейн.

Както можете да видите, опростеният SSH поток се състои от следното:

SSH предлага силна опция за свързване с отлична защита и защита на целостта на данните. Той също така следва стандартизация на IETF за по-добро внедряване и е непокътнат през последните 15 години.

Ако искате да се потопите в SSH технически, вижте документа за стандартизация на SSH RFC 4253. Също така вижте как pctechbg.net разбира SSH.

Какво е Telnet?

Telent означава Teletype Network. Това е друг популярен мрежов протокол, който предлага отдалечена връзка чрез интерфейса на командния ред. Подобно на SSH, можете да го използвате, за да получите дистанционно управление и да извършвате действия. Липсва обаче аспектът на сигурността, който предлага SSH.

Липсата на сигурност е, защото когато излезе през 1969 г., повечето комуникации се извършваха в локална мрежа, която е защитена в сравнение с незащитения интернет.

Как работи Telenet?

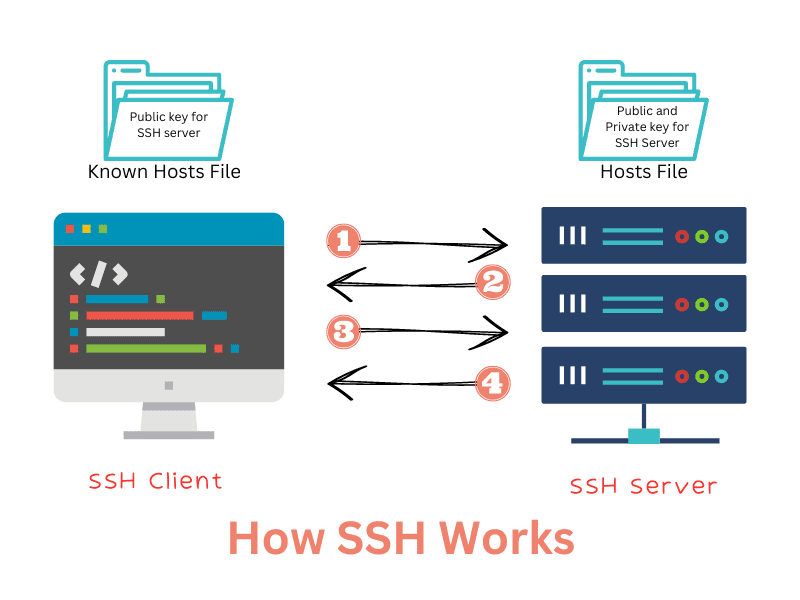

Telenet работи чрез създаване на текстова комуникация от терминал до терминал между клиента и сървъра. Той използва модел клиент-сървър, като използва осембайтова връзка.

След като връзката е установена, можете да извършвате различни операции на отдалечения компютър, включително проверка на отворени портове, конфигуриране на устройства, редактиране на файлове и дори стартиране на програми.

Синтаксисът на Telnet е:

$ telnet hostname port

За да прочетете повече за Telnet, вижте Telnet команди за тестване и отстраняване на проблеми с връзката.

Кога и къде трябва да използвате SSH?

SSH се използва предимно за:

- Дистанционно администриране на системата

- Дистанционно изпълнение на команди

- Осигуряване на трафика на приложението

- Прехвърляне на файлове

Администраторите могат също така да настроят автоматизирани SSH сесии, които обработват повтарящи се задачи като създаване на мрежово архивиране, събиране на регистрационни файлове, извършване на периодична поддръжка и т.н.

SSH трябва да се използва за всяка операция за отдалечено свързване, особено в незащитена мрежа, особено в Интернет. SSH също е отлична опция за използване в локалната мрежа, тъй като може никога да не сте сигурни дали вашата локална мрежа е напълно защитена.

Кога и къде трябва да използвате Telenet?

Тъй като Telnet не е защитен, избягвате да го използвате за отдалечено свързване в незащитена мрежа. Това обаче не означава, че Telnet е безполезен.

Можете да използвате TTelnet, за да направите следното:

- Отстраняване на неизправности в SSH (Да, правилно прочетохте. 😃)

- Отстраняване на проблеми с FTP, SMTP и уеб сървъри.

- Проверете дали даден порт е отворен или не

- Достъп до надеждни интернет мрежи.

SSH срещу Telnet

В този раздел ще сравним SSH и Telent по различни критерии. Ако бързате, вижте таблицата за сравнение между SSH и Telnet.

SSHTelnetSecurityВисоко защитен, където клиентът и сървърът могат да преговарят за настройване на алгоритми за криптиране. Не е защитен, няма механизъм за защита на връзката или пакетите Telent. УдостоверяванеSSH използва криптиране с публичен ключ за целите на удостоверяване. Telnet няма механизъм за удостоверяване. Той просто иска потребителско име/парола, които се прехвърлят без никаква защита. OperationSSH използва TCP порт 22 по подразбиране. Можете да го промените на друг порт, за да предотвратите опитите на хакери за неоторизиран достъп. Telent по подразбиране използва порт 23, за да слуша за входящи връзки. Можете да го конфигурирате за защита срещу неупълномощен достъп. Модел Клиент-сървър модел. Клиент-сървър модел. Скорости на трансфер на данни Технически по-бавни от Telnet, но почти не се възприемат при използване в реалния свят. По-бързи от SSH поради липса на протоколи за сигурност. Таблица: SSH срещу Telnet

Сигурност

SSH е защитен. Той поддържа вашата връзка безопасна с подходящи протоколи за криптиране. Telenet обаче е напълно лишен от мерки за сигурност.

В SSH клиентът и сървърът могат да договорят параметрите на връзката, включително алгоритъма за криптиране от край до край. Това позволява настройката да блокира слабите алгоритми за криптиране и да направи SSH връзката възможно най-сигурна.

След като се установи TCP/UDP връзка между клиента и сървъра, започва опит за създаване на защитена връзка.

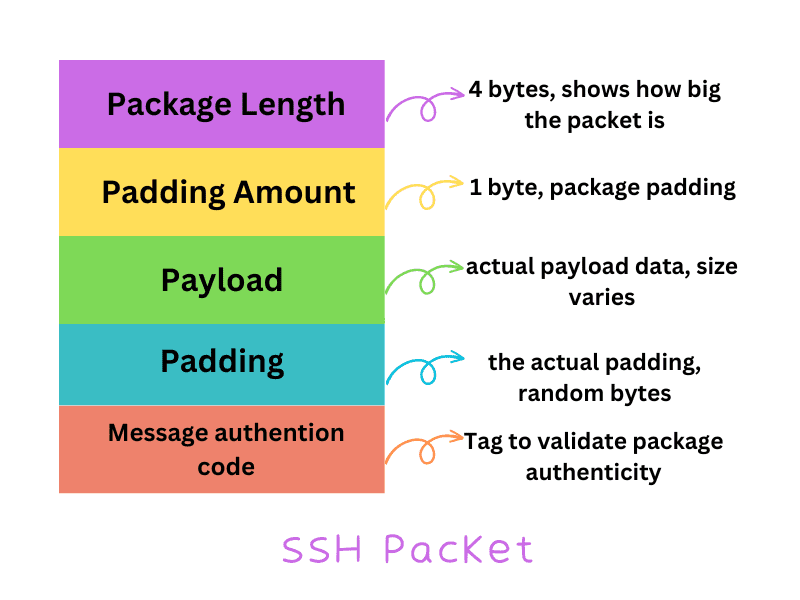

За да разберем по-добре как работи SSH сигурността, нека научим повече за съдържанието на SSH пакета. SSH пакетът се състои от пет компонента, включително:

- Дължина на пакета: 4 байта; колко голям ще е пакета

- Размер на запълване: 1 байт; колко подложка има пакетът

- Полезен товар: действителните данни, които се прехвърлят; размерът варира

- Подложка: действителната подложка, а не РАЗМЕРА, който споменахме преди. Това са произволни байтове, комбинирани с полезен товар, за да бъде по-криптиран.

- Код за удостоверяване на съобщение: Етикет за валидиране на автентичността на пакета, за да се гарантира, че данните за пакета не са променени.

Когато SSH прилага криптиране, само дължината на пакета и кодът за удостоверяване на съобщението са достъпни за четене. Клиентът и сървърът договарят параметрите на връзката чрез код за удостоверяване на съобщение. Освен това SSH пакетите могат да бъдат компресирани с помощта на различни алгоритми за компресиране.

Telnet няма сигурност. Той извършва незащитено удостоверяване за свързване на клиента и сървъра. Така всеки злонамерен играч може да прочете пакета Telent и да компрометира връзката.

Удостоверяване

SSH е защитен протокол. Той разчита на криптиране с публичен ключ за удостоверяване на клиента и сървъра. В по-технически термини SSH може да използва асиметрични или симетрични криптографски алгоритми за сдвояване на публични и частни ключове.

Telent, от друга страна, няма защита за удостоверяване. Процесът му на удостоверяване изисква името на акаунта и паролата, преди да се свърже. Освен това потребителското име и паролата се изпращат без никаква сигурност и следователно могат да бъдат достъпни от всеки.

Операция

Що се отнася до работата, SSH работи на TCP порт 22 по подразбиране. От друга страна, Telnet използва TCP порт 23. Така че използвайте SSH или Telnet протоколи, без да посочвате номера на порта. Командата ще се опита да се свърже автоматично към портове 22 и 23, съответно.

Тези портове обаче са добре известни и могат да бъдат използвани от хакери за извършване на неоторизиран достъп.

Можете да промените SSH и Telnet протоколите на различни портове, за да преодолеете това. Най-добре е да затворите общите портове и да изберете портове между 1024 и 65535.

В Telent командите се изпращат във формат Network Virtual Terminal (NVT). Сървърът на Telent е способен да приема и разбира формата. Както можете да видите, тук не е направено криптиране или удостоверяване.

Що се отнася до SSH, след като се осъществи връзка клиент-сървър, се генерира сесия и се идентифицира с ключа на сесията. Този ключ криптира трафика до края на сесията. Освен това сървърът трябва да провери клиента. Прави го с генериране на SSH двойка ключове. С извършената проверка се създава канал за криптиране от край до край за безопасен трансфер на данни.

Модел

И SSH, и Telnet използват модела клиент-сървър. Това е чудесно, като се има предвид, че моделът клиент-сървър носи множество предимства, включително:

- Може да се мащабира хоризонтално, където сървърът може да добави още ресурси, ако е необходимо.

- Клиентите могат да бъдат оптимизирани за правилно въвеждане на данни

- Разделя обработката на приложението между клиент и сървър

Скорост и режийни разходи

За да разберем наистина SSH и Telnet, трябва да научим тяхното въздействие върху разходите. Като цяло SSH има повече режийни разходи от Telent, но едва ли ще забележите разлика в сценарии от реалния свят.

Технически Telnet и SSH извършват повторно ключа след 1 час връзка или 1 GB време за връзка.

Що се отнася до честотната лента, SSH има повече разходи, но е минимално, за да повлияе на потребителите. Що се отнася до процесора на клиента и сървъра, режийните разходи са минимални, благодарение на това как AES стандартът работи и се прилага в SSH връзки.

Накратко, SSH и Telnet нямат визуална разлика в скоростта или режийните разходи. Въпреки това, ако ги сравните технически, SSH носи някои допълнителни разходи над Telnet.

Случаи на използване на SSH и Telnet

В този раздел ще разгледаме някои случаи на използване на SSH и Telnet.

Случаи на използване на SSH

Случаите на използване на SSH включват:

- Дистанционно изпълнение на команди

- Сигурен достъп до ресурси на отдалечена машина

- Прехвърляне на файлове от разстояние

- Предоставяне на софтуерни актуализации от разстояние

- Настройте автоматизирано прехвърляне на файлове или направете ръчни прехвърляния

Случаи на използване на Telnet

Случаите на използване на Telnet включват:

- Отстраняване на неизправности в SSH

- Отстраняване на проблеми с FTP, SMTP и уеб сървъри.

- Проверете дали даден порт е отворен или не

- Достъп до надеждни интернет мрежи.

Последни мисли: Кое е по-добро?

SSH е по-добър. Това е модерен и актуализиран мрежов протокол, който прави отдалечения достъп сигурен. До момента в него не са открити пропуски в сигурността. Освен това е лесен за използване и настройка.

Telnet, от друга страна, падна грациозно. Сега е почти на 50 години. Въпреки това, той все още е полезен в текущите сценарии и можете да го използвате за отстраняване на неизправности в SSH или проверка дали портът е отворен. Администраторите могат да използват Telnet за отстраняване на повечето мрежови проблеми.