Двуфакторната автентификация (2FA) е единственият най-ефективен метод за предотвратяване на неоторизиран достъп до онлайн акаунт. Все още имате нужда от убеждаване? Вижте тези удивителни цифри от Microsoft.

Съдържание

Твърдите числа

През февруари 2020 г. Microsoft даде презентация в RSA конференция озаглавен „Разбиване на зависимостите от пароли: Предизвикателства в последната миля в Microsoft“. Цялата презентация беше очарователна, ако се интересувате как да защитите потребителски акаунти. Дори ако тази мисъл вцепенява ума ви, представените статистически данни и числа бяха невероятни.

Microsoft проследява над 1 милиард активни акаунта месечно, което е близо 1/8 от населението на света. Те генерират повече от 30 милиарда месечни събития за влизане. Всяко влизане в корпоративен акаунт в O365 може да генерира множество записи за влизане в множество приложения, както и допълнителни събития за други приложения, които използват O365 за единичен вход.

Ако това число звучи голямо, имайте го предвид Microsoft спира 300 милиона измамни опита за влизане всеки ден. Отново, това не е на година или на месец, а 300 милиона на ден.

През януари 2020 г. 480 000 акаунта в Microsoft – 0,048 процента от всички акаунти в Microsoft – бяха компрометирани от атаки със спрей. Това е, когато нападателят стартира обща парола (като „Spring2020!“) срещу списъци с хиляди акаунти, с надеждата, че някои от тях ще са използвали тази обща парола.

Спрейовете са само една форма на атака; стотици и хиляди други бяха причинени от напълване на идентификационни данни. За да ги запази, нападателят купува потребителски имена и пароли в тъмната мрежа и ги изпробва в други системи.

След това има фишинг, когато нападателят ви убеждава да влезете в фалшив уебсайт, за да получите паролата си. Тези методи са начинът, по който онлайн акаунтите обикновено се „хакват“, казано в общ език.

Общо над 1 милион акаунта в Microsoft бяха взломени през януари. Това е малко над 32 000 компрометирани акаунта на ден, което звучи лошо, докато не си спомните 300 милиона измамни опита за влизане, спрени на ден.

Но най-важното число от всичко е това 99,9 процента от всички нарушения на акаунта на Microsoft биха били спрени ако акаунтите са имали активирана двуфакторна автентификация.

Какво е двуфакторна автентификация?

Като бързо напомняне, двуфакторната автентификация (2FA) изисква допълнителен метод за удостоверяване на вашия акаунт, а не само потребителско име и парола. Този допълнителен метод често е шестцифрен код, изпратен до телефона ви чрез SMS или генериран от приложение. След това въведете този шестцифрен код като част от процедурата за влизане за вашия акаунт.

Двуфакторната автентификация е вид многофакторна автентификация (MFA). Има и други методи за MFA, включително физически USB токени, които включвате към вашето устройство, или биометрични сканирания на вашия пръстов отпечатък или око. Въпреки това, кодът, изпратен на вашия телефон, е най-често срещаният.

Въпреки това, многофакторното удостоверяване е широко понятие – много сигурен акаунт може да изисква три фактора вместо два, например.

Щеше ли 2FA да спре нарушенията?

При атаки със спрей и запълване на идентификационни данни нападателите вече имат парола – те просто трябва да намерят акаунти, които я използват. При фишинг нападателите имат както вашата парола, така и името на акаунта ви, което е още по-лошо.

Ако акаунтите на Microsoft, които бяха нарушени през януари, бяха с активирана многофакторна автентификация, само наличието на парола нямаше да е достатъчно. Хакерът също би се нуждаел от достъп до телефоните на своите жертви, за да получи кода на MFA, преди да може да влезе в тези акаунти. Без телефона нападателят нямаше да има достъп до тези акаунти и те нямаше да бъдат пробити.

Ако смятате, че паролата ви е невъзможна за отгатване и никога не бихте попаднали на фишинг атака, нека се потопим във фактите. Според Алекс Уейнарт, главен архитект в Microsoft, твоята парола всъщност няма толкова голямо значение когато става въпрос за защита на вашия акаунт.

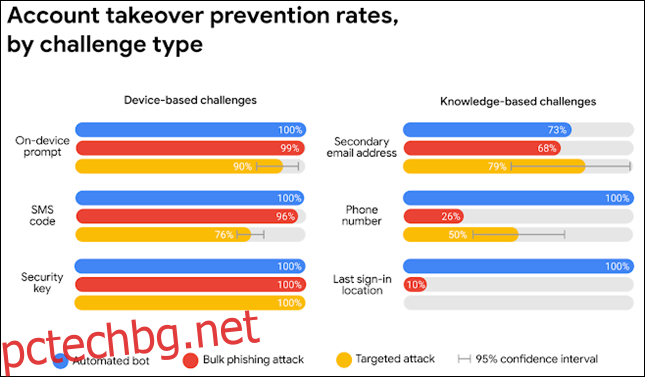

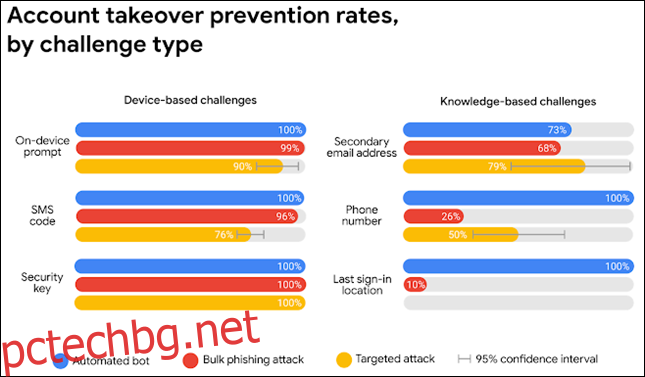

Това не се отнася само за акаунти в Microsoft – всеки онлайн акаунт е също толкова уязвим, ако не използва MFA. Според Google, МВнР спря на 100 процента на автоматизирани бот атаки (спрей атаки, пълнеж на идентификационни данни и подобни автоматизирани методи).

Ако погледнете долния ляв ъгъл на изследователската диаграма на Google, методът „Ключ за сигурност“ беше 100 процента ефективен при спиране на автоматизирани ботове, фишинг и насочени атаки.

И така, какъв е методът „Ключ за сигурност“? Той използва приложение на вашия телефон, за да генерира MFA код.

Въпреки че методът „SMS Code“ също беше много ефективен — и това е абсолютно по-добре, отколкото да нямате MFA изобщо — едно приложение е още по-добро. Препоръчваме Authy, тъй като е безплатен, лесен за използване и мощен.

Как да активирате 2FA за всичките си акаунти

Можете да активирате 2FA или друг тип MFA за повечето онлайн акаунти. Ще намерите настройката на различни места за различни акаунти. Като цяло обаче е в менюто с настройки на акаунта под „Акаунт“ или „Сигурност“.

За щастие имаме ръководства, които обхващат как да включите MFA за някои от най-популярните уебсайтове и приложения:

Amazon

Apple ID

Facebook

Google/Gmail

Instagram

LinkedIn

Microsoft

гнездо

Nintendo

Reddit

Пръстен

Отслабване

пара

Twitter

MFA е най-ефективният начин за защита на вашите онлайн акаунти. Ако все още не сте го направили, отделете време да го включите възможно най-скоро – особено за критични акаунти, като имейл и банкиране.