[*]

[*]Привлекателният изглед на различни инструменти за разузнаване с отворен код (OSINT), които се предлагат на пазара.

[*]В ежедневието си търсим много информация в интернет. Ако не намерим очакваните резултати, обикновено се отказваме!

[*]Но представяли ли сте си какво се крие в тези стотици страници с резултати? „Информация“!

[*]Това може да бъде възможно само чрез използване на различни инструменти. Инструментите играят важна роля в търсенето на информация, но без да знаят значението и употребата на инструментите, това няма да бъде полезно за потребителите. Преди да започнем с инструментите, нека имаме ясна представа за OSINT.

Съдържание

Какво е Open Source Intelligence?

[*]Разузнаване с отворен код, накратко, наречен OSINT, се отнася до събирането на информация от публични източници, за да се използва в контекста на разузнаването. Към днешна дата живеем в „света на интернет“ и неговото въздействие върху живота ни ще има както плюсове, така и минуси.

[*]Предимствата на използването на интернет са, че предоставя много информация и е лесно достъпна за всеки. Като има предвид, че недостатъците са злоупотребата с информацията и изразходването на много време за нея.

[*]Сега идва ред на съществуването на OSINT инструменти, които се използват главно за събиране и корелиране на информация в мрежата. Информацията може да бъде налична в различни форми; може да бъде текстов формат, файл, изображение и т.н. Според Доклад за КСО за Конгреса, беше казано, че разузнаването с отворен код е създадено от публична информация, която е правилно разпространена, събрана и използвана ефективно. И прави тази информация достъпна за потребителите, за да отговори на конкретно изискване за разузнаване.

Защо се нуждаем от OSINT инструменти?

[*]Нека разгледаме една ситуация или сценарий, в който трябва да намерим информация, свързана с някои теми в мрежата. За целта първо трябва да потърсите и анализирате, докато получите точните резултати, това отнема много време. Това е основната причина, поради която се нуждаем от инструменти за разузнаване, тъй като процесът, споменат по-горе, може да се извърши за секунди с помощта на тези инструменти.

[*]Можем дори да стартираме множество инструменти за събиране на цялата информация, свързана с целта, която може да бъде съпоставена и използвана по-късно.

[*]Така че нека се потопим в някои от най-добрите OSINT инструменти.

Shodan

[*]Google е най-използваната търсачка за всички, докато Shodan е фантастична и златна търсачка за хакери, за да видят разкрити активи.

[*]В сравнение с други търсачки, Shodan ви предоставя резултатите, които имат повече смисъл и са свързани с професионалистите по сигурността. Включва основно информация, свързана с активи, които се свързват към мрежата. Устройствата може да варират от лаптопи, пътни сигнали, компютри и различни други IoT устройства. Този инструмент с отворен код основно помага на анализатора по сигурността да идентифицира целта и да я тества за различни уязвимости, пароли, услуги, портове и т.н.

[*]Освен това, той предоставя на потребителите най-гъвкавите търсения от общността.

[*]Например, нека разгледаме ситуацията, в която един потребител може да види свързаните мрежови камери, уеб камери, светофари и т.н. Ще разгледаме някои от случаите на използване от Shodan:

- Тестване на „пароли по подразбиране“

- Активи с VNC визуализатор

- Използване на RDP порт, отворен за тестване на наличните активи

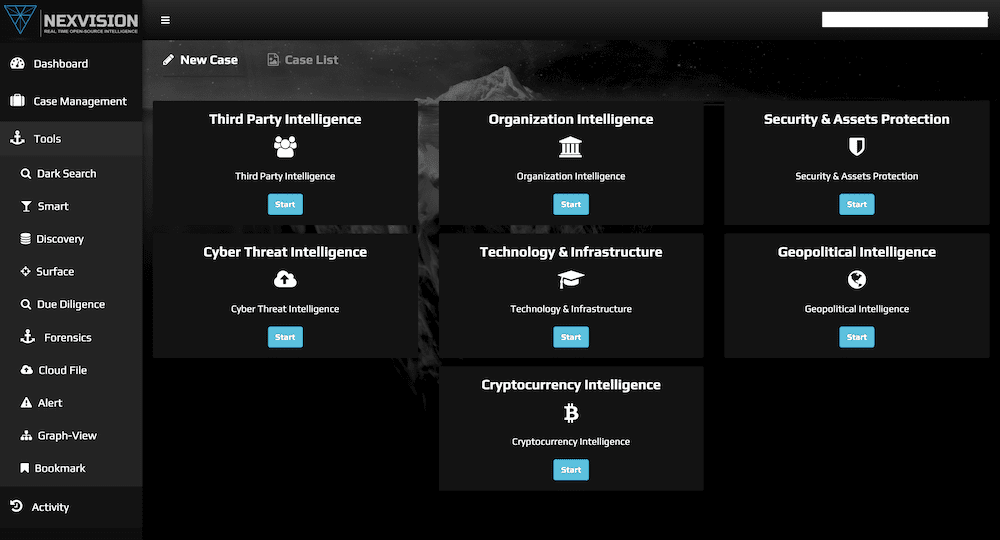

NexVision

[*]NexVision е усъвършенствано OSINT решение, задвижвано от AI, което предоставя информация в реално време от цялата мрежа (Clear Web, Dark Web и социални медии). Той осигурява безпрецедентен достъп до търсения в тъмната мрежа чрез обикновени браузъри като Chrome и Safari, без използването на анонимизиращ браузър Tor.

[*]Ако търсите да извършите основни проверки, надлежна проверка, съответствие на клиентите при включване (KYC/AML/CFT), да съберете разузнавателна информация от организацията, разузнавателна информация от трети страни, разузнавателна информация за кибернетични заплахи или дори проучване на адреси на криптовалута от заплаха за рансъмуер, NexVision предоставя точни отговори в реално време.

[*]NexVision се използва предимно от военните и правителствата, но от 2020 г. е наличен в търговската мрежа и разчита на него както от компаниите от Fortune 500, така и от малките и средни предприятия (SMB) за техните разузнавателни и разследващи нужди. Тяхната услуга включва директен абонамент за тяхното SaaS решение и отчети за разузнаване за закупуване.

[*]NexVision се използва предимно от военните и правителствата, но от 2020 г. е наличен в търговската мрежа и разчита на него както от компаниите от Fortune 500, така и от малките и средни предприятия (SMB) за техните разузнавателни и разследващи нужди. Тяхната услуга включва директен абонамент за тяхното SaaS решение и отчети за разузнаване за закупуване.

[*]Как работи:

[*]В първата стъпка неговият двигател, задвижван от изкуствен интелект, непрекъснато събира данни, анализира ги и ги категоризира, осигурявайки най-голямото налично в търговската мрежа езеро от данни. Във втората стъпка двигателят използва машинно обучение, за да намали фалшивите положителни резултати, за да осигури много точни и контекстуализирани резултати. Това значително намалява човекочасовете и времето, необходими за разследванията, както и умората, с която се сблъскват анализаторите, когато се срещнат с големи количества неуместни данни. В последната стъпка всички резултати се отразяват на таблото за управление, където потребителите могат лесно да визуализират и да вземат информирани решения.

[*]Таблото позволява на потребителите да задават сигнали за ключови думи, за да наблюдават цели в реално време, да провеждат разследвания и да анализират резултатите, като същевременно остават анонимни.

[*]Софтуерът има прост интерфейс, който е предназначен за анализатори от начално ниво. Анализаторите могат да имат достъп и да използват всеобхватно разузнаване от военен клас, без да разчитат на скриптове или писане на един ред код.

[*]Неговият модул за социални медии следи данни от Meta (преди това Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram и т.н. и е оборудван с технология за геолокация за определяне на източника и местоположението на разпространение на информация.

Социални връзки

[*]Социални връзки е софтуерна компания, която разработва управлявани от изкуствен интелект решения, които извличат, анализират и визуализират данни от отворени източници, включително социални медии, месинджъри, блокчейни и тъмната мрежа. Техният водещ продукт SL Professional дава възможност на следователите и специалистите по сигурността на данните да постигат работните си цели по-бързо и по-ефективно.

[*]SL Professional предлага набор от персонализирани методи за търсене, обхващащи повече от 500 отворени източника. Разширените заявки за търсене на продукта, много от които разчитат на машинно обучение, позволяват на потребителите да филтрират данните, докато се събират по набор от сложни начини.

[*]Въпреки това OSINT решенията за социални връзки правят повече от просто събиране на информация; те също предлагат усъвършенствани инструменти за анализ за прецизиране на данните, докато напредвате в разследванията, връщайки точни резултати за все по-разбираема картина на разследването.

[*]Характеристика

- Професионален пакет от 1000+ оригинални метода за търсене за над 500 отворени източника на данни, включително всички основни платформи в социалните медии, месинджъри, блокчейни и тъмната мрежа

- Усъвършенствани функции за автоматизация, които използват машинно обучение, за да осигурят широк диапазон от извличане на информация, показвайки точни резултати при забележителни скорости.

- Инструментите за анализ по поръчка позволяват данните да бъдат значително обогатени и оформени според конкретните цели на потребителя.

- Безпроблемна интеграция във вашата ИТ инфраструктура

- Social Links предлагат обучение и поддръжка като част от продуктовите си пакети.

[*]За организации, които се нуждаят от най-доброто OSINT решение, Social Links разполагат и с корпоративна платформа SL Private Platform – локално OSINT решение, предлагащо техния най-широк набор от методи за търсене, пълно персонализиране според нуждите на потребителите и лично съхранение на данни.

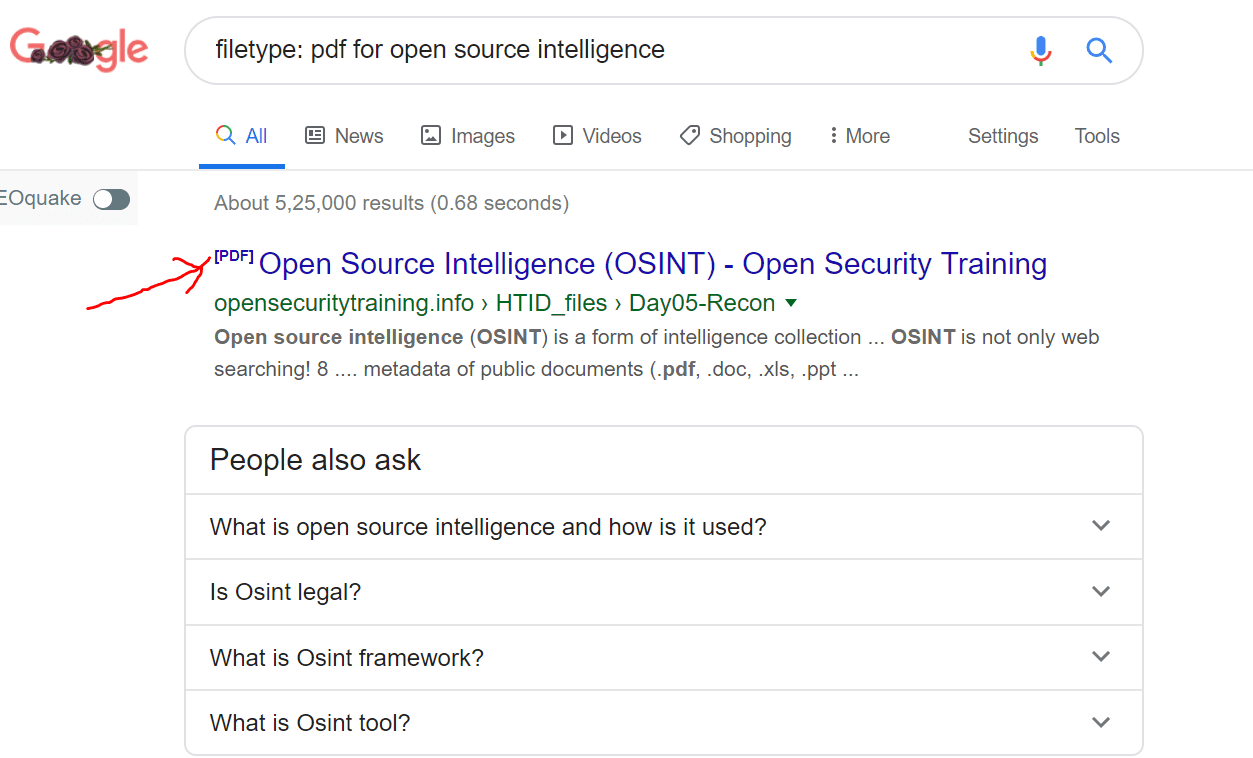

Google Dorks

[*]Google Dorks възникна през 2002 г. и дава ефективни резултати с отлично представяне. Този базиран на заявки инструмент за разузнаване с отворен код е разработен и създаден главно, за да помогне на потребителите да насочват индекса или резултатите от търсенето по подходящ и ефективен начин.

[*]Google Dorks предоставя гъвкав начин за търсене на информация с помощта на някои оператори и може би се нарича още Google Hacking. Тези оператори правят търсенето по-лесно за извличане на информация. По-долу са някои от операторите или опциите за индексиране, предоставени от Google Docker, и те са:

- Filetype: Този оператор се използва главно за намиране на типовете файлове или за търсене на определен низ

- Intext: Тази опция за индексиране се използва за търсене на конкретен текст на конкретна страница.

- Ext: Това се използва за търсене на конкретно разширение във файл.

- Inurl: Използва се за търсене на конкретния низ или дума в URL адреса

- Заглавие: За търсене на заглавието или думите, споменати по-горе в URL адреса

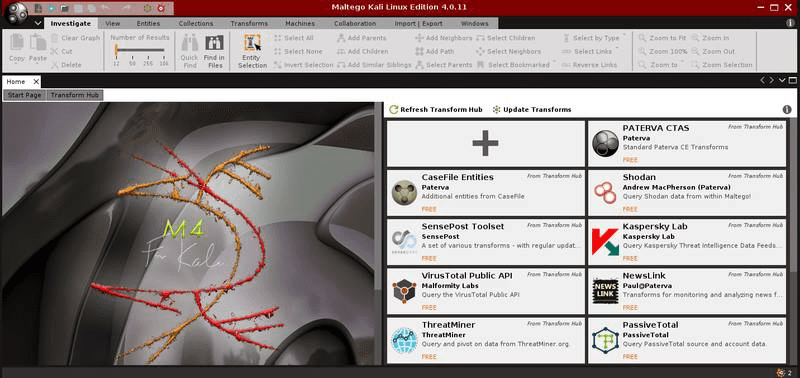

Малтего

[*]Малтего е проектиран и разработен от Paterva и е един от вградените инструменти в Kali Linux. Този инструмент за разузнаване с отворен код се използва главно за извършване на значително проучване срещу различни цели с помощта на няколко вградени трансформации (и също така предоставя възможност за писане на персонализирани).

[*]Език за програмиране, който използвате в Maltego, е написан на Java и се показва като вграден предварително пакетиран в Kali Linux. За да използвате този инструмент, е необходима регистрация, регистрацията е безплатна и потребителят трябва да се регистрира на сайта на paterva. След като процесът на регистрация приключи, потребителите могат да използват този инструмент за създаване и разработване на ефективни цифрови отпечатъци на конкретната цел в интернет.

[*]Очакваните резултати могат да се случат с IP преобразуване, AS номерът е идентифициран, Netblock също е идентифициран, дори фразите и местоположенията също са идентифицирани. Това са всички икони в Maltego, които предоставят подробен изглед и информация за всички икони.

[*]Очакваните резултати могат да се случат с IP преобразуване, AS номерът е идентифициран, Netblock също е идентифициран, дори фразите и местоположенията също са идентифицирани. Това са всички икони в Maltego, които предоставят подробен изглед и информация за всички икони.

[*]Можете дори да научите повече информация за целта, като се задълбочите в процеса. И накрая, мога да кажа, че това е отличен инструмент за проследяване на отпечатъците на всеки отделен обект в интернет. Maltego се предлага във всички популярни операционни системи.

TheHarvester

[*]TheHarvester е невероятен инструмент за намиране на имейли, поддомейни, IP адреси и т.н. от различни публични данни.

[*]Пример по-долу за намиране на поддомейни с помощта на DNSdumpster.

[[email protected] theHarvester]# python theHarvester.py -d pctechbg.net.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: pctechbg.net.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.pctechbg.net.com:104.25.134.107 tools.pctechbg.net.com:104.25.134.107 www.pctechbg.net.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

[*]TheHarvester се предлага и на Kali Linux. Можете да проверите ръководството за инсталиране на Kali Linux, ако имате нужда от него.

[*]Между другото, има повече инструменти за намиране на поддомейни.

Recon-Ng

[*]Разузнаване е ефективно средство за извършване на разузнаване на целта.

[*]Цялата сила на този инструмент се крие изцяло в модулния подход. Силата на модулните инструменти може да бъде разбрана от използваните Metasploit. Recon-ng има различни вградени модули, които се използват за насочване главно при извличане на информация според нуждите на потребителя. Можем да използваме Recon-ng модулите само като добавим домейните в работното пространство.

[*]Работните пространства се създават главно за извършване на операциите вътре в тях. Потребителите ще бъдат пренасочени към работното пространство веднага щом бъде създадено. Вътре в работното пространство домейнът може да бъде конкретно указан чрез добавяне на домейн <име на домейн>. Модулите на Recon-ng се използват за извличане на информация за конкретния домейн, след като те (домейните) бъдат добавени в recon-ng.

[*]Някои от отличните модули, като google-site-web и bing-domain-web, се използват за намиране на други домейни, свързани с първия първоначален целеви домейн. Резултатът от тези домейни ще бъдат всички индексирани домейни в търсачките. Друг закачлив модул е bing_linkedin_cache, който се използва главно за извличане на подробности за имейл адресите, свързани с домейна. Този модул може да се използва и за използване при извършване на социално инженерство.

[*]Освен това, използвайки други модули, можем да извлечем допълнителна или допълнителна информация за целите. И накрая, този разузнавателен инструмент с отворен код е фантастичен инструмент и също трябва да бъде включен в инструментариума на изследователите.

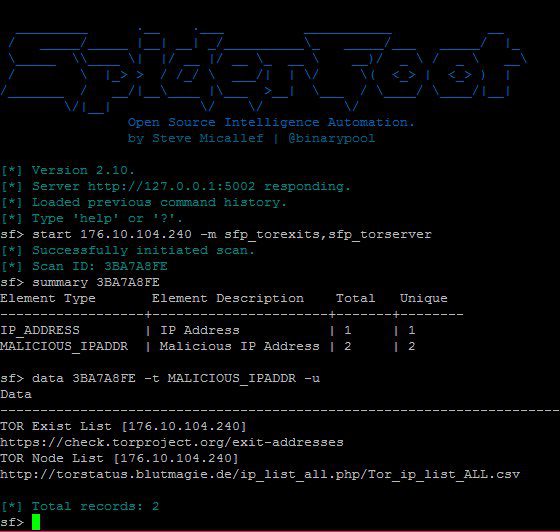

[*]Спайдърфут е инструмент за разузнаване с отворен код, достъпен за Linux и Windows. Той е разработен с помощта на език Python с висока конфигурация и работи практически на всяка платформа. Той се интегрира с лесен и интерактивен GUI с мощен интерфейс на командния ред.

[*]Той автоматично ни даде възможност да използваме заявки над 100+ OSINT източника, за да вземем информация за имейли, имена, IP адреси, имена на домейни и т.н. Той събира широк набор от информация за цел, като мрежови блокове, имейли, уеб сървъри и много други. Използвайки Spiderfoot, може да сте в състояние да насочвате според вашите изисквания, защото той ще събира данните, като разбере как са свързани помежду си.

[*]Данните, събрани от SpiderFoot, ще предоставят широка гама от информация за вашата конкретна цел. Той предоставя ясна представа за възможни заплахи от хакерство, които водят до уязвимости, изтичане на данни и друга жизненоважна информация. Така че тези прозрения ще помогнат да се използва тестът за проникване и да се подобри разузнаването на заплахите, за да се предупреждават, преди да бъдат атакувани или откраднати.

[*]Данните, събрани от SpiderFoot, ще предоставят широка гама от информация за вашата конкретна цел. Той предоставя ясна представа за възможни заплахи от хакерство, които водят до уязвимости, изтичане на данни и друга жизненоважна информация. Така че тези прозрения ще помогнат да се използва тестът за проникване и да се подобри разузнаването на заплахите, за да се предупреждават, преди да бъдат атакувани или откраднати.

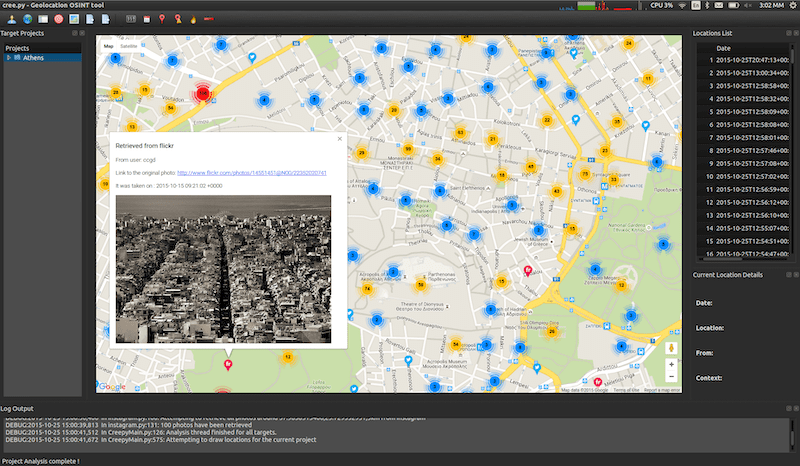

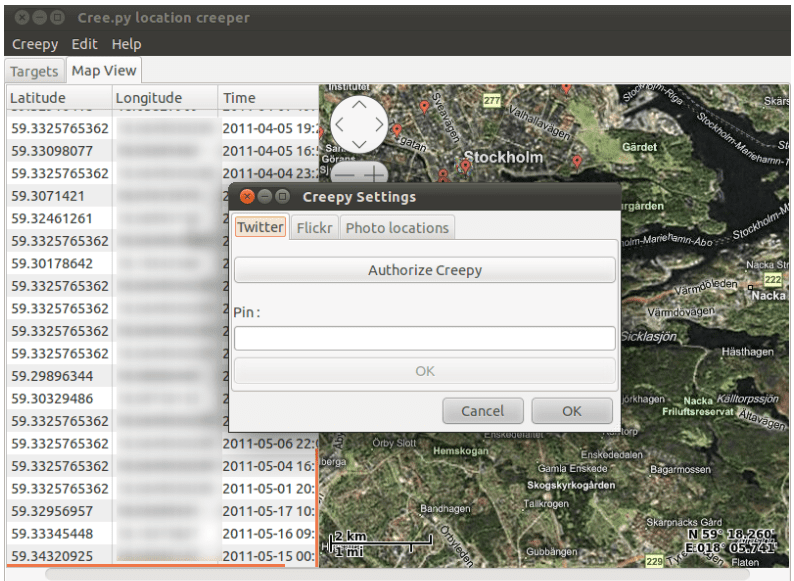

Зловещо

[*]Зловещо е инструмент за геолокационно разузнаване с отворен код. Той събира информация за геолокацията, като използва различни платформи за социални мрежи и услуги за хостинг на изображения, които вече са публикувани някъде другаде. Creepy представя отчетите на картата, използвайки филтър за търсене въз основа на точното местоположение и дата. Тези отчети са налични в CSV или KML формат за експортиране за допълнителен анализ.

[*]Основната функционалност в Creepy е разделена на два основни раздела, а именно. Раздели „Цели“ и „изглед на карта“.

[*]Основната функционалност в Creepy е разделена на два основни раздела, а именно. Раздели „Цели“ и „изглед на карта“.

[*]Creepy е написан на Python и също така идва с пакетиран двоичен файл за дистрибуции на Linux като Debian, Backtrack, Ubuntu и Microsoft Windows.

[*]Creepy е написан на Python и също така идва с пакетиран двоичен файл за дистрибуции на Linux като Debian, Backtrack, Ubuntu и Microsoft Windows.

Заключение

[*]Тестването за проникване е предизвикателство и изисква информация от различни източници. Надявам се горните инструменти на ONIST да ви помогнат с това.

[*]Можете също така да разгледате онлайн инструменти за пентест за разузнаване и търсене на експлойти.