Wireshark, който преди беше известен като Ethereal, съществува от 20 години. Ако не е най-добрият, то със сигурност е най-популярният инструмент за подслушване на мрежата. Всеки път, когато възникне нужда от анализ на пакети, това често е най-добрият инструмент за повечето администратори. Въпреки това, колкото и добър да е Wireshark, има много алтернативи. Някои от вас може да се чудят какво не е наред с Wireshark, което би оправдало замяната му. За да бъда напълно честен, няма абсолютно нищо лошо в Wireshark и ако вече сте щастлив потребител, не виждам причина защо трябва да се промените. От друга страна, ако сте нов в тази сцена, може да е добра идея да разгледате какво е налично, преди да изберете решение. За да ви помогнем, ние събрахме този списък с някои от най-добрите алтернативи на Wireshark.

Ще започнем нашето изследване, като разгледаме Wireshark. В крайна сметка, ако искаме да предложим алтернативи, може и да се запознаем поне малко с продукта. След това ще обсъдим накратко какво представляват сниферите на пакети — или мрежовите анализатори, както често ги наричат. Тъй като сниферите на пакети могат да бъдат сравнително сложни, тогава ще прекараме известно време в обсъждане как да ги използваме. Това в никакъв случай не е пълен урок, но трябва да ви даде достатъчно основна информация, за да оцените по-добре предстоящите прегледи на продукти. Говорейки за отзиви за продукти, това е, което ще имаме по-нататък. Идентифицирахме няколко продукта от много различни типове, които биха могли да бъдат добра алтернатива на Wireshark и ще представим най-добрите характеристики на всеки.

Съдържание

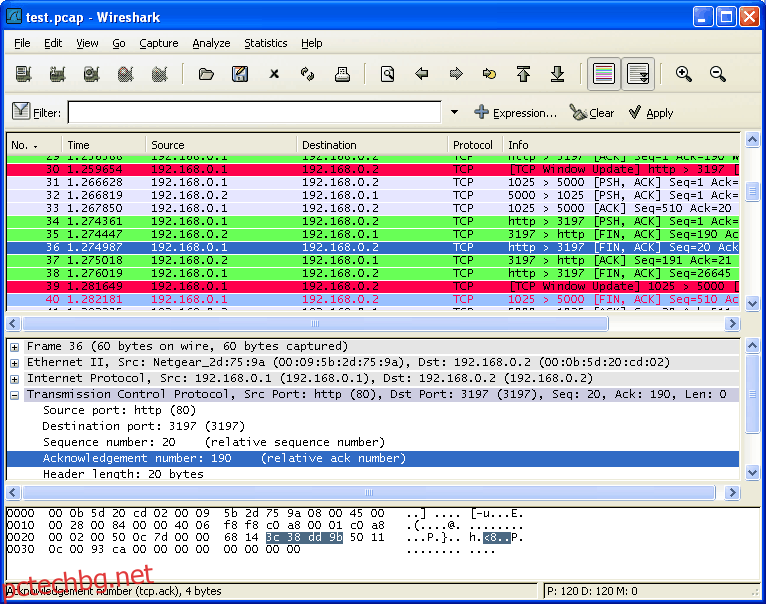

Относно Wireshark

Преди Wireshark пазарът имаше по същество един пакетен анализатор, който беше подходящо наречен Sniffer. Това беше отличен продукт, който страдаше от един основен недостатък, неговата цена. Още в края на 90-те продуктът беше около $1500, което беше повече, отколкото мнозина можеха да си позволят. Това подтикна разработването на Ethereal като безплатен снифер на пакети с отворен код от възпитаник на UMKC на име Джералд Комбс, който все още е основният поддържащ Wireshark двадесет години по-късно. Говорете за сериозен ангажимент.

Днес Wireshark се превърна в референтната информация в анализаторите на пакети. Това е де-факто стандарт и повечето други инструменти са склонни да го подражават. Wireshark по същество прави две неща. Първо, той улавя целия трафик, който вижда на интерфейса си. Но това не спира дотук, продуктът има и доста мощни възможности за анализ. Възможностите за анализ на инструмента са толкова добри, че не е необичайно потребителите да използват други инструменти за улавяне на пакети и да правят анализа с помощта на Wireshark. Това е толкова често срещан начин за използване на Wireshark, че при стартиране ще бъдете подканени или да отворите съществуващ файл за заснемане, или да започнете да улавяте трафик. Друга сила на Wireshark са всички филтри, които включва, които ви позволяват да се съсредоточите върху точно данните, които ви интересуват.

Относно инструментите за мрежов анализ

Въпреки че въпросът е отворен за дебат от известно време, в името на тази статия ще приемем, че термините „снифер на пакети“ и „мрежов анализатор“ са едно и също. Някои ще твърдят, че това са две различни концепции и въпреки че може да са прави, ще ги разгледаме заедно, макар и само за простота. В края на краищата, въпреки че може да работят по различен начин — но наистина ли? — те служат на подобна цел.

Packet Sniffers по същество правят три неща. Първо, те улавят всички пакети данни, когато влизат или излизат от мрежов интерфейс. Второ, те по избор прилагат филтри, за да игнорират някои от пакетите и да запишат други на диск. След това те извършват някаква форма на анализ на заснетите данни. Именно в тази последна функция са повечето от разликите между продуктите.

Повечето снифери на пакети разчитат на външен модул за действителното улавяне на пакетите данни. Най-често срещаните са libpcap на Unix/Linux системи и Winpcap на Windows. Обикновено обаче няма да ви се налага да инсталирате тези инструменти, тъй като те обикновено се инсталират от инсталаторите на снифера на пакети.

Друго важно нещо, което трябва да знаете, е, че колкото и да са добри и полезни, Packet Sniffers няма да направят всичко вместо вас. Те са просто инструменти. Можете да ги мислите като чук, който просто няма да забие пирон сам. Трябва да сте сигурни, че се научите как да използвате най-добре всеки инструмент. Сниферът за пакети ще ви позволи да анализирате трафика, който улавя, но от вас зависи да гарантирате, че улавя правилните данни и да ги използвате във ваша полза. Има написани цели книги за използването на инструменти за улавяне на пакети. Веднъж взех тридневен курс по темата.

Използване на пакетен анализатор

Както току-що заявихме, сниферът за пакети ще улавя и анализира трафика. Ето защо, ако се опитвате да отстраните конкретен проблем – типична употреба за такъв инструмент, първото нещо, което трябва да направите, е да се уверите, че трафикът, който улавяте, е правилният трафик. Представете си случай, в който всеки потребител на дадено приложение се оплаква, че е бавно. В такава ситуация най-добрият залог вероятно би бил да улавяте трафик в мрежовия интерфейс на сървъра на приложения, тъй като изглежда, че всеки потребител е засегнат. Тогава може да разберете, че заявките пристигат на сървъра нормално, но че сървърът отнема много време, за да изпрати отговори. Това би означавало забавяне на сървъра, а не проблем с мрежата.

От друга страна, ако видите, че сървърът отговаря на заявки своевременно, това може да означава, че проблемът е някъде в мрежата между клиента и сървъра. След това ще преместите своя пакетен анализатор с един скок по-близо до клиента и ще видите дали отговорите са забавени. Ако не, ще преместите повече хоп по-близо до клиента и така нататък и така нататък. В крайна сметка ще стигнете до мястото, където възникват закъснения. И след като идентифицирате местоположението на проблема, вие сте една голяма крачка по-близо до разрешаването му.

Нека видим как можем да успеем да уловим пакети в определена точка от мрежа. Един прост начин за постигане на това е да се възползвате от функцията на повечето мрежови комутатори, наречена дублиране на портове или репликация. Тази опция за конфигурация ще репликира целия трафик в и от конкретен порт на комутатора към друг порт на същия комутатор. Например, ако вашият сървър е свързан към порт 15 на комутатор и порт 23 на същия комутатор е наличен. Свързвате своя пакетен анализатор към порт 23 и конфигурирате превключвателя да репликира целия трафик към и от порт 15 към порт 23.

Най-добрите алтернативи на Wireshark

Сега, когато разбирате по-добре какво представляват Wireshark и други пакетни анализатори и мрежови анализатори, нека да видим какви алтернативни продукти има. Нашият списък включва комбинация от инструменти за команден ред и GUI, както и инструменти, работещи на различни операционни системи.

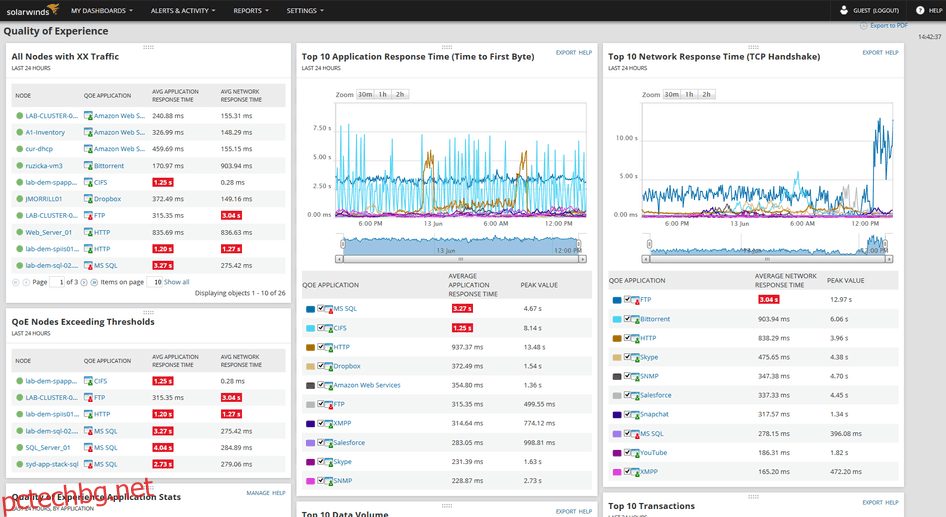

1. Инструмент за дълбока проверка и анализ на пакети SolarWinds (БЕЗПЛАТЕН ПРОБЕН ПРОБЕН ПРОБЛЕМ)

SolarWinds е добре известен със своите най-съвременни инструменти за управление на мрежата. Компанията съществува от около 20 години и ни донесе няколко страхотни инструмента. Неговият водещ продукт, наречен SolarWinds Network Performance Monitor, е признат от повечето като един от най-добрите инструменти за мониторинг на мрежовата честотна лента. SolarWinds също е известен с това, че създава шепа отлични безплатни инструменти, всеки от които отговаря на специфични нужди на мрежовите администратори. Два примера за тези инструменти са SolarWinds TFTP сървър и Advanced Subnet Calculator.

Като потенциална алтернатива на Wireshark — и може би като най-добрата алтернатива, тъй като това е толкова различен инструмент — SolarWinds предлага инструмента за дълбока проверка и анализ на пакети. Той идва като компонент на мрежовия монитор за производителност на SolarWinds. Неговата работа е доста различна от по-„традиционните“ снифери на пакети, въпреки че служи за подобна цел.

Инструментът за дълбока проверка и анализ на пакети не е нито анализатор на пакети, нито мрежов анализатор, но ще ви помогне да намерите и разрешите причината за закъсненията в мрежата, да идентифицирате засегнатите приложения и да определите дали забавянето е причинено от мрежата или приложението. Тъй като той служи на подобна цел като Wireshark, смятахме, че заслужава да бъде в този списък. Инструментът ще използва техники за дълбока проверка на пакети, за да изчисли времето за реакция за над хиляда и дванадесет приложения. Той също така ще класифицира мрежовия трафик по категории (напр. бизнес срещу социални) и ниво на риск. Това може да помогне за идентифициране на небизнес трафик, който може да се възползва от филтриране или по някакъв начин контролиран или елиминиран.

Инструментът за дълбока проверка и анализ на пакети е неразделен компонент на Network Performace Monitor или NPM, както често го наричат, което само по себе си е впечатляващ софтуер с толкова много компоненти, че може да се напише цяла статия за него. Това е цялостно решение за наблюдение на мрежата, което съчетава някои от най-добрите технологии като SNMP и дълбока проверка на пакети, за да предостави възможно най-много информация за състоянието на вашата мрежа.

Цените за монитора за производителност на мрежата SolarWinds, който включва инструмента за дълбока проверка и анализ на пакети, започват от $2 955 за до 100 наблюдавани елемента и се повишават в зависимост от броя на наблюдаваните елементи. Инструментът има 30-дневна безплатна пробна версия, така че можете да се уверите, че наистина отговаря на вашите нужди, преди да се ангажирате да го закупите.

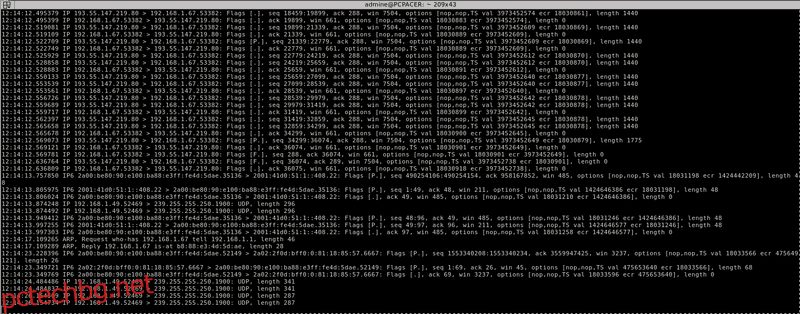

2. tcpdump

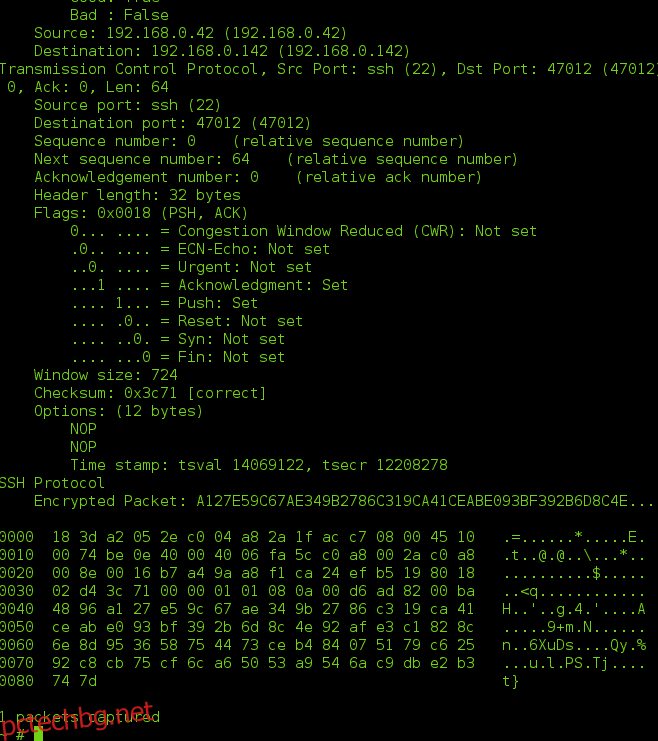

Tcpdump вероятно е оригиналният анализатор на пакети. Създаден е през 1987 г. Това е повече от десет години преди Wireshark и дори преди Sniffer. От първоначалното си пускане инструментът е поддържан и подобрен, но остава по същество непроменен. Начинът на използване на инструмента не се е променил много през неговата еволюция. Предлага се за инсталиране на почти всяка Unix-подобна операционна система и се превърна в де-факто стандарт за бърз инструмент за улавяне на пакети. Подобно на повечето подобни продукти на *nix платформи, tcpdump използва библиотеката libpcap за действителното улавяне на пакети.

Операцията по подразбиране на tcpdump е сравнително проста. Той улавя целия трафик на посочения интерфейс и го „изхвърля“ – оттук и името му – на екрана. Като стандартен инструмент *nix, можете да пренасочите изхода към файл за заснемане, който да бъде анализиран по-късно, като използвате инструмента за анализ по ваш избор. Всъщност не е необичайно потребителите да улавят трафик с tcpdump за по-късен анализ в Wireshark. Един от ключовете за силата и полезността на tcpdump е възможността да се прилагат филтри и/или да се предава неговият изход към grep — друга често срещана помощна програма за команден ред *nix — за по-нататъшно филтриране. Някой, който владее tcpdump, grep и командната обвивка, може да го накара да улови точно правилния трафик за всяка задача за отстраняване на грешки.

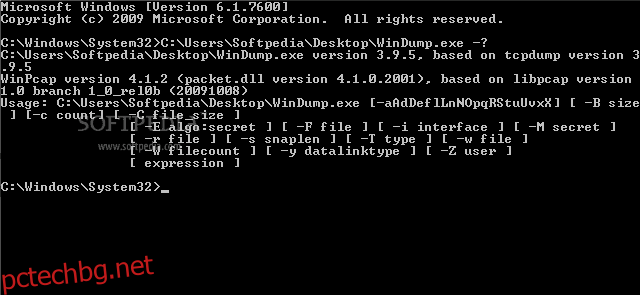

3. Windump

Накратко, Windump е порт на tcpdump към платформата на Windows. Като такъв, той се държи по почти същия начин. Това означава, че носи голяма част от функционалността на tcpdump на компютри, базирани на Windows. Windump може да е приложение за Windows, но не очаквайте изискан графичен интерфейс. Това наистина е tcpdump в Windows и като такъв е помощна програма само за команден ред.

Използването на Windump е по същество същото като използването на неговия аналог *nix. Опциите на командния ред са почти еднакви и резултатите също са почти идентични. Точно като tcpdump, изходът от Windump също може да бъде запазен във файл за по-късен анализ с инструмент на трета страна. Въпреки това, grep обикновено не е наличен на компютър с Windows, което ограничава възможностите за филтриране на инструмента.

Друга важна разлика между tcpdump и Windump е, че е толкова лесно достъпна от хранилището на пакети на операционната система. Ще трябва да изтеглите софтуера от уебсайта на Windump. Доставя се като изпълним файл и не изисква инсталация. Като такъв, това е преносим инструмент, който може да бъде стартиран от USB ключ. Въпреки това, точно както tcpdump използва библиотеката libpcap, Windump използва Winpcap, който трябва да бъде изтеглен и инсталиран отделно.

4. Царк

Можете да мислите за Tshark като кръстоска между tcpdump и Wireshark, но в действителност това е повече или по-малко версията на Wireshark от командния ред. Той е от същия разработчик като Wireshark. Tshark прилича на tcpdump, тъй като е инструмент само за команден ред. Но също така е като Wireshark с това, че няма да улавя просто трафик. Той също така има същите мощни възможности за анализ като Wireshark и използва същия тип филтриране. Следователно може бързо да изолира точния трафик, който трябва да анализирате.

Tshark обаче повдига един въпрос. Защо някой би искал версия на Wireshark от команден ред? Защо просто не използвате Wireshark? Повечето администратори — всъщност повечето хора — биха се съгласили, че най-общо казано, инструментите с графичен потребителски интерфейс често са по-лесни за използване и научаване и са по-интуитивни и лесни за използване. В крайна сметка, не е ли причината графичните операционни системи да станат толкова популярни? Основната причина, поради която някой би избрал Tshark пред Wireshark, е, когато просто иска да направи бързо заснемане директно на сървър за целите на отстраняване на неизправности. И ако подозирате проблем с производителността на сървъра, може да предпочетете да използвате инструмент без графичен интерфейс, тъй като може да бъде по-малко облагане на ресурсите.

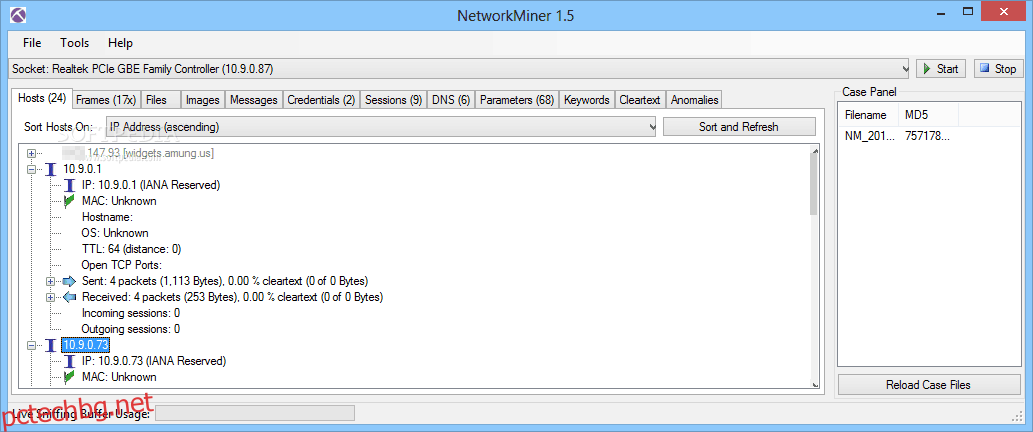

5. Network Miner

Network Miner е по-скоро криминалистичен инструмент, отколкото анализатор на пакети или мрежов анализатор. Този инструмент ще следва TCP поток и може да реконструира цял разговор. Това е наистина мощен инструмент за задълбочен анализ на трафика, макар и труден за овладяване. Инструментът може да работи в офлайн режим, където човек ще импортира файл за заснемане – може би създаден с помощта на някой от другите прегледани инструменти – и ще остави Network Miner да работи с магията си. Като се има предвид, че софтуерът работи само на Windows, възможността за работа от заснети файлове със сигурност е плюс. Можете например да използвате tcpdump на Linux за улавяне на трафик и Network Miner на Windows, за да го анализирате.

Network Miner се предлага в безплатна версия, но за по-разширените функции като базирано на IP адрес геолокация и скриптове, ще трябва да закупите професионален лиценз, който ще ви струва $900. Друга разширена функция на професионалната версия е възможността за декодиране и възпроизвеждане на VoIP разговори.

6. Цигулар

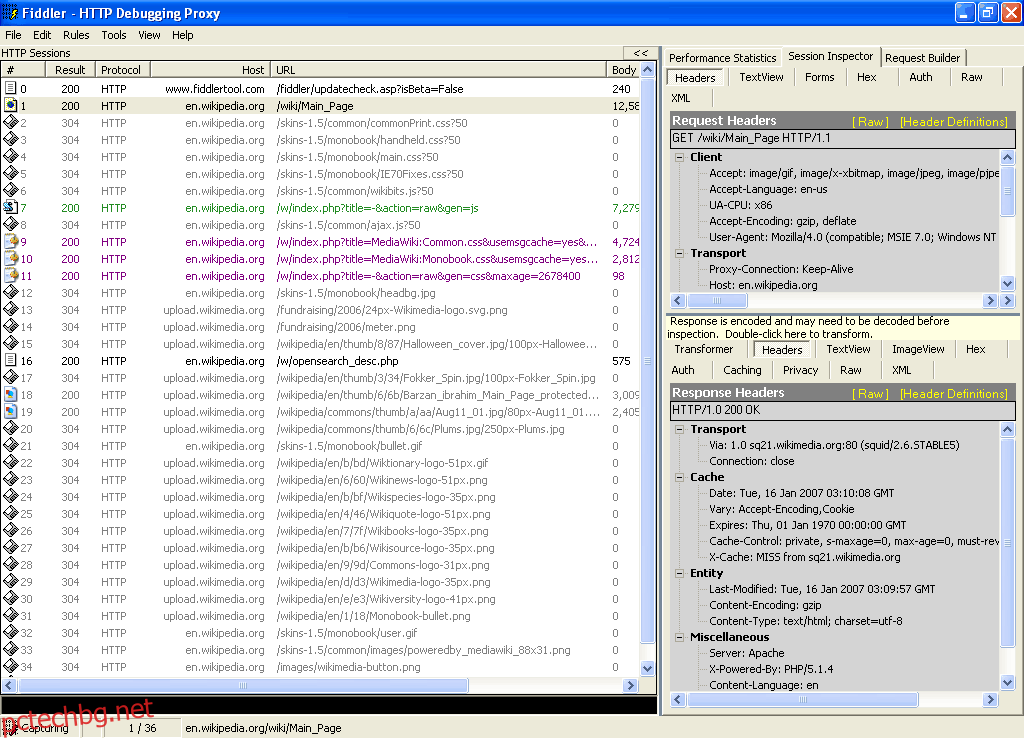

Някои от нашите читатели – особено по-осведомените – ще се изкушат да твърдят, че Fiddler, нашият последен запис, не е нито анализатор на пакети, нито мрежов анализатор. Честно казано, може и да са прави, но все пак смятахме, че трябва да включим този инструмент в нашия списък, тъй като може да бъде много полезен в няколко различни ситуации.

Първо и най-важно, нека да изясним нещата, Fiddler всъщност ще улови трафик. Въпреки това няма да улови всеки трафик. Ще работи само с HTTP трафик. Въпреки това ограничение, когато вземете предвид, че толкова много приложения днес са уеб-базирани или използват HTTP протокол във фонов режим, е лесно да се види колко ценни могат да бъдат инструментите. И тъй като инструментът ще улови не само трафика на браузъра, но и почти всеки HTTP, той може да бъде много полезен при отстраняване на неизправности при различни типове приложения.

Основното предимство на инструмент като Fiddler пред „истински“ пакетен анализатор като Wireshark е, че е създаден да „разбира“ HTTP трафика. Той например ще открие бисквитки и сертификати. Той също така ще намери действителни данни, идващи от базирани на HTTP приложения. Fiddler е безплатен и е достъпен само за Windows. Въпреки това, бета версии за OS X и Linux (използвайки Mono рамката) могат да бъдат изтеглени.