Много потребителски SSD дискове твърдят, че поддържат криптиране и BitLocker им повярва. Но, както научихме миналата година, тези устройства често не са криптиращи сигурно файлове. Microsoft току-що промени Windows 10, за да спре да се доверява на тези схематични SSD дискове и по подразбиране на софтуерно криптиране.

В обобщение, твърдите дискове и други твърди дискове могат да претендират, че са „самокриптиращи се“. Ако го направят, BitLocker няма да извърши никакво криптиране, дори ако сте активирали BitLocker ръчно. На теория това беше добре: устройството можеше да извърши самото криптиране на ниво фърмуер, ускорявайки процеса, намалявайки използването на процесора и може би спестявайки малко енергия. В действителност беше лошо: много устройства имаха празни главни пароли и други ужасяващи грешки в сигурността. Научихме, че на потребителски SSD не може да се вярва, че прилагат криптиране.

Сега Microsoft промени нещата. По подразбиране BitLocker ще игнорира устройства, които твърдят, че се самокриптират, и ще върши работата по криптирането в софтуера. Дори ако имате устройство, което твърди, че поддържа криптиране, BitLocker няма да повярва.

Тази промяна пристигна в Windows 10 KB4516071 актуализация, пусната на 24 септември 2019 г. Беше забелязана от SwiftOnSecurity в Twitter:

Microsoft се отказва от производителите на SSD: Windows вече няма да се доверява на устройства, които казват, че могат да се криптират сами, вместо това BitLocker по подразбиране ще използва процесорно ускорено AES криптиране. Това е след излагане на широки проблеми с криптирането, захранвано от фърмуер.https://t.co/6B357jzv46 pic.twitter.com/fP7F9BGzdD

— SwiftOnSecurity (@SwiftOnSecurity) 27 септември 2019 г

Съществуващите системи с BitLocker няма да бъдат автоматично мигрирани и ще продължат да използват хардуерно криптиране, ако първоначално са били настроени по този начин. Ако вече имате активирано BitLocker криптиране във вашата система, трябва да дешифрирате устройството и след това да го шифровате отново, за да сте сигурни, че BitLocker използва софтуерно криптиране, а не хардуерно криптиране. Този бюлетин за сигурност на Microsoft включва команда, която можете да използвате, за да проверите дали вашата система използва хардуерно или софтуерно базирано криптиране.

Както отбелязва SwiftOnSecurity, съвременните процесори могат да се справят с извършването на тези действия в софтуера и не трябва да виждате забележимо забавяне, когато BitLocker премине към софтуерно базирано криптиране.

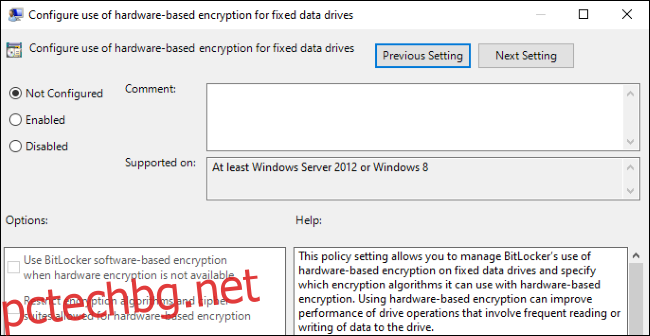

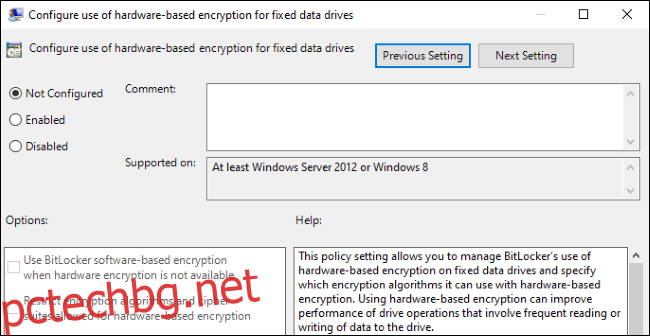

BitLocker все още може да се довери на хардуерно криптиране, ако желаете. Тази опция просто е деактивирана по подразбиране. За предприятия, които имат дискове с фърмуер, на които се доверяват, опцията „Конфигуриране на използването на хардуерно базирано криптиране за фиксирани устройства с данни“ в Конфигурация на компютъра Административни шаблони Windows ComponentsBitLocker Шифроване на устройства Фиксирани устройства с данни в груповите правила ще им позволи да активират повторно използването на хардуерно базирано криптиране. Всички останали трябва да го оставят на мира.

Жалко е, че Microsoft и останалите от нас не могат да се доверят на производителите на дискове. Но има смисъл: Разбира се, вашият лаптоп може да е произведен от Dell, HP или дори самата Microsoft. Но знаете ли какво устройство има в този лаптоп и кой го е произвел? Доверявате ли се на производителя на това устройство да се справя сигурно с криптирането и да издава актуализации, ако има проблем? Както научихме, вероятно не трябва. Сега и Windows няма да го направи.