Паролите са отдавнашен проблем. Известно е, че много от нас по подразбиране използват предвидими, слаби пароли и дори когато не го правят, запомнянето на сложни пароли се превръща в предизвикателство.

Обезпокоителният факт е, че дори силните пароли със сложни комбинации не са имунизирани срещу фишинг и измами. Мениджърите на пароли бяха временното решение, но те имат своите недостатъци и уязвимости.

Но хоризонтът носи нещо обещаващо: след почти десет години в процес на създаване, паролите са настроени да революционизират нашата цифрова сигурност. Ето пример за това какви са те, как са настроени да променят ландшафта на цифровото удостоверяване и какво ще означава това за вашето потребителско приложение.

Съдържание

Разбиране на паролите

Вместо традиционната комбинация от потребителско име и парола, ключът за достъп предоставя по-сигурен и лесен метод за влизане в онлайн платформи. Красотата на паролите се крие в тяхната зависимост от криптографията с публичен ключ. Без да навлизате твърде дълбоко в техническите подробности – всеки път, когато влезете, вашето устройство получава уникални идентификационни данни за вход.

Този процес минимизира риска хакерите да получат информацията ви. Този пробив е резултат от усилията на FIDO Alliance, консорциум от технологични гиганти като Apple, Google, Microsoft и много други, които осъзнаха належащата нужда от по-безопасен метод за удостоверяване.

Как работят паролите?

Ключовете за достъп идват под чадъра на уеб удостоверяване (WebAuthn). Тази система използва криптография с публичен ключ, изпитан и тестван метод, използван от различни платформи за защитени съобщения и плащания.

Ето кратка разбивка:

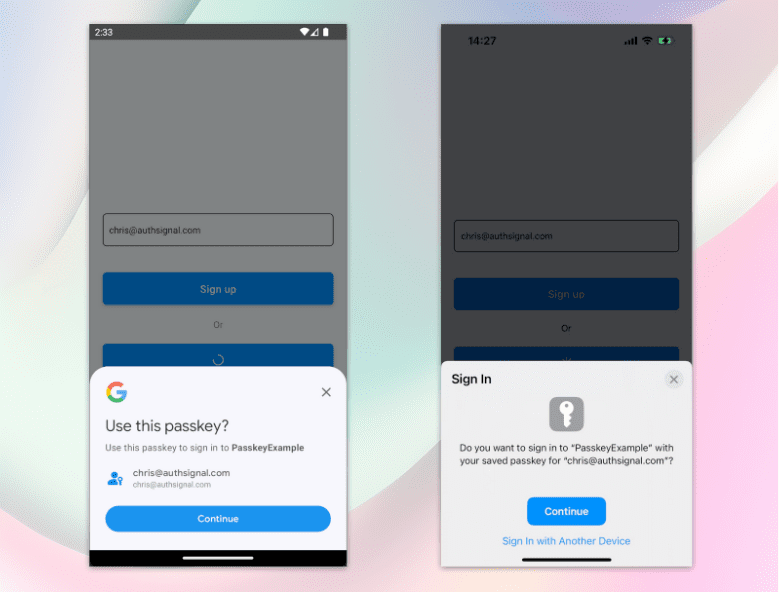

За потребителите този процес остава до голяма степен невидим. Всичко, с което ще се сблъскате, е проста подкана от устройство или браузър за ПИН или биометрична проверка, като FaceID или TouchID.

Ключовете за достъп имат допълнителен слой, който синхронизира тези ключове между облачните услуги на съответните големи технологии (Apple, Google, Microsoft). Този важен слой запълва празнината в потребителското изживяване, позволявайки безпроблемно превключване между устройства без повторно регистриране на ключове, което се счита за значителна празнина за масовото приемане на FIDO2.

Тъй като паролите по дефиниция обхващат множество фактори, те отговарят на определението за многофакторно удостоверяване (MFA), като по-специално отговарят на следното:

- Фактор на притежание (нещо, което имате) – Потребителят притежава устройството, съдържащо личния ключ

- Фактор на присъщност или фактор на знанието – биометрични данни на потребителя (FaceID, Touch ID, пръстов отпечатък) или ПИН код на устройството

Тези свойства правят паролите валиден единствен фактор за удостоверяване за сценарии за влизане или допълват други фактори в сценариите за стъпково удостоверяване. Вижте това Демонстрация на пароли за внедряване в реалния свят.

Съвместимост на устройството

В момента функционалността на различни платформи за пароли остава в процес на работа. Устройствата на Apple с iOS и macOS поддържат пароли, както и устройствата с Android на Google. Microsoft също подобрява поддръжката си за пароли със значителни актуализации на хоризонта.

Ето една актуална информация списък с поддръжка на устройства.

Какво можете да направите, за да започнете да прилагате пароли?

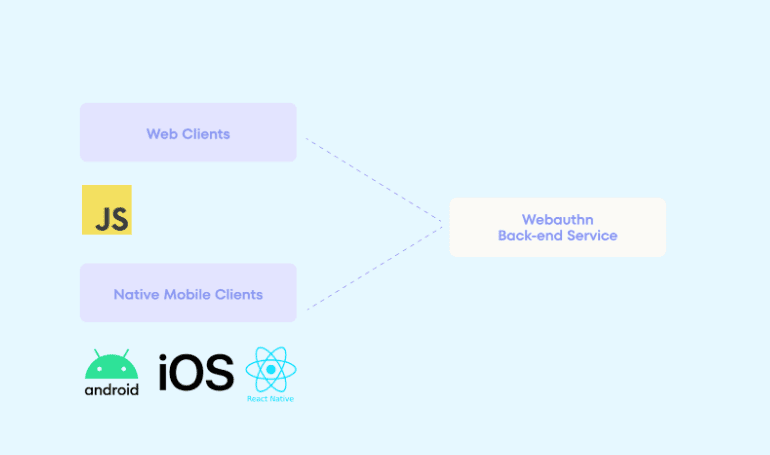

Внедряването на пароли може да бъде лесно, при условие че разполагате с необходимата инфраструктура. Критична част от вашата архитектура е WebAuthn back-end услуга или сървър, който предоставя back-end крайните точки на API за управление на пълния жизнен цикъл на управлението на парола.

След като се установи услуга WebAuthn, е необходим достъп до SDK и библиотеки от страна на клиента, за да се извършат церемониите за записване и проверка от страна на клиента. Добрата новина е, че вече има много широко достъпни библиотеки от страна на клиента, които могат да опростят процеса. Например Authsignal предоставя следните SDK тук:

- Javascript SDK за пароли

- React Native SDK за пароли

- iOS SDK за пароли

- Android SDK за пароли

Важно е да се отбележи, че техническата интеграция е само една част от по-широко приложение. Потребителското изживяване и съображенията за сигурност трябва да бъдат добре разбрани. The съображения за прилагане на парола са обяснени подробно в публикация в блог.

Пароли, бъдещето е сега.

Сега сме на вълнуващата пресечна точка на бързата зрялост на технологията Passkeys. Съвременните браузъри и устройства, особено в екосистемата на Apple и Android, широко поддържат пароли, а основните потребителски приложения вече пускат функции за парола (напр. Kayak, TikTok). И накрая, техническата интеграция е улеснена с готови решения за парола като Authsignal, предлагащи всички компоненти като услуга WebAuthn в задния край и клиентски SDK.

Не трябва да има сериозни извинения или пречки за вашето приложение да приеме пароли като критична част от начина, по който взаимодействате с клиентите си, предлагайки им безпроблемно потребителско изживяване, но, което е по-важно, такова, което е много сигурно.