Проблемите с киберсигурността нарастват и се усложняват с напредването на технологиите.

Въпреки че не можете да спрете киберпрестъпниците да стават по-умни, можете да използвате системи за сигурност като IDS и IPS, за да намалите повърхността на атаката или дори да ги блокирате. Това ни води до битката – IDS срещу IPS, за да изберем кое е по-добро за мрежа.

И ако искате отговор на това, трябва да разберете какво представляват тези технологии в тяхната същност, как работят и какви са видовете. Това ще ви помогне да изберете най-добрата опция за вашата мрежа.

Въпреки това, IDS и IPS са сигурни и ефективни, всеки със своите плюсове и минуси, но не можете да рискувате, когато става дума за сигурност.

Ето защо измислих това сравнение – IDS срещу IPS, за да ви помогна да разберете техните възможности и да намерите по-доброто решение за защита на вашата мрежа.

Нека битката започне!

Съдържание

IDS срещу IPS: Какво представляват?

Преди да започнем да сравняваме IDS срещу IPS, нека разберем какви са те на първо място, като започнем с IDS.

Какво е IDS?

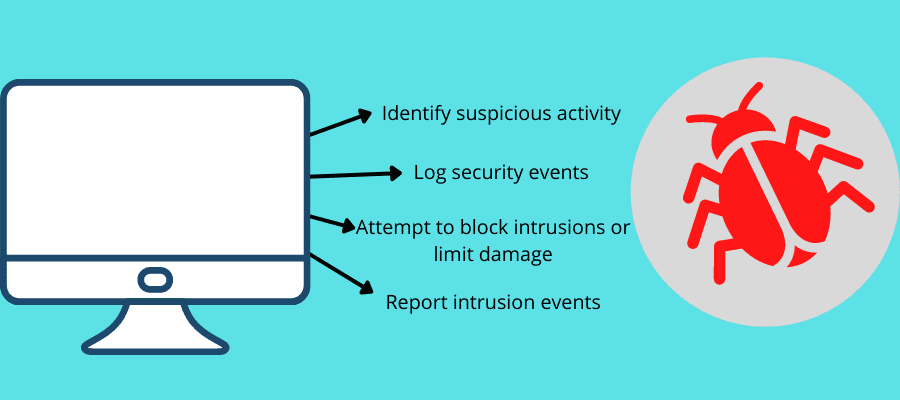

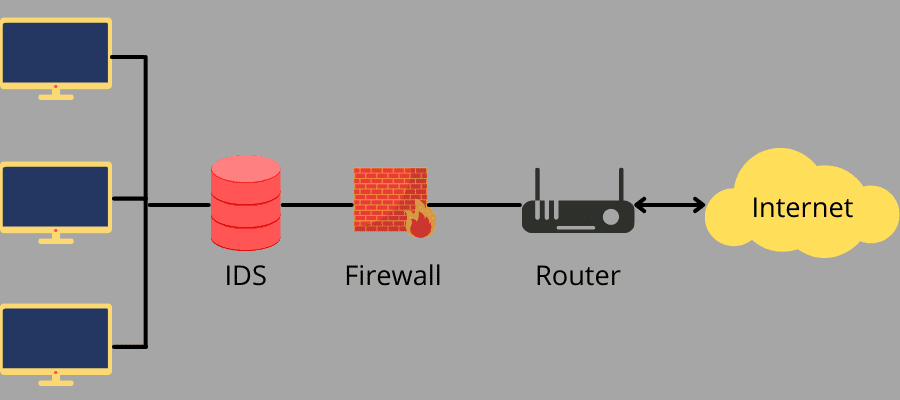

Системата за откриване на проникване (IDS) е софтуерно решение, което следи система или мрежа за прониквания, нарушения на правилата или злонамерени дейности. И когато открие проникване или нарушение, софтуерът го докладва на администратора или персонала по сигурността. Помага им да разследват докладвания инцидент и да предприемат подходящи средства за защита.

Това решение за пасивно наблюдение може да ви предупреди за откриване на заплаха, но не може да предприеме директни мерки срещу нея. Това е като система за сигурност, инсталирана в сграда, която може да уведоми охраната за входяща заплаха.

IDS системата има за цел да открие заплаха, преди тя да проникне в мрежа. Дава ви силата да разгледате вашата мрежа, без да възпрепятствате потока на мрежовия трафик. Освен откриване на нарушения на правилата, той може да предпазва от заплахи като изтичане на информация, неоторизиран достъп, грешки в конфигурацията, троянски коне и вируси.

Работи най-добре, когато не искате да възпрепятствате или забавяте потока на трафик, дори когато се появи проблем, но за да защитите мрежовите си активи.

Какво е IPS?

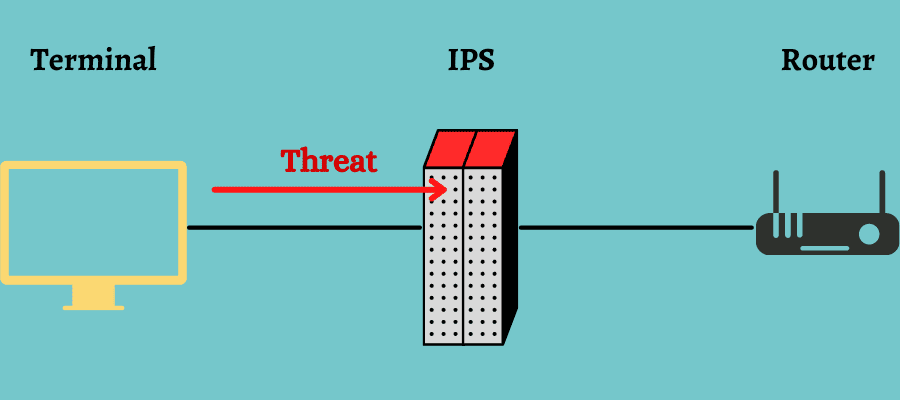

Системата за предотвратяване на проникване (IPS) се нарича още система за откриване и предотвратяване на проникване (IDPS). Това е софтуерно решение, което следи системни или мрежови дейности за злонамерени инциденти, регистрира информация за тези дейности, докладва ги на администратора или персонала по сигурността и се опитва да ги спре или блокира.

Това е система за активно наблюдение и превенция. Можете да го разглеждате като разширение на IDS, защото и двата метода наблюдават злонамерени дейности. Въпреки това, за разлика от IDS, IPS софтуерът е поставен зад мрежовата защитна стена, комуникира в съответствие с входящия трафик и блокира или предотвратява откритите прониквания. Мислете за него като за (кибер) охранител на вашата мрежа.

При откриване на заплаха IPS може да предприеме различни действия като изпращане на аларми, премахване на идентифицирани злонамерени пакети, блокиране на злонамерен IP адрес от достъп до мрежата и нулиране на връзките. В допълнение, той може също така да коригира грешки, свързани с циклична проверка на излишъка (CRC), дефрагментирани потоци от пакети, да изчисти допълнителни мрежови слоеве и опции за транспорт и да смекчи грешките, свързани с TCP последователността.

IPS е най-добрият вариант за вас, ако искате да блокирате атаки веднага щом системата ги открие, дори ако трябва да затворите целия трафик, включително легитимния, за сигурност. Целта му е да смекчи щетите от външни и вътрешни заплахи във вашата мрежа.

IDS срещу IPS: Видове

Видове IDS

IDS се разделя въз основа на това къде се случва откриването на заплаха или какъв метод за откриване се използва. Типовете IDS въз основа на мястото на откриване, т.е. мрежа или хост, са:

#1. Системи за откриване на проникване в мрежа (NIDS)

NIDS е част от мрежовата инфраструктура и следи пакетите, преминаващи през нея. Съществува съвместно с устройствата с възможност за докосване, обхват или огледално отразяване като превключватели. NIDS е позициониран на стратегическа точка(и) в рамките на мрежата, за да наблюдава входящия и изходящия трафик от всички свързани устройства.

Той анализира трафика, преминаващ през цялата подмрежа, като съпоставя този трафик, преминаващ през подмрежите към известната библиотека за атаки. След като NIDS идентифицира атаките и усети необичайно поведение, той предупреждава мрежовия администратор.

Можете да инсталирате NIDS зад защитните стени в подмрежата и да наблюдавате дали някой се опитва да проникне във вашата защитна стена. NIDS може също да сравни сигнатури на подобни пакети със съвпадащи записи, за да свърже злонамерени открити пакети и да ги спре.

Има два вида NIDS:

- Онлайн NIDS или in-line NIDS работи с мрежа в реално време. Той анализира Ethernet пакети плюс прилага специфични правила, за да определи дали това е атака или не.

- Офлайн NIDS или режим на докосване се занимава със събраните данни. Той предава данните през някои процеси и решава резултата.

Освен това можете да комбинирате NIDS с други технологии за сигурност, за да увеличите нивата на прогнозиране и откриване. Например NIDS, базиран на изкуствена невронна мрежа (ANN), може да анализира интелигентно огромни обеми данни, тъй като неговото самоорганизиращо се структуриране позволява на INS IDS да разпознава по-ефективно моделите на атака. Той може да предвиди атаки въз основа на предишни грешки, довели до проникването, и ви помага да разработите система за печелене на ранен етап.

#2. Хост-базирани системи за откриване на проникване

Базираните на хост системи за откриване на проникване (HIDS) са решението, работещо на отделни устройства или хостове в мрежа. Той може само да наблюдава входящите и изходящите пакети данни от свързаните устройства и да предупреждава администратора или потребителите при откриване на подозрителна дейност. Той следи системни повиквания, промени във файлове, регистрационни файлове на приложения и т.н.

HIDS прави моментни снимки на текущите файлове в системата и ги съпоставя с предишните. Ако установи, че критичен файл е изтрит или модифициран, HIDS изпраща предупреждение до администратора, за да проучи проблема.

Например HIDS може да анализира влизанията с пароли и да ги сравнява с известни модели, използвани за извършване на груби атаки и идентифициране на пробив.

Тези IDS решения се използват широко на машини с критично значение за мисията, чиито конфигурации не се очаква да се променят. Тъй като наблюдава събития директно на хостове или устройства, HIDS решение може да открие заплахи, които NIDS решение може да пропусне.

Също така е ефективен при идентифициране и предотвратяване на нарушения на целостта, като троянски коне и работа в криптиран мрежов трафик. По този начин HIDS защитава чувствителни данни като правни документи, интелектуална собственост и лични данни.

Освен тези, IDS може да бъде и от други видове, включително:

- Система за откриване на проникване в периметъра (PIDS): Действайки като първа линия на защита, тя може да открие и локализира опити за проникване в централния сървър. Тази настройка обикновено се състои от оптично или електронно устройство, разположено върху виртуалната периметърна ограда на сървъра. Когато усети злонамерена дейност, като например опит на някой да направи достъп чрез различен метод, той предупреждава администратора.

- VM-базирана система за откриване на проникване (VMIDS): Тези решения могат да комбинират IDS, споменати по-горе, или един от тях. Разликата е, че се внедрява дистанционно с помощта на виртуална машина. Той е сравнително нов и се използва главно от доставчици на управлявани ИТ услуги.

Видове IPS

Най-общо системите за предотвратяване на проникване (IPS) са четири вида:

#1. Мрежова система за предотвратяване на проникване (NIPS)

NIPS може да идентифицира и предотврати подозрителни или злонамерени дейности чрез анализиране на пакети с данни или проверка на активността на протокола в цялата мрежа. Той може да събира данни от мрежата и хоста, за да открие разрешени хостове, операционни системи и приложения в мрежата. В допълнение, NIPS регистрира данни за нормален трафик за намиране на промени от самото начало.

Това IPS решение смекчава атаките чрез ограничаване на използването на честотната лента, изпращане на TCP връзки или отхвърляне на пакети. NIPS обаче не е ефективен при анализиране на криптиран трафик и справяне с директни атаки или големи натоварвания на трафика.

#2. Безжична система за предотвратяване на проникване (WIPS)

WIPS може да наблюдава безжична мрежа, за да открие подозрителен трафик или дейности, като анализира протоколите на безжичната мрежа и предприема мерки за предотвратяването или премахването им. WIPS обикновено се прилага върху текущата инфраструктура на безжична LAN мрежа. Можете обаче също да ги разположите самостоятелно и да наложите политика без безжична връзка във вашата организация.

Това IPS решение може да предотврати заплахи като неправилно конфигурирана точка за достъп, атаки за отказ на услуга (DOS), honeypot, MAC spoofing, атаки човек по средата и други.

#3. Анализ на поведението на мрежата (NBA)

NBA работи върху откриване на базата на аномалии, като търси аномалии или отклонения от нормалното поведение до подозрително поведение в мрежата или системата. Следователно, за да работи, NBA трябва да премине през период на обучение, за да научи нормалното поведение на мрежа или система.

След като системата на NBA научи нормалното поведение, тя може да открие отклонения и да ги маркира като подозрителни. Той е ефективен, но няма да работи, докато е още във фазата на обучение. Въпреки това, след като завърши, можете да разчитате на него.

#4. Хост-базирани системи за предотвратяване на проникване (HIPS)

HIPS решенията могат да наблюдават критични системи за злонамерени дейности и да ги предотвратяват чрез анализиране на поведението на техния код. Най-доброто при тях е, че те могат също така да откриват криптирани атаки, освен да защитават чувствителни данни, свързани с личната идентичност и здраве от хост системите. Работи на едно устройство и често се използва с мрежови IDS или IPS.

IDS срещу IPS: Как работят?

Има различни методологии, използвани за наблюдение и предотвратяване на прониквания за IDS и IPS.

Как работи IDS?

IDS използва три метода за откриване, за да наблюдава трафика за злонамерени дейности:

#1. Откриване на базата на подпис или на базата на знания

Базираното на сигнатури откриване следи специфични модели като сигнатури за кибератаки, които злонамереният софтуер използва или последователности от байтове в мрежовия трафик. Той работи по същия начин като антивирусния софтуер по отношение на идентифицирането на заплаха чрез нейния подпис.

При откриване, базирано на сигнатура, IDS може лесно да идентифицира известни заплахи. Въпреки това, той може да не е ефективен при нови атаки без налични модели, тъй като този метод работи единствено въз основа на предишни модели на атака или сигнатури.

#2. Откриване на базата на аномалия или на поведение

При откриване, базирано на аномалии, IDS наблюдава нарушения и прониквания в мрежа или система, като наблюдава системните регистрационни файлове и определя дали дадена дейност изглежда аномална или се отклонява от нормалното поведение, указано за устройство или мрежа.

Този метод може да открие и неизвестни кибератаки. IDS може също да използва технологии за машинно обучение, за да изгради доверен модел на дейност и да го установи като базова линия за нормален поведенчески модел за сравняване на нови дейности и деклариране на резултата.

Можете да обучите тези модели въз основа на вашите специфични хардуерни конфигурации, приложения и системни нужди. В резултат на това IDS с откриване на поведение имат подобрени свойства за сигурност от IDS, базирани на подпис. Въпреки че понякога може да показва някои фалшиви положителни резултати, той работи ефективно в други аспекти.

#3. Откриване на базата на репутация

IDS, използвайки методи за откриване, базирани на репутация, разпознава заплахи въз основа на техните нива на репутация. Това се прави чрез идентифициране на комуникация между приятелски настроен хост във вашата мрежа и този, който се опитва да осъществи достъп до вашата мрежа въз основа на тяхната репутация за нарушения или злонамерени действия.

Той събира и проследява различни файлови атрибути като източник, подпис, възраст и статистически данни за употреба от потребители, използващи файла. След това може да използва машина за репутация със статистически анализ и алгоритми, за да анализира данните и да определи дали са заплашителни или не.

IDS, базиран на репутация, се използва главно в анти-злонамерен софтуер или антивирусен софтуер и се внедрява върху пакетни файлове, изпълними файлове и други файлове, които могат да носят опасен код.

Как работи IPS?

Подобно на IDS, IPS също работи с методи като откриване на базата на сигнатура и аномалия, в допълнение към други методи.

#1. Откриване на базата на подпис

IPS решенията, използващи откриване, базирано на сигнатура, наблюдават входящите и изходящите пакети данни в мрежата и ги сравняват с предишни модели на атака или сигнатури. Работи върху библиотека от известни модели със заплахи, носещи зловреден код. Когато открие експлойт, той записва и съхранява неговия подпис и го използва за по-нататъшно откриване.

Базираният на подпис IPS е от два вида:

- Сигнатури срещу експлойт: IPS идентифицира прониквания чрез съпоставяне на сигнатури със сигнатура на заплаха в мрежата. Когато открие съвпадение, той се опитва да го блокира.

- Подписи, изправени пред уязвимости: Хакерите се насочват към съществуващи уязвимости във вашата мрежа или система и IPS се опитва да защити вашата мрежа от тези заплахи, които може да останат незабелязани.

#2. Откриване на базата на статистическа аномалия или на поведение

IDS, използвайки откриване на базата на статистически аномалии, може да наблюдава вашия мрежов трафик, за да открие несъответствия или аномалии. Той задава базова линия за определяне на нормалното поведение на мрежата или системата. Въз основа на това IPS ще сравни мрежовия трафик и ще маркира подозрителни дейности, които се отклоняват от нормалното поведение.

Например базовата линия може да бъде определена честотна лента или протокол, използван за мрежата. Ако IPS установи, че трафикът рязко увеличава честотната лента или открие различен протокол, той ще задейства аларма и ще блокира трафика.

Трябва обаче да се погрижите за интелигентното конфигуриране на базовите линии, за да избегнете фалшиви положителни резултати.

#3. Анализ на протокола за състояние

IPS, използвайки анализ на протокола със състояние, открива отклонения на състоянието на протокола като откриване на базата на аномалия. Той използва предварително дефинирани универсални профили в съответствие с приетите практики, определени от лидери в индустрията и доставчици.

Например, IPS може да наблюдава заявки със съответните отговори и всяка заявка трябва да се състои от предвидими отговори. Той маркира отговорите, които са извън очакваните резултати, и ги анализира допълнително.

Когато IPS решение наблюдава вашите системи и мрежа и открие подозрителна активност, то предупреждава и извършва някои действия, за да предотврати достъпа до вашата мрежа. Ето как:

- Укрепване на защитните стени: IPS може да открие уязвимост във вашите защитни стени, която проправи пътя за навлизане на заплахата във вашата мрежа. За да осигури сигурност, IPS може да промени програмирането си и да го подсили, докато коригира проблема.

- Извършване на почистване на системата: Злонамерено съдържание или повредени файлове може да повредят вашата система. Ето защо той извършва сканиране на системата, за да я изчисти и да премахне основния проблем.

- Затварящи сесии: IPS може да открие как е възникнала аномалия, като намери нейната входна точка и я блокира. За тази цел може да блокира IP адреси, да прекрати TCP сесията и т.н.

IDS срещу IPS: Прилики и разлики

Прилики между IDS и IPS

Ранните процеси за IDS и IPS са подобни. И двете откриват и наблюдават системата или мрежата за злонамерени дейности. Нека да видим техните общи основания:

- Монитор: Веднъж инсталирани, IDS и IPS решенията наблюдават мрежа или система въз основа на посочените параметри. Можете да зададете тези параметри въз основа на вашите нужди за сигурност и мрежова инфраструктура и да им позволите да проверяват целия входящ и изходящ трафик от вашата мрежа.

- Откриване на заплахи: И двете четат всички пакети с данни, протичащи във вашата мрежа, и сравняват тези пакети с библиотека, съдържаща известни заплахи. Когато намерят съвпадение, те маркират този пакет данни като злонамерен.

- Научете: И двете технологии използват модерни технологии като машинно обучение, за да се обучат за определен период и да разберат възникващите заплахи и модели на атаки. По този начин те могат да отговорят по-добре на съвременните заплахи.

- Дневник: Когато открият подозрителна дейност, те я записват заедно с отговора. Помага ви да разберете вашия защитен механизъм, да откриете уязвимости във вашата система и да обучите системите си за сигурност съответно.

- Предупреждение: Веднага щом открият заплаха, IDS и IPS изпращат предупреждения до персонала по сигурността. Помага им да бъдат подготвени за всяко обстоятелство и да предприемат бързи действия.

До този момент IDS и IPS работят по подобен начин, но това, което се случва след това, ги различава.

Разлика между IDS и IPS

Основната разлика между IDS и IPS е, че IDS работи като система за наблюдение и откриване, докато IPS работи като система за превенция освен наблюдение и откриване. Някои разлики са:

- Отговор: IDS решенията са пасивни системи за сигурност, които само наблюдават и откриват мрежи за злонамерени дейности. Те могат да ви предупредят, но не предприемат нищо сами, за да предотвратят атаката. Мрежовият администратор или назначеният персонал по сигурността трябва да предприемат незабавни действия за смекчаване на атаката. От друга страна, IPS решенията са активни системи за сигурност, които наблюдават и откриват вашата мрежа за злонамерени дейности, предупреждават и автоматично предотвратяват извършването на атака.

- Позициониране: IDS се поставя в края на мрежата, за да събира всички събития и да регистрира и открива нарушения. Позиционирането по този начин дава на IDS максималната видимост за пакети с данни. IPS софтуерът е поставен зад защитната стена на мрежата, комуникира в съответствие с входящия трафик, за да предотврати по-добре прониквания.

- Механизъм за откриване: IDS използва откриване на базата на сигнатура, откриване на базата на аномалия и откриване на базата на репутация за злонамерени дейности. Неговото базирано на подпис откриване включва само подписи, изправени пред експлойт. От друга страна, IPS използва базирано на сигнатури откриване с подписи, насочени както към експлойт, така и към уязвимост. Също така, IPS използва откриване на базата на статистическа аномалия и откриване на анализ на протокол със състояние.

- Защита: Ако сте под заплаха, IDS може да бъде по-малко полезен, тъй като вашият персонал по сигурността трябва да разбере как да защити вашата мрежа и незабавно да почисти системата или мрежата. IPS може да извърши автоматично предотвратяване сам.

- Фалшиви положителни резултати: Ако IDS даде фалшив положителен резултат, може да намерите известно удобство. Но ако IPS направи това, цялата мрежа ще пострада, тъй като ще трябва да блокирате целия трафик – входящ и изходящ към мрежата.

- Мрежова производителност: Тъй като IDS не се внедрява в линия, това не намалява производителността на мрежата. Въпреки това, производителността на мрежата може да намалее поради IPS обработката, която е в съответствие с трафика.

IDS срещу IPS: защо са от решаващо значение за киберсигурността

Може да чуете различни случаи на пробиви на данни и хакове, случващи се в почти всяка индустрия с онлайн присъствие. За това IDS и IPS играят важна роля в защитата на вашата мрежа и системи. Ето как:

Подобрете сигурността

IDS и IPS системите използват автоматизация за наблюдение, откриване и предотвратяване на злонамерени заплахи. Те могат също да използват нововъзникващи технологии като машинно обучение и изкуствен интелект, за да научат модели и да ги коригират ефективно. В резултат на това вашата система е защитена от заплахи като вируси, DOS атаки, зловреден софтуер и т.н., без да изисква допълнителни ресурси.

Прилагане на политики

Можете да конфигурирате IDS и IPS въз основа на вашите организационни нужди и да наложите политики за сигурност за вашата мрежа, към които трябва да се придържа всеки пакет, влизащ или излизащ от мрежата. Помага ви да защитите вашите системи и мрежа и бързо да забележите отклонения, ако някой се опита да блокира правилата и да проникне във вашата мрежа.

Съответствие с нормативните изисквания

Защитата на данните е сериозна в съвременния пейзаж на сигурността. Ето защо регулаторните органи за съответствие като HIPAA, GDPR и т.н. регулират компаниите и гарантират, че инвестират в технологии, които могат да помогнат за защитата на клиентските данни. Като внедрите IDS и IPS решение, вие спазвате тези разпоредби и нямате правни проблеми.

Спестява репутация

Внедряването на технологии за сигурност като IDS и IPS показва, че се грижите за защитата на данните на вашите клиенти. Това дава на вашата марка добро впечатление на вашите клиенти и издига репутацията ви във и извън вашата индустрия. В допълнение, вие също се спасявате от заплахи, които могат да изтекат вашата чувствителна бизнес информация или да навредят на репутацията ви.

Могат ли IDS и IPS да работят заедно?

С една дума, Да!

Можете да разположите едновременно IDS и IPS във вашата мрежа. Внедрете IDS решение за наблюдение и откриване на трафик, като същевременно му позволите да разбере цялостно движението на трафика във вашата мрежа. Освен това можете да използвате IPS във вашата система като активна мярка за предотвратяване на проблеми със сигурността във вашата мрежа.

По този начин можете също така да избегнете режийните разходи при избора на IDS срещу IPS като цяло.

Освен това внедряването на двете технологии ви осигурява цялостна защита за вашата мрежа. Можете да разберете предишни модели на атака, за да зададете по-добри параметри и да подготвите системите си за сигурност да се борят по-ефективно.

Някои от доставчиците за IDS и IPS са Okta, Varonis, UpGuard и др.

IDS срещу IPS: Какво да изберете? 👈

Изборът на IDS срещу IPS трябва да се основава единствено на нуждите за сигурност на вашата организация. Помислете колко голяма е вашата мрежа, какъв е бюджетът ви и колко защита ви трябва, за да изберете тази.

Ако попитате кое е по-добро като цяло, трябва да е IPS, тъй като предлага предотвратяване, наблюдение и откриване. Все пак би било полезно, ако изберете по-добър IPS от надежден доставчик, тъй като може да покаже фалшиви положителни резултати.

Тъй като и двете имат плюсове и минуси, няма ясен победител. Но, както беше обяснено в предишния раздел, можете да изберете и двете решения от надежден доставчик. Той ще предложи превъзходна защита на вашата мрежа и от двете гледни точки – откриване и предотвратяване на проникване.