[*]

[*]Изброяването е една от основните фази в тестването за проникване (pentesting) на мрежа. Нека да видим как да извършим това с помощта на GoScan.

[*]Много мрежови скенери като Nmap, zmap изискват усилия и дълго време за сканиране в зависимост от размера на мрежата и въпреки че има крива на обучение, те са удобни.

[*]Въпреки това GoScan, интерактивен мрежов скенер, автоматизира задачите и бързо изброява мрежите и услугите.

Съдържание

Какво е GoScan?

[*]GoScan е мрежов скенер с интерактивен интерфейс, който автоматизира някои функции за изброяване на Nmap. Има интелигентно автоматично довършване на раздели и SQLite база данни в задната част, за да поддържа връзките и данните стабилни дори при ненадеждни обстоятелства.

[*]

[*]Това не е същото като различните скенери на общността. Това е много по-голяма рамка, изградена върху върха на различно оборудване за абстракция и автоматизация на няколко задачи. GoScan използва предимно възможностите за сканиране на портове и изброяване на услуги на Nmap, използвайки други скенери за портове, като скенера Nikto.

[*]GoScan може да изпълнява всички основни стъпки на мрежовото сканиране:

- Откриване на хост (ARP + ping почистване)

- DNS изброяване

- Изброяване на услугата

- Сканиране на портове

- Изброяване на домейни

Инсталиране на инструмента

Изградете от източника

[*]Клонирайте репото:

$ git clone https://github.com/marco-lancini/goscan.git

[*]Отидете до директорията GoScan и изградете:

$ cd goscan/goscan $ make setup $ make build

[*]Изпълнете следната команда, за да създадете многоплатформен двоичен файл:

$ make cross

Инсталирайте чрез Docker

$ git clone https://github.com/marco-lancini/goscan.git $ cd goscan/ $ docker-compose up --build

Двоична инсталация

[*]Това е методът на инсталиране, който се препоръчва. Получаване на двоичен файл:

# Linux (64bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip $ unzip goscan_2.4_linux_amd64.zip # Linux (32bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_386.zip $ unzip goscan_2.4_linux_386.zip # Next step is to place the executable in the PATH $ chmod +x goscan $ sudo mv ./goscan /usr/local/bin/goscan

Работа с GoScan

Ping Sweep

[*]GoScan е лесен за използване, защото има автоматични предложения за команди и довършване на раздели. Започнете да въвеждате команда и ще се появи предложение с описание.

[*]

[*]Ще започнем със зареждане на цел. Можем да заредим няколко IP адреса или, в нашия случай, единствения IP адрес на нашата целева машина:

[goscan] > load target SINGLE 10.0.1.24 [*] Imported target: 10.0.1.24

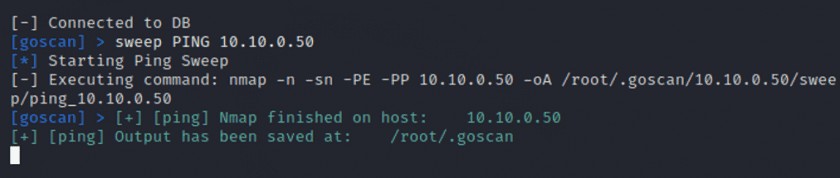

[*]След това нека извършим ping почистване:

[*]

[*]GoScan първо създава директория, в която ще се съхраняват резултатите. Директорията може да бъде зададена на друго място, въпреки че по подразбиране е добре. След това можем да видим командата Nmap, която използва и изпълнява, и времето, необходимо за нейното изпълнение. Можем да видим изхода в няколко различни формата, ако прегледаме новосформираната директория, където се съхраняват резултатите.

Сканиране на портове

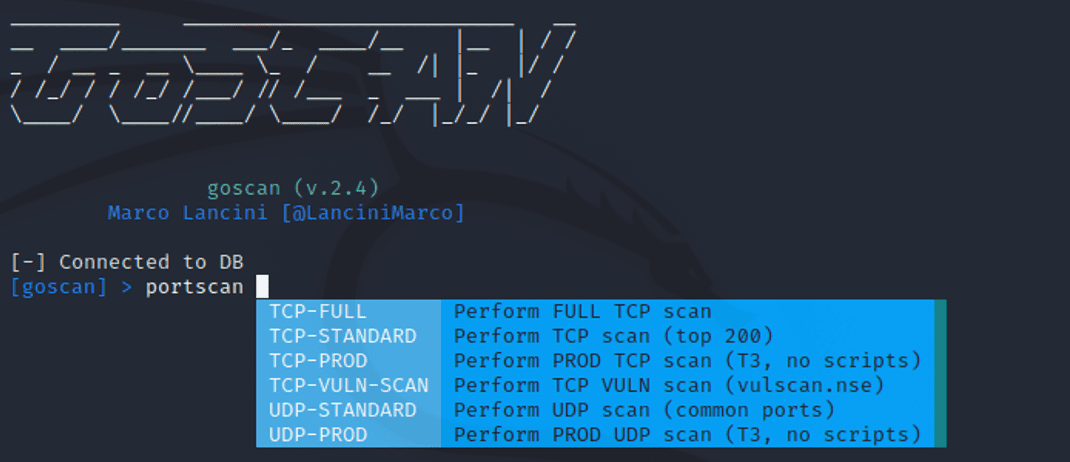

[*]Възможностите за сканиране на портове на GoScan вероятно са най-мощната му функция. Когато напишем portscan, можем да видим няколко вида сканирания, които може да извърши:

[*]

[*]Всяка информация, съхранявана в момента от инструмента GoScan, може да бъде показана с помощта на командата show. Можем да видим цели:

[goscan] > show targets +------------+---------+ | ADDRESS | STEP | +------------+---------+ | 10.0.1.24 | SWEEPED | +------------+---------+

Избройте услугите

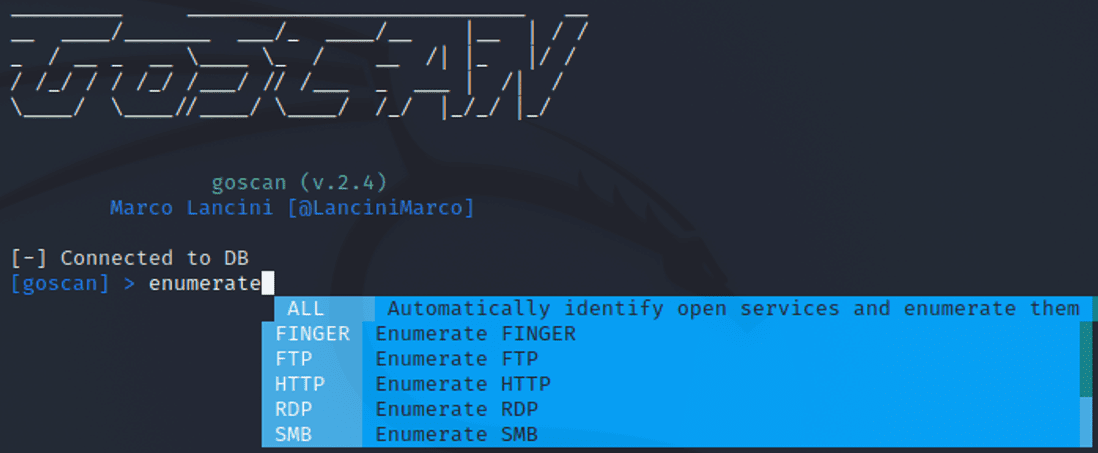

[*]GoScan също ни позволява да изброим работещите услуги на целта в допълнение към сканирането на портове. Можем да видим наличните модули, като напишем enumerate, включително FINGER, FTP, HTTP, RDP и SMB.

[*]

[*]Всяка услуга включва и няколко алтернативи, като DRY, която извършва суха работа; POLITE, който се изпълнява, но избягва брутално насилване; и BRUTEFORCE, който работи, но избягва брутфорсирането.

Специални сканирания

[*]Има няколко специфични сканирания в GoScan, които могат да бъдат полезни за разузнаване. За да видите наличните опции, въведете специални в подканата:

[goscan] > special

eyewitness Takes screenshots of websites and open VNC servers

domain Extracts domain information from enumerated data

dns Performs DNS enumeration

[*]Функцията EyeWitness, която прави екранни снимки на уеб страници и VNC сървъри, е включена в сканирането на очевидци. Единственото ограничение е, че EyeWitness трябва да бъде инсталиран в PATH на системата, за да функционира. Сканирането на домейна може също да се използва за изброяване на информация за домейн като потребители, хостове и сървъри.

Последна бележка ✍

[*]Въпреки че инструментът GoScan е доста полезен за бързо откриване на мрежи и услуги, той може да бъде подобрен в няколко области. Първо, в рамката може да има повече модули за изброяване на услуги като SNMP и SMTP. Но като цяло GoScan е фантастичен инструмент, който опростява някои задачи за изброяване на Nmap.