NAC се превърна в мощен инструмент за подпомагане на бизнеса да защити мрежите си чрез контролиране на достъпа на потребителите и устройствата.

Тъй като организациите продължават да възприемат модерни технологични постижения, за да управляват своята мрежова инфраструктура, необходимостта от осигуряване на достъп до мрежата им става критична грижа.

С NAC организациите могат да предотвратят неоторизиран достъп и да се защитят от заплахи като злонамерен софтуер и вируси.

В тази статия ще се потопим в света на NAC и ще проучим неговите предимства, видове и как да изберете правилното NAC решение за вашата организация.

Да започваме!

Съдържание

Какво е контрол на достъпа до мрежата?

Контролът на достъпа до мрежата (NAC) е механизъм за сигурност, който организациите използват, за да поддържат своята мрежова инфраструктура защитена. Той гарантира, че само оторизирани и съвместими устройства имат достъп до мрежата.

Това е като защитния щит, който пази вашия замък от натрапници!

Основната цел на NAC е да предотврати неоторизиран достъп до мрежата, който може да доведе до пробиви в сигурността, прекъсване и други вредни инциденти.

Как работи NAC?

Контролът на достъпа до мрежата (NAC) е усъвършенствано решение за сигурност, което помага за контролиране на достъпа до мрежи чрез прилагане на политики, които определят на кои потребители и устройства е разрешено да се свързват и какво ниво на достъп им се предоставя.

Начинът, по който работи NAC, може да бъде доста сложен и включва множество различни компоненти.

Идентификация на устройството

За да бъдем по-конкретни, когато дадено устройство се опита да се свърже с мрежата, то първо се идентифицира чрез различни средства като MAC адрес, IP адрес или име на хост.

Удостоверяване

След това устройството се удостоверява от NAC системата, за да се гарантира, че е упълномощено да се свързва с мрежата. Удостоверяването може да се извърши с помощта на различни методи като потребителско име и парола, цифрови сертификати, биометрично удостоверяване или смарт карти.

Съответствие на крайната точка

След като устройството бъде удостоверено, системата NAC проверява дали устройството отговаря на правилата за сигурност на организацията и изискванията за съответствие. Това включва проверка дали устройството има актуален антивирусен софтуер, защита на защитната стена и най-новите корекции на операционната система.

Достъп до мрежата

Ако устройството е съвместимо с политиките за сигурност на организацията, то получава достъп до мрежата. Въпреки това, ако устройството не е съвместимо, системата NAC може или да откаже достъп, или да постави устройството под карантина в ограничена мрежа, където може да се извърши отстраняване.

Непрекъснато наблюдение

След като на устройството бъде предоставен достъп до мрежата, системата NAC продължава да следи устройството за съответствие с правилата за сигурност. Ако устройството не отговаря на изискванията, системата NAC може да предприеме действия, като например отмяна на достъпа до мрежата или повторно поставяне на устройството под карантина.

Значение на NAC

Значението на контрола на достъпа до мрежата (NAC) не може да бъде подценявано в днешния свръхсвързан свят, където кибератаките и нарушенията на данните са често срещани.

Има няколко основни причини, поради които NAC е от съществено значение в днешния пейзаж на киберсигурността.

NAC подобрява производителността на мрежата, като контролира броя и типовете устройства, на които е разрешено да се свързват. Това намалява риска от претоварване на мрежата и потенциален престой, което може да бъде основен източник на разочарование за мрежовите администратори.

Той опростява управлението на устройствата, като предоставя централизирано управление на мрежовите устройства. Това улеснява наблюдението и управлението на мрежовия достъп, което намалява натоварването на ИТ администраторите и гарантира, че устройствата са конфигурирани правилно.

И накрая, NAC помага за намаляване на риска от вътрешни заплахи, като гарантира, че само оторизирани потребители и устройства имат право да се свързват към мрежата. Това помага за предотвратяване на пробиви на данни и други инциденти със сигурността, причинени от неоторизиран достъп, което осигурява допълнителен слой защита за мрежите на организациите.

Стъпки за прилагане на NAC

Внедряването на NAC може да бъде сложна и предизвикателна задача, която изисква серия от стъпки, за да се гарантира, че решението е правилно конфигурирано и интегрирано със съществуващата мрежова инфраструктура на организацията.

#1. Определете политиката за сигурност

Първо, организацията трябва да създаде всеобхватна политика за сигурност, която определя изискванията към устройствата, които да получат достъп до мрежата. Тази политика трябва да обхваща ключови мерки за сигурност като антивирусен софтуер, защитни стени и актуализации на операционната система.

#2. Изберете NAC решение

Организацията трябва да избере подходящо NAC решение, което отговаря на нейните специфични изисквания. Това може да включва избор на хардуерно или софтуерно базирано решение или комбинация от двете.

#3. Конфигурация

В тази стъпка избраното NAC решение трябва да бъде конфигурирано така, че да съответства на политиката за сигурност на организацията. Това включва настройка на политики за удостоверяване и оторизация, конфигуриране на списъци за контрол на достъпа до мрежата (ACL) и дефиниране на политики за коригиране на несъвместими устройства.

#4. Тестване

Решението NAC трябва да бъде тествано в контролирана среда, за да се гарантира, че функционира според очакванията и че всички устройства са правилно удостоверени и оторизирани. Това тестване включва симулиране на различни сценарии за валидиране на функционалността на решението.

#5. Разгръщане

След като решението на NAC бъде валидирано, то може да бъде внедрено в цялата организация. Това може да включва инсталиране на хардуерно базирани NAC устройства, внедряване на софтуерни агенти на устройства или интегриране на NAC решението със съществуваща мрежова инфраструктура.

#6. Наблюдение в реално време

И накрая, непрекъснатият мониторинг и поддръжка на NAC решението са от съществено значение, за да се гарантира, че то продължава да функционира правилно. Това включва редовни софтуерни актуализации и периодични проверки на сигурността.

Видове NAC

#1. Предварителен прием

Този тип решение за NAC цели да провери дали устройствата са съвместими с правилата за сигурност на организацията, преди да им бъде разрешено да се свържат с мрежата.

За да се постигне това, NAC преди приемане включва оценка на състоянието на сигурността на устройството, което обикновено включва гарантиране, че всички необходими софтуерни актуализации и мерки за сигурност са налице.

#2. След прием

За разлика от NAC преди приемане, този се фокусира върху устройства за наблюдение, след като вече са се свързали към мрежата. Това е, за да се гарантира, че те остават съвместими с политиките за сигурност на организацията.

Включва постоянно наблюдение и оценка на състоянието на сигурността на устройството и прилагане на политики за коригиране в случай, че бъдат идентифицирани несъответстващи устройства.

#3. В редица

Хардуерно базираните вградени NAC решения са поставени в една линия с мрежата, което им позволява да наблюдават целия трафик, преминаващ през тях. Този тип NAC решение е идеално за налагане на политики за контрол на достъпа и откриване и реагиране на потенциални заплахи за сигурността в реално време.

#4. Извън обхвата

Извънлентовите NAC решения са базирани на софтуер и работят паралелно на мрежата. Те наблюдават и контролират достъпа до мрежата чрез отделни канали, което им позволява да удостоверяват и оторизират устройства, преди да им бъде разрешено да се свържат с мрежата.

Как да изберем NAC решение?

Има различни фактори, които трябва да се вземат под внимание при избора на NAC решение за вашата инфраструктура. Някои от тях са:

Мрежова топология

Структурата на мрежата на една организация може значително да повлияе на вида NAC решение, което е най-подходящо. Например, организации с силно разпределена мрежа може да изискват базирано на облак NAC решение, докато тези с по-централизирана мрежа могат да се възползват от локално NAC решение.

Модел на внедряване

Решенията на NAC могат да бъдат внедрени по различни начини, включително хардуерни, софтуерни и базирани на облак решения. Избраният модел на внедряване ще зависи от специфичните изисквания на организацията, бюджета и други фактори.

Интеграция със съществуващи решения за сигурност

Важно е да изберете NAC решение, което безпроблемно се интегрира със съществуващите решения за сигурност на организацията, като защитни стени и системи за предотвратяване на проникване. Тази интеграция ще гарантира, че политиките за сигурност се прилагат в цялата мрежа.

Мащабируемост

Избраното NAC решение трябва да бъде мащабируемо, за да отговори на изискванията на организацията, докато мрежата расте. Трябва да може да добавя нови потребители и устройства към мрежата, без да компрометира сигурността.

Използваемост

Лекотата на използване на избран модел засяга както крайните потребители, така и администраторите, което намалява натоварването на ИТ персонала и гарантира, че крайните потребители могат да имат достъп до мрежата бързо и ефективно.

Съответствие

Съответствието е жизненоважно съображение при избора на NAC решение. Решението трябва да може да налага политики и разпоредби за съответствие като HIPAA и PCI-DSS.

Бюджет

Цената може да варира в зависимост от модела на внедряване, функциите и необходимото ниво на поддръжка. Организациите трябва да изберат решение, което отговаря на техния бюджет, като същевременно отговаря на изискванията им.

Какво е NACL?

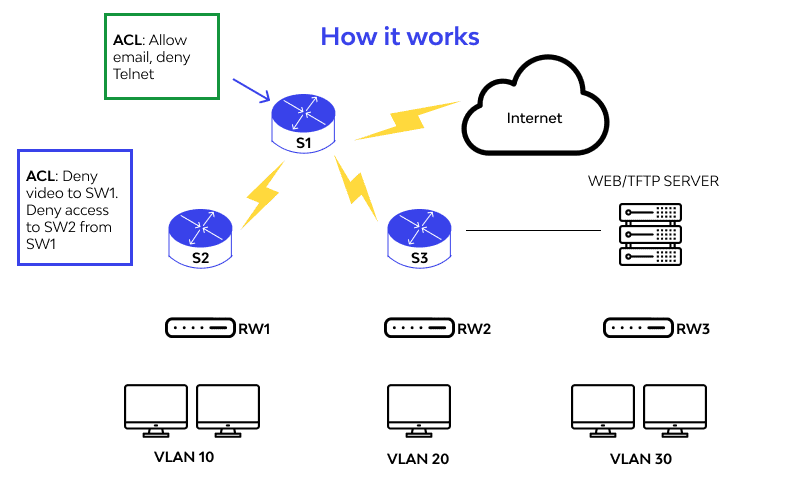

Източник на изображението – wallarm.com

Източник на изображението – wallarm.com

Списъкът за контрол на достъпа до мрежата (NACL) е защитна функция, използвана за контролиране на входящия и изходящия трафик в мрежата.

Това е набор от правила, които определят на какъв трафик е разрешено да влиза или излиза от мрежа въз основа на критерии като IP адреси на източник и местоназначение, номера на портове и протоколи.

NACL може да се използва за блокиране на специфични видове трафик, като злонамерен софтуер или опити за неоторизиран достъп, като същевременно позволява преминаването на легитимен трафик.

Те обикновено се използват в рутери, защитни стени и други мрежови устройства за подобряване на състоянието на сигурност на мрежата.

Как да създадете NACL?

Определете целта:

Идентифицирайте конкретните цели и изисквания за NACL, като например типовете трафик, които да разрешите или блокирате, и критериите за филтриране на трафика.

Идентифицирайте мрежовите ресурси:

Определете устройствата и системите, които изискват защита чрез NACL и свързаните с тях мрежови адреси.

Определете правилата:

Създайте набор от правила за NACL, които описват типовете трафик, които да разрешите или откажете въз основа на предварително определени критерии, като например IP адреси и протоколи на източника и местоназначението.

Изпълнете правилата:

Приложете правилата на NACL към съответните мрежови устройства, като рутери и защитни стени

Извършете тестването:

Проверете дали NACL функционира правилно, като тествате потоците от трафик и се уверите, че правилата се прилагат правилно.

Наблюдавайте и поддържайте:

Редовно наблюдавайте и актуализирайте NACL, за да сте сигурни, че отговаря на изискванията за сигурност на организацията.

Важно е да се отбележи, че стъпките, включени в създаването на NACL, може да варират в зависимост от мрежовата среда и политиките за сигурност на организацията. Затова е силно препоръчително да се консултирате с професионалисти по мрежова сигурност, за да осигурите оптимална NACL конфигурация и ефективна мрежова защита.

Възможности на NAC

- Идентификация и профилиране на устройства

- Прилагане на политики за достъп до мрежата

- Динамично мрежово сегментиране въз основа на идентичността на потребителя и устройството.

- Автоматизирани действия за коригиране на несъответстващи устройства

- Интеграция с други технологии за сигурност, като защитни стени и системи за предотвратяване на проникване

- Наблюдение в реално време и видимост на мрежовата активност

- Централизирано управление и отчитане на достъпа до мрежата.

Ограничения на NAC

- Изпълнението може да бъде сложно и отнема много време

- Може да са необходими допълнителни инвестиции в хардуер или софтуер

- Може да струва скъпо, особено за по-големи организации

- Производителността на мрежата може да бъде засегната, ако не е конфигурирана правилно.

- Изисква редовна поддръжка и актуализации, за да остане ефективен

- Може да са необходими промени в съществуващата мрежова инфраструктура.

Ресурси за обучение

В NAC има много ресурси, които предоставят подробно разбиране на неговите ключови концепции, протоколи, архитектури и сценарии за внедряване. За ваше удобство сме включили няколко от тези ресурси.

#1. Контрол на достъпа до мрежата Пълно ръководство

Тази книга е наистина забележителна поради уникалния си подход на фокусиране върху изкуството на задаването на въпроси. Авторът вярва, че задаването на правилните въпроси е ключът към разбирането на предизвикателствата и възможностите, свързани с NAC, и предоставя на читателите набор от въпроси, които могат да използват, за да разкрият предизвикателствата на NAC, пред които са изправени, и да генерират по-добри решения за решаване на тези проблеми.

В допълнение към самата книга, читателите имат достъп и до цифрови компоненти, които подобряват тяхното учебно изживяване. Тези компоненти включват онлайн инструмент за самооценка, който позволява на читателите да диагностицират проекти, инициативи, организации и процеси на NAC, използвайки приети диагностични стандарти и практики.

Инструментът също така предоставя карта с резултати на NAC, която позволява на читателите да разработят ясна картина кои области на NAC се нуждаят от внимание.

#2. ForeScout Network Access Control – Обучение за администратори

Този курс на Udemy е цялостно и информативно учебно изживяване, предназначено както за начинаещи, така и за средно напреднали в областта на NAC. Това е задължително за тези, които се стремят да придобият задълбочено разбиране на решението ForeScout NAC, едно от водещите NAC решения, налични днес.

По време на курса обучаемите ще инсталират ForeScout OS във виртуална среда със съветника за първоначална настройка, който им помага да настроят комуникация с превключватели, домейн сървъри и други подходящи настройки. Курсът включва различни конфигурации на ForeScout като сегменти и политики за класификация, оценка и контрол със съпътстващи лаборатории.

По време на курса обучаемите ще имат достъп до набор от учебни ресурси, включително видео лекции, викторини и практически упражнения, които предоставят на студентите практически опит в конфигурирането и управлението на внедряването на Forescout NAC.

#3. Мрежова сигурност – внедряване на L3 маршрутизираща таблица и ACL в C/C++

Този курс по Udemy е отличен ресурс за всеки, който иска да придобие по-задълбочено разбиране на структурите от данни, използвани в таблиците за маршрутизиране на IPV4 и списъците за контрол на достъпа (ACL). Той предлага изчерпателен преглед на тези ключови мрежови концепции и предоставя ясни обяснения на техния вътрешен дизайн и изпълнение.

Този курс служи като отличен ресурс за всеки, който иска да придобие по-задълбочено разбиране на списъците за контрол на достъпа и таблиците за маршрутизиране на IPV4 и тяхната съществена роля в мрежовата сигурност. Независимо дали сте начинаещ или експерт, лекциите и практическите упражнения го правят идеално учебно изживяване за всички.

#4. Овладяване на списъци за контрол на достъпа (ACL)

ACL е важен инструмент за мрежови администратори, които искат да контролират трафика и да ограничат достъпа на потребителите. В този курс студентите ще придобият задълбочено разбиране на ACL технологията, включително синтаксис и други приложения. С примерни реализации на Cisco ACL обучаемите ще се запознаят със синтаксиса на конфигурацията и ще видят технологията в действие в мрежови настройки на живо.

Стандартните и разширени IPv4 списъци за достъп се разглеждат подробно и студентите ще се научат как да прилагат всеки тип на рутер. Отстраняване на неизправности в ACL и адресиране на често срещани грешки също са обхванати.

Последни мисли

След завършване на тези три курса на Udemy, обучаемите ще получат сертификат за завършване, който потвърждава техния опит в администрацията на NAC. Този сертификат може да послужи като ценна акредитация за учащите, които искат да напреднат в кариерата си в областта на мрежовата сигурност.

Надявам се, че сте намерили тази статия за полезна, за да научите за NAC и как да го приложите. Може също да ви е интересно да научите за IGMP Snooping за намаляване на претоварването на мрежата.