Присъединете се към мен в изследването на Cloud Cryptography, нейните видове и внедряването на Google Cloud.

Подгрупа на IaaS, облачните изчисления са доста по-напред от фазата на модната дума. Това е доминираща сила с физически лица, фирми и правителства, които използват облачни услуги, за да намалят неприятностите на локалния технологичен стек.

Облакът е олицетворение на удобство, икономичност и мащабируемост.

Казано просто, облачните изчисления са, когато заемате изчислителни ресурси като съхранение, RAM, CPU и т.н., през интернет, без физически да хоствате нищо.

Пример от ежедневието е Google Drive или Yahoo Mail. Ние се доверяваме на тези компании с данни – понякога чувствителна лична или свързана с бизнеса информация.

Като цяло средният потребител не се притеснява за поверителността или сигурността на облачните изчисления. Но всеки, който е добре информиран за историята на наблюдението или настоящите сложни кибератаки, трябва да вдигне бдителността си или поне да бъде информиран за настоящата ситуация.

Съдържание

Какво е облачна криптография?

Облачната криптография се справя с това чувство на несигурност чрез криптиране на данни, съхранявани в облака, за предотвратяване на неоторизиран достъп.

Шифроването е техника за използване на шифър (алгоритъм) за преобразуване на стандартна информация в кодирана версия. В този случай нападателят няма да осмисли подробностите, дори ако бъдат разкрити.

Съществуват различни видове криптиране въз основа на случая на използване. Затова е важно да използвате качествен шифър за криптиране на облачни данни.

Например можете ли да разберете следния текст:

Iggmhnctg rtqfwegu jkij-swcnkva vgejpqnqia & hkpcpeg ctvkengu, ocmgu vqqnu, cpf CRKu vq jgnr dwukpguugu cpf rgqrng itqy.

Не!

Това може да е някакъв пъзел за човешкия мозък, но използвайте всеки декодер на Caesar и те ще го разбият за секунди:

Дори някой, който е добре запознат с шифъра на Цезар, може да види, че всички букви в шифрования текст са с две азбуки пред своите двойници в обикновен текст.

Така че въпросът е да се използва силен шифър, като този на AES-256.

Как работи облачната криптография?

Последните няколко реда от предишния раздел може да са създали впечатление, че ще изберете шифър за криптиране на данните.

Технически може да работи така. Но обикновено доставчикът на облачна услуга позволява естествено криптиране или вие се възползвате от криптирането като услуга от трета страна.

Така че ще разделим това на две категории и ще видим изпълнението.

#1. Криптиране в облачна платформа

Това е най-опростеният метод, при който реномираният доставчик на облачни услуги се грижи за криптирането.

В идеалния случай това се отнася за:

Данните в покой

Това е, когато данните се съхраняват в криптирана форма преди прехвърляне в контейнерите за съхранение или след това.

Тъй като облачната криптография е нов подход, няма предварително дефиниран начин за правене на нещата. Има много изследователски публикации, тестващи различни методи, но това, което е от решаващо значение, е приложението в реалния живот.

И така, как една първокласна компания за облачна инфраструктура като Google Cloud защитава данните в покой?

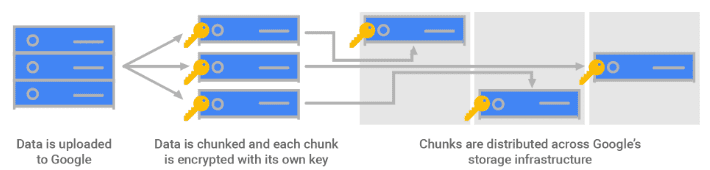

Според Записите на Google, те разделят данните на малки групи от няколко гигабайта, разпределени в техните контейнери за съхранение на различни машини. Всеки конкретен контейнер може да съдържа данни на един и същи или различни потребители.

Освен това всеки пакет е криптиран поотделно, дори ако се намират в един и същ контейнер и принадлежат на един потребител. Това означава, че ако ключът за криптиране, свързан с един пакет, бъде компрометиран, другите файлове ще останат защитени.

Източник: Google Cloud

Източник: Google Cloud

Освен това ключът за криптиране се променя при всяка актуализация на данните.

Данните на това ниво на съхранение са криптирани с AES-256, с изключение на няколко постоянни диска, създадени преди 2015 г., използващи AES-128-битово криптиране.

Така че това е първият слой за криптиране – на ниво индивидуален пакет.

След това твърдите дискове (HDD) или твърдотелните устройства (SSD), хостващи тези части от данни, са криптирани с друг слой AES-256 битово криптиране, като някои наследени HHD все още използват AES-128. Моля, имайте предвид, че ключовете за шифроване на ниво устройство са различни от шифроването на ниво съхранение.

Сега всички тези ключове за шифроване на данни (DEK) са допълнително шифровани с ключове за шифроване на ключове (KEK), които след това се управляват централно от услугата за управление на ключове (KMS) на Google. Трябва да се отбележи, че всички KEK използват AES-256/AES-128 битово криптиране и поне един KEK е свързан с всяка облачна услуга на Google.

Тези KEK се сменят поне веднъж на всеки 90 дни с помощта на общата криптографска библиотека на Google.

Всеки KEK се архивира, проследява се всеки път, когато някой го използва, и може да бъде достъпен само от оторизиран персонал.

След това всички KEKs се криптират отново с AES-256-битово криптиране, генерирайки главния ключ на KMS, съхраняван в друго съоръжение за управление на ключове, наречено Root KMS, което съхранява няколко такива ключове.

Този Root KMS се управлява на специализирани машини във всеки център за данни на Google Cloud.

Сега този Root KMS е криптиран с AES-256, създавайки един главен KMS ключ, съхраняван в peer-to-peer инфраструктурата.

Един екземпляр на Root KMS се изпълнява на всеки дистрибутор на главен ключ на root KMS, който държи ключа в паметта с произволен достъп.

Всеки нов екземпляр на разпространител на главен ключ на root KMS се одобрява от вече работещи екземпляри, за да се избегне нечестна игра.

Освен това, за да се справи със ситуацията, при която всички екземпляри на дистрибутора трябва да стартират едновременно, основният KMS главен ключ също се архивира само на две физически места.

И накрая, по-малко от 20 служители на Google имат достъп до тези строго класифицирани местоположения.

Ето как Google практикува облачна криптография за данни в покой.

Но ако искате да вземете нещата в свои ръце, можете и сами да управлявате ключовете. Като алтернатива, човек може да добави друг слой на криптиране върху това и да управлява самостоятелно ключовете. Трябва обаче да запомните, че загубата на тези ключове също означава да бъдете заключени от вашия собствен уеб проект.

И все пак не трябва да очакваме това ниво на детайлност от всички останали облачни доставчици. Тъй като Google таксува премия за своите услуги, може да се възползвате от различен доставчик, който струва по-малко, но отговаря на вашия конкретен модел на заплаха.

Данните се предават

Това е мястото, където данните пътуват в центъра за данни на доставчика на облак или извън неговите граници, например когато ги качвате от собствената си машина.

Отново, няма твърд начин за защита на данните при пренос, така че ще видим внедряването на облака на Google.

Бялата книга в това отношение, криптиране по време на транзитпосочва три мерки за защита на нестационарни данни: удостоверяване, криптиране и проверка на целостта.

В рамките на своя център за данни Google защитава данните при пренос чрез удостоверяване на крайна точка и потвърждение на целостта с незадължително криптиране.

Докато потребителят може да избере допълнителни мерки, Google потвърждава първокласна сигурност в своите помещения с изключително наблюдаван достъп, предоставен на няколко от своите служители.

Извън физическите си граници Google приема диференцирана политика за собствените си облачни услуги (като Google Drive) и всяко клиентско приложение, хоствано в неговия облак (като всеки уебсайт, работещ на неговата изчислителна машина).

В първия случай целият трафик първо отива до контролната точка, известна като Google Front End (GFE), използвайки Transport Layer Security (TLS). Впоследствие трафикът получава смекчаване на DDoS, балансиране на натоварването между сървърите и накрая се насочва към предвидената Google Cloud Service.

Във втория случай отговорността за гарантиране на сигурността на транзита на данни пада най-вече върху собственика на инфраструктурата, освен ако не използва друга услуга на Google (като нейната Cloud VPN) за пренос на данни.

Като цяло TLS се приема, за да се гарантира, че данните не са били подправени по пътя. Това е същият протокол, използван по подразбиране, когато се свързвате към който и да е уебсайт чрез HTTPS, символизиран с икона на катинар в URL лентата.

Въпреки че обикновено се използва във всички уеб браузъри, можете да го приложите и към други приложения като имейл, аудио/видео разговори, мигновени съобщения и др.

Въпреки това, за най-добрите стандарти за криптиране има виртуални частни мрежи, които отново осигуряват множество нива на сигурност с усъвършенствани шифри за криптиране като AES-256.

Но внедряването на облачна криптография сами е трудно, което ни води до…

#2. Шифроване-като-услуга

Това е мястото, където протоколите за сигурност по подразбиране във вашата облачна платформа са слаби или липсват за конкретни случаи на употреба.

Едно от очевидно най-добрите решения е да наблюдавате всичко сами и да гарантирате сигурност на данните от корпоративен клас. Но това е по-лесно да се каже, отколкото да се направи, и отнема безпроблемния подход, за който някой избира изчислителни облаци.

Това ни оставя да използваме криптиране като услуга (EAAS) като CloudHesive. Подобно на използването на облачни изчисления, този път „заемате“ криптиране, а не CPU, RAM, памет и т.н.

Въз основа на доставчика на EAAS можете да използвате криптиране за данни в покой и в транзит.

Предимства и недостатъци на облачната криптография

Най-изявеното предимство е сигурността. Практикуването на облачна криптография гарантира, че данните на вашите потребители стоят далеч от киберпрестъпниците.

Въпреки че криптографията в облака не може да спре всеки хак, става въпрос да дадете своя принос и да имате подходящо оправдание, ако нещата се объркат.

Що се отнася до недостатъците, първият е цената и времето, необходимо за надграждане на съществуващата рамка за сигурност. Освен това малко може да помогне, ако загубите достъп до ключовете за криптиране, докато се самоуправлявате.

И тъй като това е нова технология, намирането на изпитан във времето EAAS също не е лесно.

В заключение, най-добрият залог е да използвате реномиран доставчик на облачни услуги и да разчитате на собствени криптографски механизми.

Обобщавайки

Надяваме се, че това може да ви даде представа за облачната криптография. За да обобщим, става въпрос за сигурността на данните, свързани с облака, включително когато пътуват навън.

Повечето компании за облачна инфраструктура с най-висок рейтинг като Google Cloud, Amazon Web Services и т.н. имат адекватна сигурност за максимални случаи на употреба. И все пак няма нищо лошо да преминете през техническия жаргон, преди да хоствате вашите критични за мисията приложения с някого.

PS: Вижте някои решения за оптимизиране на разходите в облака за AWS, Google Cloud, Azure и др.