Използването на базирана на Linux операционна система за скриване на самоличността ви в интернет е доста лесно и можете да направите всичко това, без да плащате за VPN услуга като тези, които се предлагат днес.

Дистрибуциите на Kali Linux се използват за тестване на сигурността на WiFi мрежи, уебсайтове и сървъри, наред с други неща. Операционни системи като Debian и Ubuntu също често се използват за тези цели.

ProxyChains и Tor може да се използва за свързване на много проксита и осигуряване на анонимност, което прави по-трудно проследяването на вашия действителен IP адрес. В резултат на това ProxyChains скрива вашия истински IP адрес, като използва много прокси сървъри. Не забравяйте, че колкото повече проксита използвате, толкова по-бавна ще стане вашата интернет връзка.

Съдържание

Какво представляват ProxyChains?

Proxychains е UNIX програма, която ни позволява да маскираме нашия IP адрес чрез пренасочване на мрежовия трафик. Той насочва нашия TCP трафик през различни проксита, включително TOR, ЧОРАПИи HTTP.

- TCP инструментите за разузнаване като Nmap са съвместими.

- Позволява всяка TCP връзка да бъде препратена към интернет чрез серия от конфигурируеми проксита.

- Мрежата Tor се използва по подразбиране.

- В рамките на списък е възможно да се смесват различни видове прокси.

- Проксиверигите могат също да се използват за избягване на защитни стени, IDS и IPS откриване.

Верижното свързване на прокси е просто и може да се осъществи от всеки, както е показано в тази статия.

Това ръководство ще ви покаже как да настроите Tor и Proxychains в Linux за анонимност.

Инсталиране на Tor & Proxychains в Linux

Първо актуализирайте системата Linux с корекциите и най-новите приложения. За целта отваряме терминал и въвеждаме:

$ sudo apt update && sudo apt upgrade

След това проверете дали Tor и Proxychains са предварително инсталирани или не, като просто въведете тези команди отделно:

$ proxychains $ tor

Ако не са инсталирани, въведете следната команда в терминала:

$ sudo apt install proxychains tor -y

Моля, обърнете внимание, че ние не инсталираме браузъра Tor. Ние инсталираме услугата tor, която е услуга, която се изпълнява локално на вашата виртуална машина или на вашата операционна система и всъщност е свързана с определен порт на локалния хост. В нашия случай ще бъде 9050 и това е по подразбиране с услугата tor.

За да проверите състоянието на Tor:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

За да стартирате услугата tor:

$ service tor start

За да спрете услугата tor:

$ service tor stop

Конфигуриране на ProxyChains

Първо, намерете директорията на ProxyChains, като използвате тази команда:

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

Това е нашият конфигурационен файл.

/etc/proxychains4.conf

Въз основа на горния резултат можем да забележим, че конфигурационният файл на ProxyChain се намира в /etc/.

Трябва да направим някои корекции на конфигурационните файлове на ProxyChains. Отворете конфигурационния файл в любимия си текстов редактор като leafpad, vim или nano.

Тук използвам нано редактор.

nano /etc/proxychains.conf

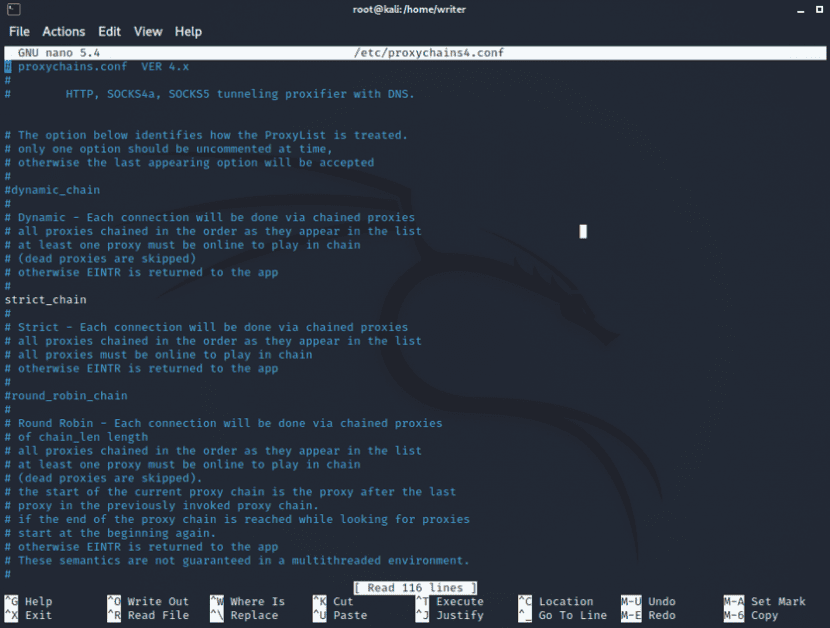

Конфигурационният файл се отваря. Сега трябва да коментирате и коментирате някои редове, за да настроите прокси вериги.

Ще забележите “#” в конфигурацията, което означава коментари на езика bash. Можете да превъртите надолу и да направите корекциите с помощта на клавишите със стрелки.

#1. Динамичната верига трябва да бъде премахната от коментара за забележка. Всичко, което трябва да направите, е да премахнете # пред dynamic_chain.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. Поставете коментара пред random_chain и strict_chain. Просто добавете # пред тях.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

#3. Макс. пъти включва разкоментирането на прокси-DNS, проверете отново дали е разкоментирано. Ще избегнете изтичане на DNS, което може да разкрие вашия истински IP адрес по този начин.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. Добавете socks5 127.0.0.1 9050 в прокси списъка на последния ред.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

Тук вече ще бъде дадено socks4 прокси. Трябва да добавите проксито socks5, както е показано по-горе. И накрая, запазете конфигурационния файл и излезте от терминала.

Използване на ProxyChains

Първо, трябва да стартирате услугата Tor, за да използвате ProxyChains.

┌──(root💀kali)-[/home/writer] └─# service tor start

След стартиране на услугата tor можете да използвате ProxyChains за сърфиране и за анонимно сканиране и изброяване. Можете също да използвате инструмента Nmap или sqlmap с ProxyChain за анонимно сканиране и търсене на подвизи. Страхотно е, нали?

За да използвате ProxyChains, просто въведете командата ProxyChains в терминал, последвана от името на приложението, което искате да използвате. Форматът е както следва:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

За да използвате Nmap:

$ proxychains nmap -targetaddress

За да използвате sqlmap:

$ proxychains python sqlmap -u target

Можете също да тествате за експлойти анонимно като

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

Буквално всеки TCP инструмент за разузнаване може да се използва с ProxyChains.

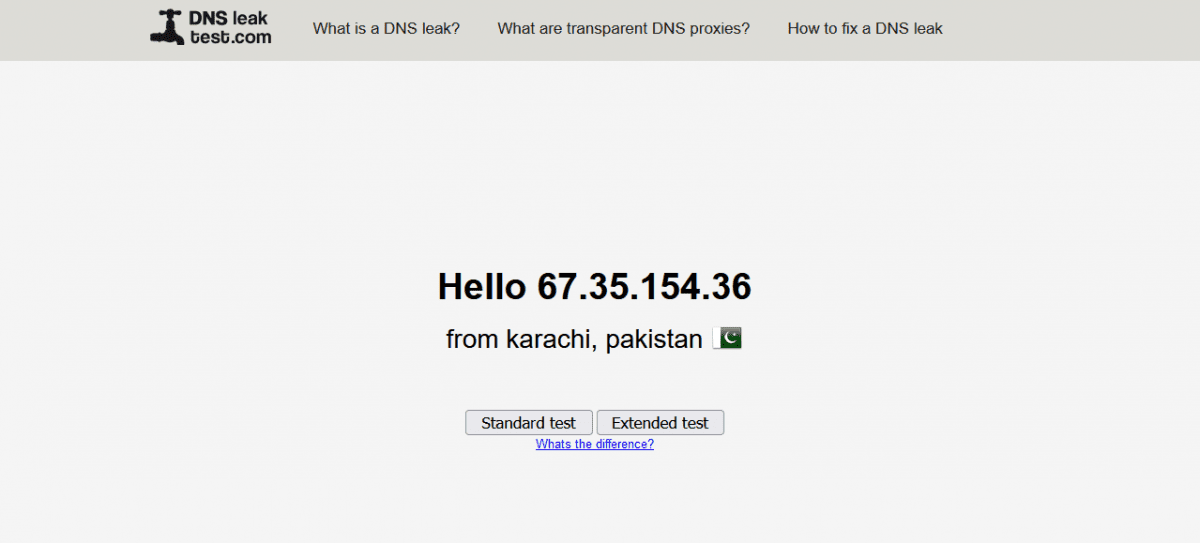

За окончателно потвърждение дали ProxyChains работи правилно или не, просто отидете на dnsleaktest.com и проверете вашия IP адрес и DNS течове.

След като стартирате ProxyChains, ще забележите, че Firefox е зареден с различен език. Сега нека извършим тест за изтичане на DNS с помощта на команда:

$ proxychains firefox dnsleaktest.com

Както можете да видите, местоположението ми се измести от ИНДИЯ към ПАКИСТАН и добрата новина е, че ProxyChains непрекъснато променя моя IP адрес по динамичен начин, гарантирайки, че моята анонимност се поддържа.

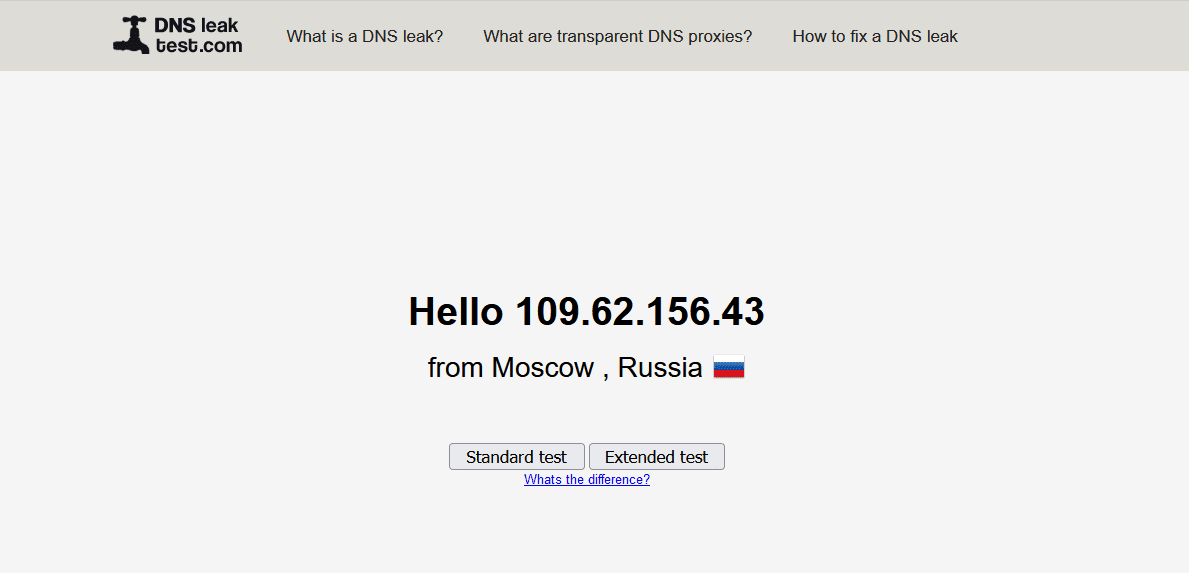

Ако желаете да видите нов резултат, просто затворете Firefox, почистете терминала, рестартирайте услугата Tor и стартирайте отново ProxyChains. В теста за изтичане на DNS ще видите различни резултати, както е илюстрирано по-долу.

Отново можете да видите, че моето местоположение се е изместило от Пакистан към Русия. Ето как работят динамичните верижни проксита. Това увеличава шансовете за повече анонимност при хакване.

Заключение 👨💻

Научихме как да останем анонимни в интернет и да защитим поверителността си онлайн по време на пентест. ProxyChains може да се използва и във връзка с инструменти за сигурност като Nmap и Burpsuite и те често се използват за избягване на IDS, IPS и откриване на защитна стена.

Като алтернатива, ако търсите бързо и лесно решение за настройка, можете да обмислите използването на VPN, който анонимизира трафика веднага.