Тъй като данните се движат непрекъснато през корпоративните мрежи и системи, нараства и рискът от киберзаплахи. Въпреки че има много форми на кибератаки, DoS и DDoS са два вида атаки, които функционират различно по отношение на мащаб, изпълнение и въздействие, но споделят сходни цели.

Ще хвърлим светлина върху разликите между тези два вида кибератаки, за да ви помогнем да защитите вашите системи.

Съдържание

Какво е DoS атака?

DoS атака за отказ на услуга е атака, която се извършва срещу услуга, целяща да причини прекъсване на нормалната функция или да откаже на други потребители достъп до тази услуга. Това може да се дължи на изпращане на повече заявки към дадена услуга, отколкото тя може да обработи, което я прави бавна или повредена.

Същността на DoS е да наводни целевата система с повече трафик, отколкото може да поеме, с единствената цел да я направи недостъпна за предназначените потребители. DoS атака обикновено се извършва на една машина.

Какво е DDoS атака?

Distributed Denial of Service DDoS също е подобен на DoS атака. Разликата обаче е, че DDoS използва колекция от множество свързани онлайн устройства, известни също като ботнети, за да наводни целевата система с прекомерен интернет трафик, за да наруши нормалната й функция.

DDoS функционира като неочаквано задръстване, задръстващо магистралата, което не позволява на други превозни средства да стигнат до местоназначението си навреме. Корпоративна система предотвратява легитимния трафик да достигне местоназначението си чрез срив на системата или претоварването й.

Основни видове DDoS атаки

Различни форми на DoS/DDoS атаки се появяват заедно с напредъка на технологиите, но в този раздел ще разгледаме основните форми на атаки, които съществуват. Широко тези атаки идват под формата на атака на мрежов обем, протокол или приложен слой.

#1. Атаки, базирани на обем

Всяка мрежа/услуга има количество трафик, което може да обработи за даден период. Атаките, базирани на обем, имат за цел да претоварят мрежата с фалшиво количество трафик, което прави мрежата неспособна да обработва повече трафик или става бавна за други потребители. Примери за този тип атака са ICMP и UDP.

#2. Атаки, базирани на протоколи

Базираните на протоколи атаки имат за цел да преодолеят сървърните ресурси чрез изпращане на големи пакети към целеви мрежи и инструменти за управление на инфраструктурата, като защитни стени. Тези атаки са насочени към слабостите в слоеве 3 и 4 на OSI модела. SYN flood е вид атака, базирана на протокол.

#3. Атаки на приложния слой

Приложният слой на OSI модела генерира отговор на HTTP заявка на клиент. Нападателят се насочва към слой 7 на OSI модела, отговорен за доставянето на тези страници на потребител, като изпраща множество заявки за една страница, което прави сървъра зает с една и съща заявка и става невъзможно да достави страниците.

Тези атаки са трудни за откриване, тъй като легитимната заявка не може лесно да бъде разграничена от заявката на нападателя. Типът на тази атака включва slowloris атака и HTTP наводнение.

Различни видове DDoS атаки

#1. UDP атаки

Протоколът за потребителски дейтаграми (UDP) е вид комуникация без връзка с минимален протоколен механизъм, използван предимно в приложения в реално време, където не може да се толерира забавяне на получаването на данни, например видеоконференции или игри. Тези атаки се случват, когато нападател изпрати голям брой UDP пакети до цел, правейки сървъра неспособен да отговори на легитимни заявки.

#2. ICMP flood атаки

Flood атаките на протокола за контролни съобщения в Интернет (ICMP) са вид DoS атака, която изпраща прекомерен брой ICMP пакети с ехо заявки към мрежа, което води до претоварване на мрежата и загуба на честотна лента на мрежата, което води до забавяне на времето за реакция за други потребители. Това също може да доведе до пълен срив на атакуваната мрежа/услуга.

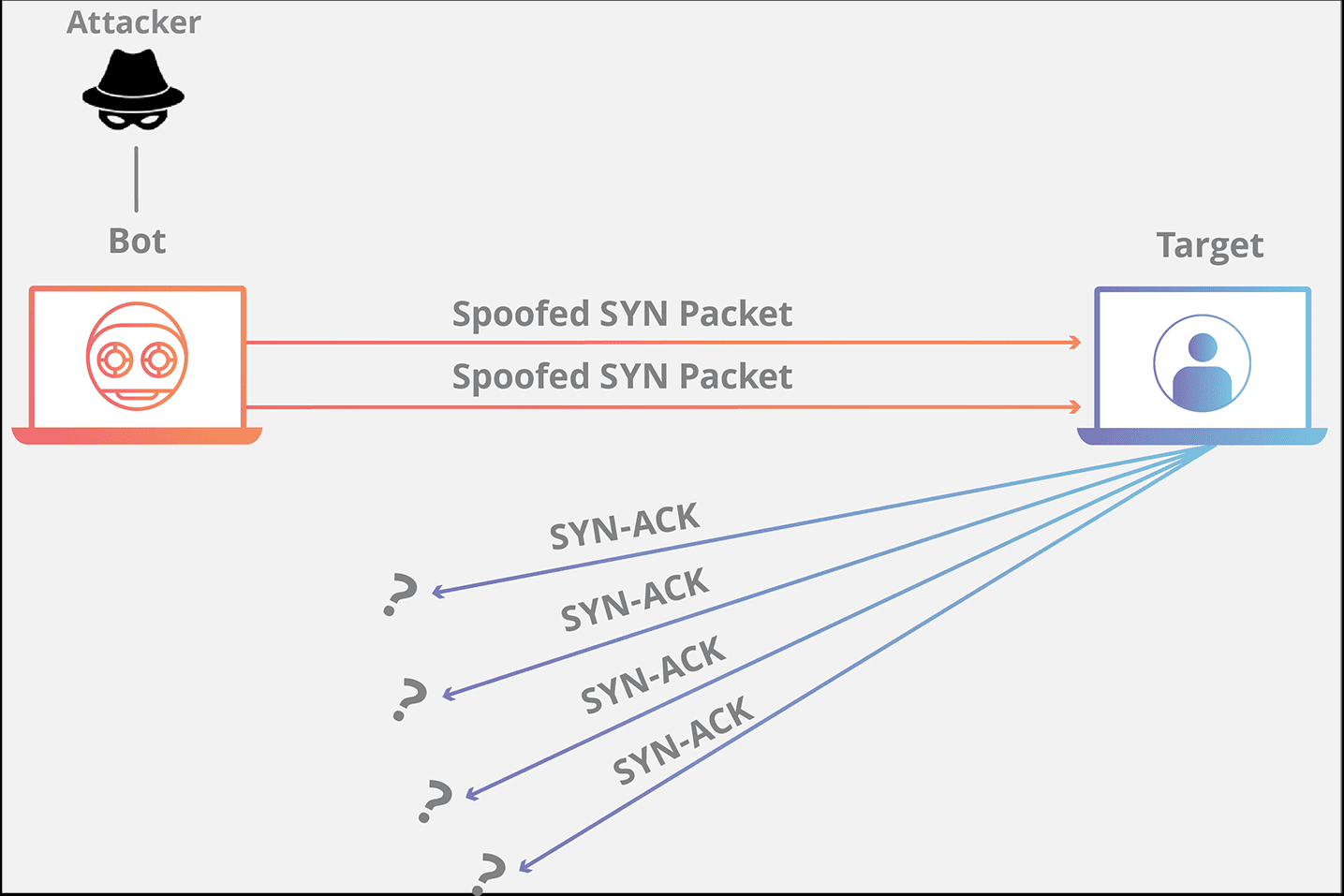

#3. SYN flood атаки

Източник на изображението: Cloudflare

Източник на изображението: Cloudflare

Този тип атака може да се обясни със сервитьор в ресторант. Когато клиент направи поръчка, сервитьорът доставя поръчката в кухнята, а след това кухнята изпълнява поръчката на клиента и клиентът се обслужва в идеален сценарий.

При SYN flood атака, един клиент продължава да прави поръчка след поръчка само след като е получил някоя от предишните си поръчки, докато кухнята стане твърде задръстена с толкова много поръчки и не може да изпълни поръчките на никой друг. SYN наводненията използват слабости в TCP връзката.

Нападателят изпраща множество SYN заявки, но не отговаря на нито един от SYN-ACK отговорите, карайки хоста непрекъснато да чака отговор от заявката, свързвайки ресурси, докато не може да бъде направена заявка за поръчка към хоста.

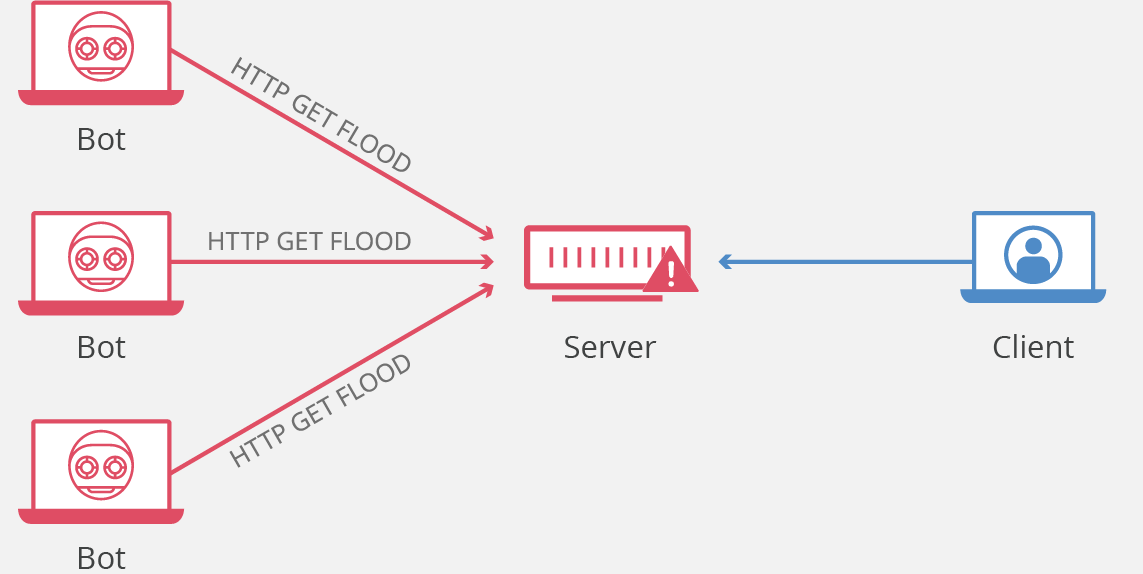

#4. HTTP flood атаки

Източник на изображението: Cloudflare

Източник на изображението: Cloudflare

Един от най-разпространените и прости методи за тази атака е HTTP flood атаката, която се извършва чрез изпращане на множество HTTP заявки към сървър от различен IP адрес. Целта на тези атаки е да консумират мощността на сървъра, честотната лента на мрежата и паметта с легитимно изглеждащи заявки, което го прави недостъпен за трафика на действителните потребители.

#5. Атака на Slowloris

Атаката slowloris се извършва чрез установяване на множество частични заявки към цел, поддържане на сървъра отворен за връзката, изчакване на пълната заявка, която никога не се изпраща, превишаване на максимално разрешената връзка и водещо до отказ на услуга за други потребители .

Други атаки включват ping of death POD, усилване, капкообразна атака, IP фрагментиране атака и наводнение атака, наред с други. Целта на тази атака е да претовари услугата/сървъра, като го ограничи от възможността да обработва легитимни заявки от законни потребители.

Защо се случват DoS атаки?

За разлика от други атаки, които се фокусират върху получаване на данни от сървъра, DoS атакуващият има за цел да попречи на сървъра, като използва ресурсите му, правейки го неотзивчив на законни заявки на потребители.

С по-големия технологичен напредък все повече фирми обслужват клиенти, използвайки облака чрез мрежата. За предприятията, за да поддържат предимство в днешното пазарно пространство, е почти задължително да имат уеб присъствие. От друга страна, конкурентите биха могли да използват DDoS атаки, за да дискредитират своята конкуренция, като изключат услугите си, което ги кара да изглеждат ненадеждни.

DoS атаките също могат да бъдат използвани като ransomware от нападателите. Претоварване на бизнес сървър с неуместни заявки и искане на бизнеса да плати откуп, преди да отмени атаките си и да направи сървъра достъпен за законни потребители.

Някои групи също са се насочили към платформи, които не са съгласни с техните идеологии по политически или социални причини. Като цяло DoS атаките нямат разрешение за манипулиране на данните на сървъра; по-скоро те могат само да изключат сървъра, за да не бъде използван от други потребители.

Смекчаване на DoS/DDoS атаки

Знаейки, че има възможност да бъдат атакувани, фирмите трябва да гарантират, че са въвели мерки, за да гарантират, че техните системи/сървъри не са лесно уязвими на тази атака, без да се борят. Ето някои мерки, които компаниите могат да предприемат, за да гарантират безопасността им.

Следете трафика си

Разбирането на вашия мрежов трафик може да играе огромна роля за смекчаване на DoS атаките. Всеки сървър има модел на трафик, който получава. Внезапен скок от високата страна, далеч от обичайните модели на трафик, показва наличието на нередност, която също може да бъде DoS атака. Разбирането на вашия трафик може да ви помогне да действате бързо в случаи като този.

Ограничаване на скоростта

Чрез ограничаване на броя заявки, които могат да бъдат изпратени до сървър/мрежа в рамките на определено време, DoS атаките могат да бъдат смекчени. Нападателите обикновено изпращат множество заявки едновременно, за да препълнят сървъра. С въведено ограничение на скоростта, когато разрешеното количество заявки бъде получено в рамките на определен период от време, сървърът автоматично ще забави излишната заявка, което затруднява DoS нападателя да препълни сървъра.

Разпределен сървър

Наличието на разпределен сървър в различен регион е най-добра глобална практика. Той също така помага за смекчаване на DoS атаките. Ако атакуващ извърши успешна атака срещу сървър, другите корпоративни сървъри няма да бъдат засегнати и все още могат да обслужват легитимни заявки. Използването на мрежа за доставка на съдържание за кеширане на сървъри на различни места близо до потребителите също служи като слой за превенция срещу DoS атаки.

Подгответе план за DoS/DDoS атака

Подготвеността за всякаква форма на атака е от ключово значение за намаляване на размера на щетите, които атаката може да причини. Всеки екип по сигурността трябва да има изпълним план стъпка по стъпка какво да прави, когато възникне инцидент, за да избегне търсенето на решения в рамките на атака. Планът трябва да включва какво да правите, при кого да отидете, как да поддържате законни искания и т.н.

Мониторинг на вашата система

Непрекъснатото наблюдение на сървъра за всякакви аномалии е много важно за пълната безопасност. Наблюдението в реално време помага за лесно откриване на атаки навреме и за справяне с тях, преди да ескалират. Освен това помага на екипа да разбере от какво идва редовният и необичайният трафик. Мониторингът също помага за лесното блокиране на IP адреси, изпращащи злонамерени заявки.

Друго средство за смекчаване на DoS/DDoS атаките е чрез използване на инструменти за защитна стена на уеб приложения и системи за наблюдение, които са създадени за бързо откриване и предотвратяване на успешна атака. Тези инструменти са автоматизирани, за да обслужват тази функция и могат да осигурят пълна сигурност в реално време.

Сукури

Сукури е защитна стена за уеб приложения (WAF) и система за предотвратяване на проникване (IPS) за уебсайтове. Sucuri блокира всяка форма на DoS атака, насочена към слоеве 3, 4 и 7 на OSI модела. Някои от основните му характеристики включват прокси услуга, DDoS защита и бързо сканиране.

Cloudflare

Cloudflare е един от най-високо оценените инструменти за ограничаване на DDoS. Cloudflare също предлага мрежи за доставка на съдържание CDN, както и три слоя защита, DDoS защита на уебсайтове (L7), DDoS защита на приложения (L4) и мрежова DDoS защита (L3).

Имперва

Имперва WAF е прокси сървър, който филтрира целия изпращан входящ трафик и гарантира, че са безопасни, преди да го прехвърли към уеб сървъра. Прокси услуга, корекция на сигурността и непрекъснатост на наличността на сайта са някои от ключовите характеристики на Imperva WAF.

Стек WAF

Стек WAF е лесен за настройка и помага за прецизно идентифициране на заплахи. Stack WAF осигурява защита на приложенията, включително уебсайт, API и SaaS продукти, защита на съдържанието и защита от DDoS атаки на приложния слой.

AWS щит

AWS щит следи трафика в реално време, като разглежда данните за потока, за да открие подозрителен трафик. Той също така използва филтриране на пакети и приоритизиране на трафика, за да помогне за контролиране на трафика през сървъра. Струва си да се отбележи, че AWS щитът е достъпен само в рамките на AWS средата.

Прегледахме някои практики, които биха могли да помогнат за смекчаване на успешна DoD/DDoS атака на сървър. Важно е да се отбележи, че никакви признаци на заплахи/аномалии не трябва да се отхвърлят, без да се третират правилно

DoS срещу DDoS атаки

DoS и DDoS на повърхностно ниво са много сходни. В този раздел ще разгледаме някои от забележителните разлики, които ги отличават един от друг.

ParameterDoSDDoSTrafficDoS идва от един източник. Следователно количеството трафик, което може да генерира, е сравнително ниско в сравнение с DDoSDDoS атаката, която използва множество ботове/системи, което означава, че може да причини голямо количество трафик от различни източници едновременно и бързо да препълни сървър Източник Единична система/ботМножество системи/бот едновременно timeMitigationDoS атаките са по-лесни за откриване и прекратяване, тъй като идват от един източник. DDoS атаките имат множество източници, което затруднява идентифицирането на източника на всички цели и прекратяването на атаката Сложност По-лесно за изпълнение Изисква големи ресурси и малко техническо ноу-хау Скорост Бавно в сравнение с DDoSDDoS атаките са много бързиВъздействиеОграничено въздействиеИзключително въздействие върху системата/сървъра

Долен ред

Организациите трябва да гарантират, че сигурността на тяхната система е приоритет във всеки случай; пробив/пробив в услугите може да доведе до потенциална загуба на доверие от потребителите. Всички DoS и DDoS атаки са незаконни и вредни за целевата система. Следователно всички мерки, за да се гарантира, че тези атаки могат да бъдат открити и управлявани, трябва да бъдат взети сериозно.

Можете също така да разгледате най-добрата DDoS защита, базирана на облак, за малки и корпоративни уебсайтове.