Обратното инженерство е процесът на анализиране на продукт или система, за да се разбере неговият дизайн, вътрешна работа и функционалност.

Обратното инженерство често се използва за по-добро разбиране на продукт или система, за да се подобри, да се създадат конкурентни продукти или системи или да се идентифицират и поправят недостатъци или уязвимости.

Обикновено се използва в области като разработка на софтуер, производство и сигурност. Обратното инженерство обаче може да се използва и за злонамерени цели, като кражба на търговски тайни или създаване на фалшиви продукти. Поради тази причина обратното инженерство често се регулира от закони, уреждащи интелектуалната собственост и търговските тайни.

За да стане опитен в обратното инженерство, професионалистът по сигурността трябва да има добро разбиране на компютърните науки и програмирането, както и опит с инструменти и техники, които обикновено се използват в обратното инженерство, като дизасемблери и дебъгери.

Съдържание

Как работи обратното инженерство?

Обратното инженерство е процесът на анализиране на система, за да се разберат нейните компоненти, функции и операции, за да се разбере как работи или да се създаде нейно копие или имитация.

Обратното инженерство е ценен механизъм за различни цели, включително разбиране на функционалността на система, идентифициране на уязвимости или слабости в системата, създаване на съвместими или алтернативни версии на системата и подобряване на оригиналния дизайн.

Процесът на обратно инженерство обикновено включва разглобяване на система или устройство, за да се разберат неговите компоненти и как те се вписват заедно. Това може да включва разглобяване на физически устройства или анализ на кода и структурата на софтуерните системи.

След като системата бъде разглобена, отделните компоненти се изучават и анализират, за да се разбере тяхната функция и как работят заедно, за да позволят на цялостната система да функционира.

Въпреки това е важно да се зачитат правата на интелектуална собственост на другите, когато се използва обратно инженерство и да се използва само за правни и етични цели.

Цел на обратното инженерство в сигурността

Целта на обратното инженерство в сигурността е да идентифицира и смекчи потенциалните уязвимости в продукт или система. Това обикновено се прави чрез изследване на дизайна, кода или компонентите на продукта или системата, за да се разбере как работи и да се идентифицират всички потенциални слабости.

Например, изследовател по сигурността може да използва обратно инженерство, за да проучи дизайна на софтуерно приложение, за да идентифицира всякакви потенциални уязвимости, които биха могли да бъдат използвани от нападателите. Това може да включва изследване на кода на приложението, анализиране на неговите мрежови комуникации или изучаване на взаимодействията му с други системи или компоненти.

След като бъдат идентифицирани потенциални уязвимости, изследователят по сигурността може да работи за разработване на решения за смекчаване на тези уязвимости, като например чрез корекция на кода на приложението или прилагане на допълнителни мерки за сигурност. Това може да помогне за подобряване на цялостната сигурност на продукта или системата и да ги защити от потенциални атаки.

Стъпки в обратното инженерство

Обратното инженерство обикновено включва следните стъпки:

Нека започнем с най-добрите инструменти за обратно инженерство.

Гидра

Ghidra е безплатен пакет от инструменти за обратно инженерство (SRE) с отворен код, разработен от Агенцията за национална сигурност (NSA). Използва се за разглобяване, декомпилиране и анализ на двоичен код.

Ghidra е проектиран да бъде стабилен и мащабируем SRE инструмент и се използва както от правителствени агенции, така и от по-широката SRE общност. Този инструмент беше предоставен на обществеността през 2019 г. и може да бъде изтеглен и използван безплатно.

Той има удобен за потребителя интерфейс и модулен дизайн, който позволява на потребителите да персонализират инструмента, за да отговарят на техните специфични нужди.

Освен това Ghidra включва декомпилатор, който може да конвертира асемблерния код в език от по-високо ниво, като C или Java, което може да улесни разбирането на функционалността на двоичния файл.

Андрогард

Androguard е инструментариум с отворен код за обръщане и анализиране на Android приложения. Написан е на Python и може да се използва за анализ на структурата и поведението на приложенията за Android.

Androguard включва различни инструменти за извършване на различни типове анализи, включително разглобяване, декомпилиране и деобфускация на приложения за Android. Може да се използва за анализиране на кода на приложение, извличане на неговите ресурси и идентифициране на потенциални уязвимости.

Androguard се използва широко от изследователи и специалисти по сигурността за анализ на сигурността на приложенията за Android.

Той предлага разнообразие от функции за обратно инженерство, включително поддръжка за множество файлови формати, възможност за извършване на статичен и динамичен анализ и интеграция с други инструменти като IDA Pro и radare2.

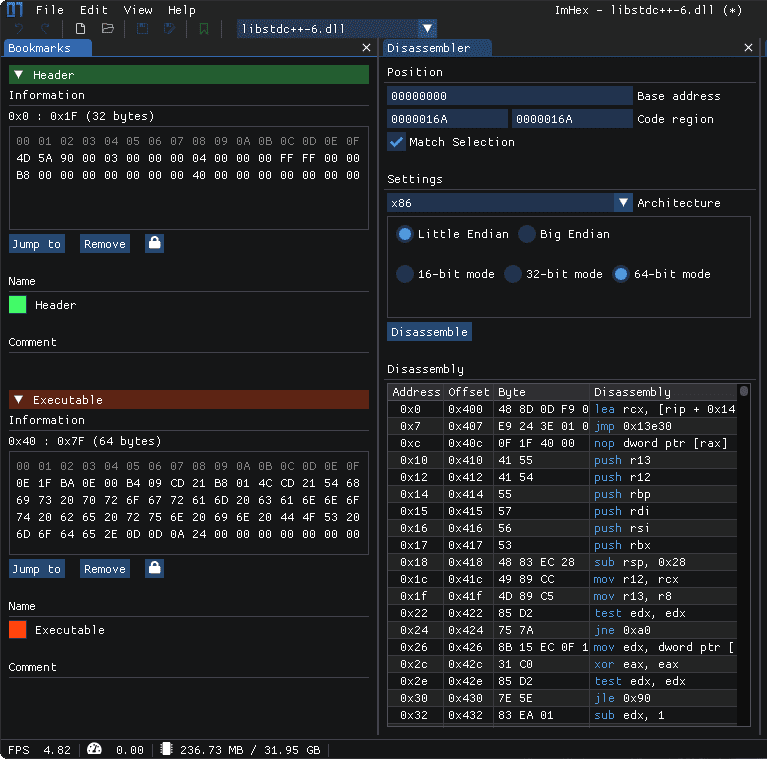

ImHex

ImHex е шестнадесетичен редактор, който е вид софтуер, който позволява на потребителите да преглеждат и редактират необработените двоични данни на файл. Шестнадесетичните редактори често се използват от програмисти, изследователи по сигурността и други технически потребители за изследване на съдържанието на файл на ниско ниво. Те са особено полезни за анализиране на файлове, които са в двоичен формат, като изпълними файлове или други типове компилиран код.

ImHex е безплатен шестнадесетичен редактор с отворен код, който се предлага за Windows и Linux. Има удобен за потребителя интерфейс и разнообразие от функции, които го правят лесен за използване.

Някои от ключовите характеристики на ImHex включват поддръжка за големи файлове, гъвкава функция за търсене и замяна и възможност за сравняване на файлове един до друг. ImHex също позволява на потребителите да дефинират свои собствени типове данни, което може да бъде полезно за изследване на специфични типове данни във файл.

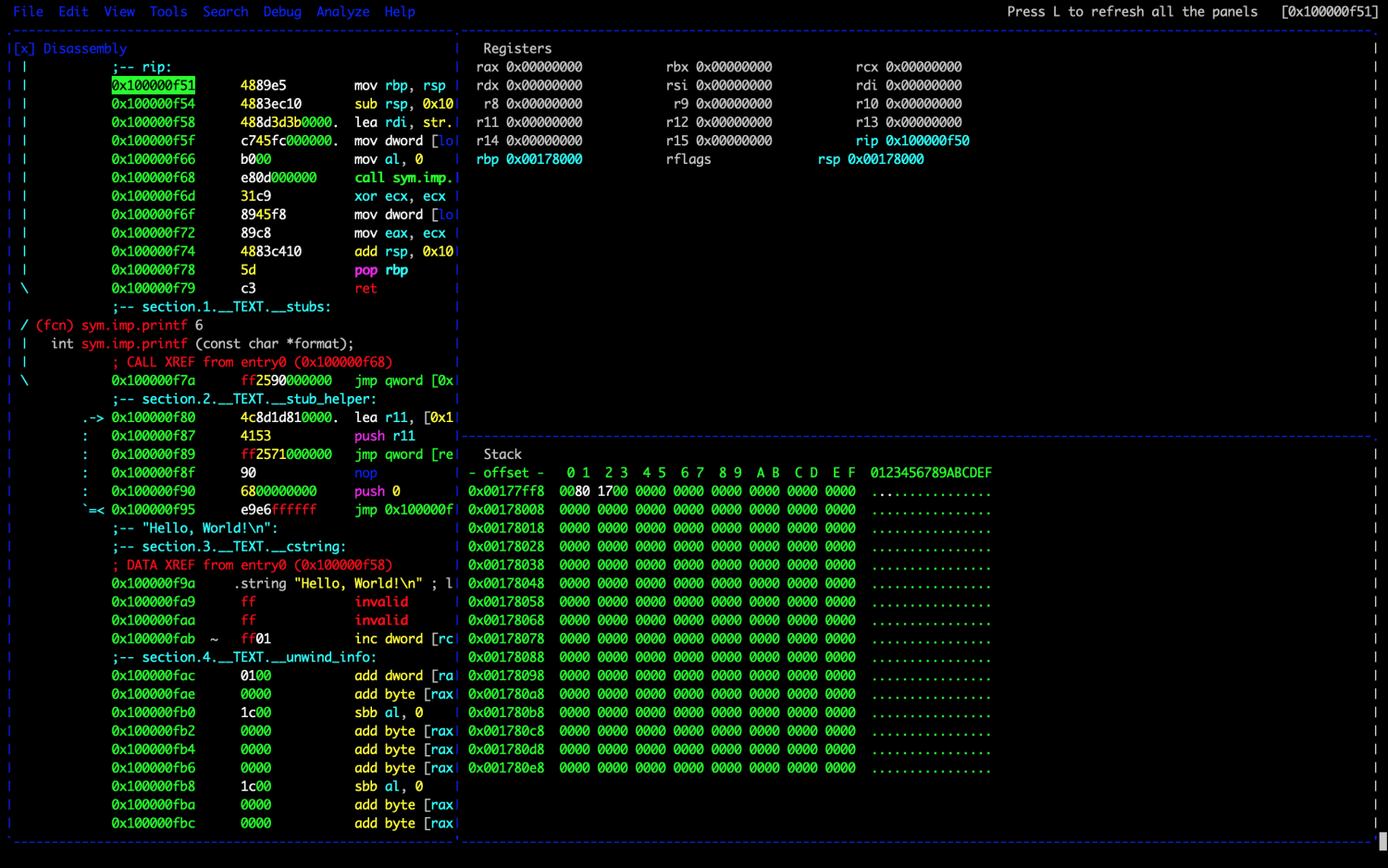

Radare2

Radare2 е рамка за обратно инженерство с отворен код, която се използва за разглобяване, анализиране и отстраняване на грешки в двоични файлове. Написан е на C и е достъпен за широк набор от платформи, включително Windows, Linux и macOS.

Този инструмент се използва широко от изследователи по сигурността за различни цели, включително обратно инженерство, анализ на уязвимости и криминалистика. Той има интерфейс на командния ред и мощен скриптов двигател, който позволява на потребителите да автоматизират сложни задачи и да разширят възможностите на инструмента.

Radare2 включва и дизасемблер, който може да се използва за конвертиране на двоичен код в лесни за четене инструкции за сглобяване, което улеснява разбирането на вътрешната работа на двоичния файл.

Той предлага различни функции за обратен инженеринг, включително поддръжка за множество архитектури и файлови формати, възможност за извършване на статичен и динамичен анализ и интеграция с други инструменти като дебъгери и дизасемблери.

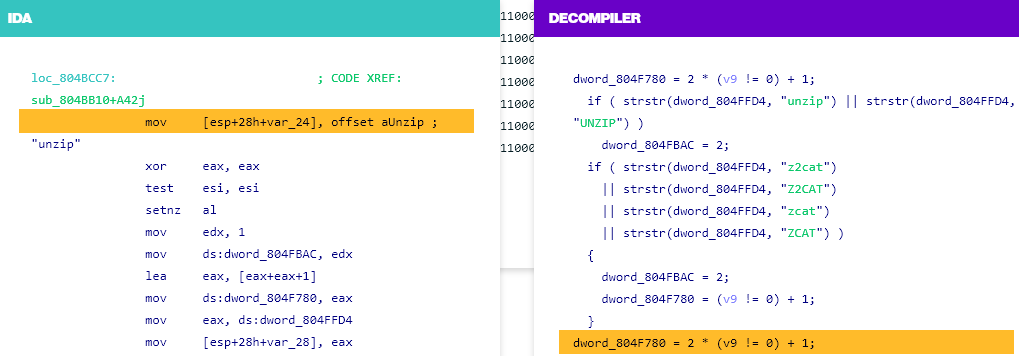

IDA Pro

IDA Pro (съкратено от Interactive Disassembler Pro) е комерсиален дисасемблер и дебъгер, който обикновено се използва от изследователите по сигурността за анализиране на компилиран код. Може да се използва за обратно проектиране на изпълними файлове и други двоични файлове.

Той също така предлага разнообразие от функции за статичен и динамичен анализ, включително поддръжка за множество архитектури и файлови формати, възможност за създаване и модифициране на разглобявания и интегриране с други инструменти като дебъгери и декомпилатори.

IDA Pro поддържа междуплатформена съвместимост и също така предлага графичен потребителски интерфейс, както и скриптов език за автоматизиране на сложни задачи. Смята се за един от най-мощните и богати на функции налични разглобяващи програми, но също така е известен със своята стръмна крива на обучение и висока цена.

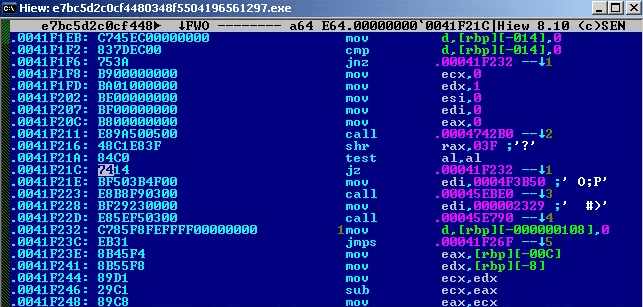

Хю

Hiew е програма за преглед и редактор на двоични файлове за Microsoft Windows. Това е популярен инструмент сред разработчиците на софтуер и изследователите по сигурността. Hiew позволява на потребителите да преглеждат и редактират необработените данни на двоичен файл, както и да разглобяват машинния код на асемблер.

Може също да се използва за търсене на модели или низове в рамките на двоичен файл и за сравняване на два файла за разлики. Hiew не е с отворен код и не е свободно достъпен, но може да бъде закупен от уебсайта на разработчика.

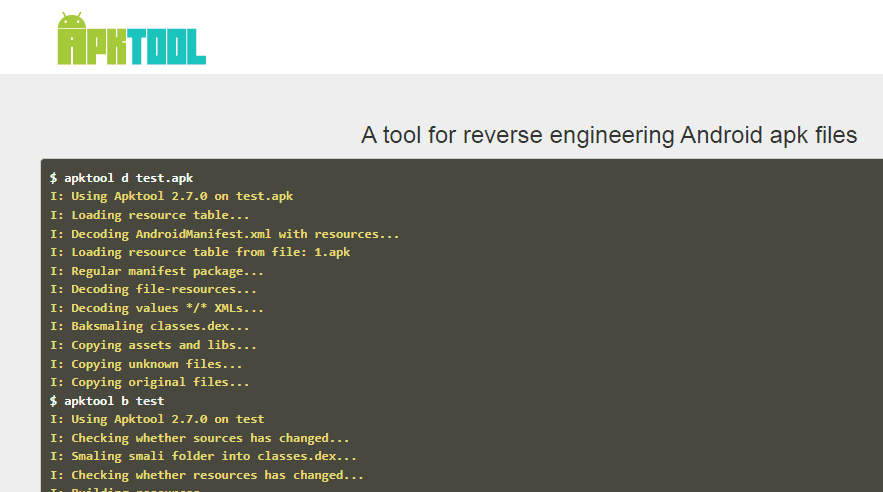

Apktool е безплатен инструмент с отворен код за обратно инженерство на Android apk файлове. Написан е на Java и може да се изпълнява на всяка платформа, която поддържа Java. Apktool позволява на потребителите да декодират ресурсите в apk файл и да възстановят приложението с някои модификации.

Обикновено се използва от разработчици и модератори на Android за персонализиране на приложения, както и от изследователи по сигурността за извършване на статичен анализ на приложения за Android.

Той може да декодира ресурсите в apk файл и да създаде четимо от човека представяне на кода и съдържанието на приложението.

Apktool може да се използва и за извършване на анализ на сигурността на приложения за Android, тъй като позволява на потребителите да проверяват кода и ресурсите на приложението. Това позволява на потребителите да правят промени във външния вид и поведението на приложението.

Въпреки това е важно потребителите да зачитат правата на интелектуална собственост на разработчиците на приложения и да използват Apktool само за законови и етични цели.

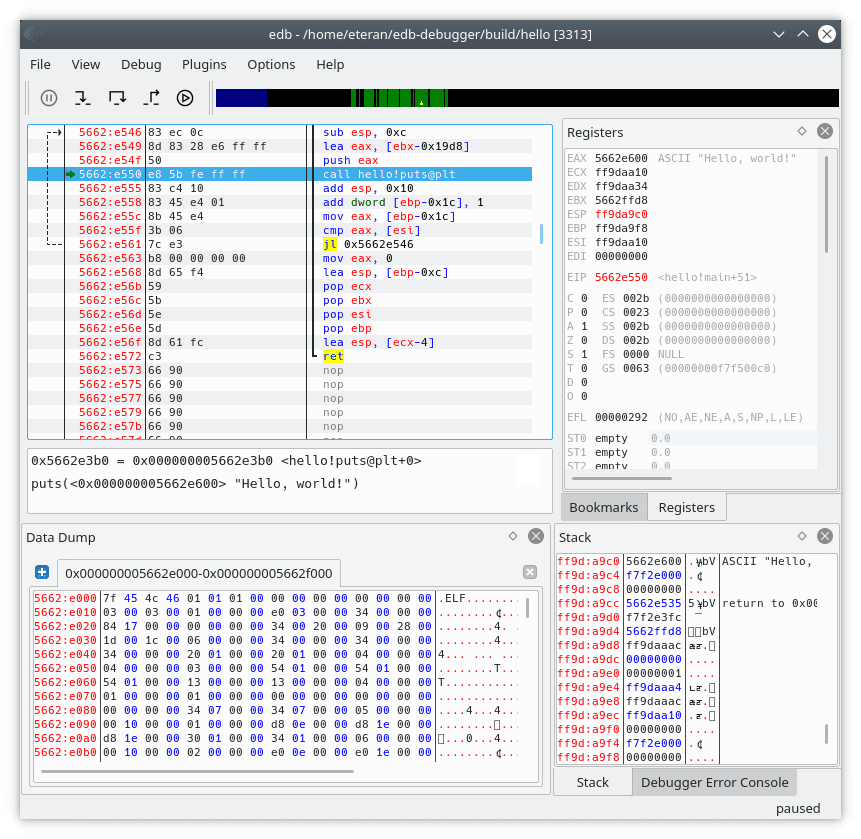

edb-debugger

EDB е безплатен дебъгер с отворен код за Linux, Windows и macOS. Това е мощен инструмент, който може да се използва за анализиране и отстраняване на грешки в широка гама от изпълними файлове, включително ELF, PE, Mach-O и Java клас файлове.

EDB включва различни функции, които го правят ценен инструмент за разработка на софтуер и обратно инженерство.

Една от ключовите характеристики на EDB е неговият удобен за потребителя интерфейс, който го прави лесен за използване дори от тези, които са начинаещи в отстраняването на грешки. Той включва различни изгледи, като изглед за разглобяване, карта на паметта и изглед на регистъра, които предоставят подробна информация за състоянието на програмата, в която се отстраняват грешки.

EDB също така позволява на потребителите да задават точки на прекъсване, код на една стъпка и да проверяват стойностите на променливите, което улеснява анализирането и отстраняването на грешки в програмите.

Освен това EDB включва поддръжка за различни процесорни архитектури и операционни системи, което го прави универсален инструмент, който може да се използва на широка гама от платформи.

Java Snoop

JavaSnoop е инструмент, който позволява на потребителите да променят поведението на Java приложения по време на изпълнение. Той е проектиран да се използва за тестване и анализ на сигурността и може да се използва за идентифициране и използване на уязвимости в Java приложения.

JavaSnoop работи, като се прикрепя към работещ Java процес и инжектира код в него, позволявайки на потребителя да променя поведението на приложението в движение. Това може да бъде полезно за идентифициране и тестване на сигурността на Java приложенията.

JavaSnoop се предлага като самостоятелен инструмент и като добавка за популярната платформа за тестване на сигурността на уеб приложения Burp Suite. Написан е на Java и може да се изпълнява на всяка платформа, която поддържа Java, включително Windows, Linux и macOS.

Някои от ключовите характеристики на JavaSnoop включват способността за прихващане и модифициране на извиквания на методи, преглеждане и модифициране на стойностите на променливи и дефиниране на персонализирани кукички за автоматизиране на задачи.

Заключение

Обратното инженерство е ценно умение за професионалистите по сигурността, защото им позволява да разберат дизайна, вътрешната работа и функционалността на продукт или система, за да идентифицират и смекчат потенциални уязвимости или недостатъци.

Това може да бъде особено полезно за идентифициране и смекчаване на уязвимости от нулевия ден, които са уязвимости, които са неизвестни на производителя или разработчика и все още не са коригирани.

Обратното инженерство може да бъде предизвикателно и сложно умение за овладяване. Въпреки това, той може да бъде ценен инструмент за специалисти по сигурността, които искат да идентифицират и смекчат потенциални уязвимости в софтуерни приложения и системи.

Може също да ви е интересно да научите за най-добрите анализатори и инструменти за събиране на NetFlow за вашата мрежа.