Давате ли приоритет на сигурността на ИТ активите пред всичко друго във вашата организация? След това се нуждаете от най-добрите инструменти за управление на достъпа до идентичност, посочени тук.

В днешния дигитален пейзаж сигурността е основната грижа за всеки бизнес. Хакерите разработват нови техники и инструменти за кражба на данни от фирми и продажбата им в тъмната мрежа.

Суровите хакери просто ще ви накарат да платите милиони долари откуп, като отвлекат цялата ви ИТ инфраструктура, включително критични бази данни, които могат да наранят хиляди потребители.

По този начин фирмите използват стабилни IAM инструменти в допълнение към строгите политики за сигурност на данните и паролите като резервен ресурс за сигурност на бизнес данните.

Съдържание

Какво представлява управлението на достъпа до идентичност (IAM)?

Управлението на достъпа до идентичност (IAM) е набор от приложения, политики и инструменти, които наблюдават, поддържат и определят кой служител или заинтересована страна има достъп до какви цифрови активи.

За бизнеса дигиталните активи са главно сървъри на приложения, клиентски бази данни, ERP инструменти, приложения за фактуриране, приложения за плащане, данни за заплати на служители и др.

В DevSecOps достъпът до цифрови активи означава проверка на хранилищата на кодове, достъп до CI/CD канали, външни и вътрешни бази знания, платформи като услуга, интранет, софтуерни регистрационни файлове и канали за бизнес комуникация.

Накратко, вие или администраторът на киберсигурността трябва да контролирате достъпа до всеки цифров ресурс, от който зависи вашият бизнес за безупречни операции.

Необходимост от управление на достъп до самоличност (IAM)

Първо, имате нужда от IAM, за да зададете достъп до бизнес приложения и ресурси на съществуващи и нови служители. С няколко щраквания можете да отмените нечий достъп от ERP или да дадете достъп, ако е необходимо.

IAM ви позволяват да станете по-проактивни в бизнес сигурността, отколкото реактивни. Не е добра идея да се прилагат стриктно политики за сигурност в дадена организация, след като е пострадала от пробиви на данни и загуби на приходи.

Вместо това трябва да наложите политики за сигурност на данните и контрол на достъпа от първия ден, за да избегнете репутационни и парични загуби.

Други забележителни причини да получите IAM решение са:

- Направете вашата бизнес сигурност мащабируема, като използвате облачно приложение, което може да проследява непрекъснато от 10 до хиляди служители, които имат достъп до сървъри, кодови бази, контейнерни пакети, клиентски данни, методи на плащане и т.н.

- Спрете нарушенията на данните в момента, в който започват, и по този начин овладейте ситуацията, преди медиите, обществеността и инвеститорите да се намесят.

- Направете нулеви отпадъци за лицензи и разпределение на ресурси, като винаги сканирате такива бизнес активи. След това динамично разпределете необходимите ресурси, за да спестите пари и да предпазите бизнес данните от попадане в неподходящи ръце.

Как работи управлението на достъпа до идентичност?

За да защити бизнес данните, IAM решението функционира, като предоставя следните функции и инструменти за сигурност:

#1. Достъп с еднократно влизане

IAM решение осигурява безпроблемен достъп до всички бизнес приложения и акаунти чрез корпоративен имейл. Служителите не трябва да запомнят тонове потребителски акаунти и пароли.

#2. Вход, одит и отчет

Записвайте всяко действие във вашата ИТ инфраструктура и ви докладвайте с данни от всеки скорошен инцидент със сигурността, събития за повторно задаване на парола, заявки за влизане от външни мрежи и др.

#3. Упълномощаване на потребителя

Той не позволява на потребителите да правят непозволени промени във вашите системи, приложения и уебсайтове, като упълномощава техните действия редовно, като сканира базата данни на потребителските акаунти за скорошни промени.

#4. Удостоверяване на потребителя

IAM налага удостоверяване на сигурността всеки път, когато служител влезе във вашите бизнес системи. Може да предлага пароли, текстови съобщения на мобилни телефони, достъп, базиран на ключ за физическа сигурност, CAPTCHA и др. Освен това принуждава потребителя периодично да променя пароли и други идентификационни данни.

#5. Предоставяне и отнемане на потребителски разрешения

След като създадете потребителски акаунт в IAM инструмента, той осигурява достъп до конкретни бизнес системи в зависимост от ролята или предназначението. IAM инструментите могат да маршрутизират тези заявки за предоставяне през няколко мениджъри, за да осигурят многоточкови одобрения.

Освен това изтриването на един потребител от IAM незабавно премахва предишния достъп до приложението и базата данни. Това се случва в реално време и инструментът блокира служител, дори ако той работи активно върху приложение.

#6. Управление на системните потребители

IAM инструментите се интегрират с всички бизнес бази данни, приложения, сървъри, виртуални настолни компютри и облачно хранилище. Просто трябва да създадете един потребителски профил в IAM инструмента и съответното лице ще получи достъпа до приложението и данните, които предоставяте.

Как ви помага инструментът за управление на достъпа до самоличност?

Един ефективен IAM инструмент помага на вашия бизнес по следните начини:

- Осигурете един източник на истина за всичко относно цифровите данни и сигурността на активите

- Позволете на нов служител да започне работа на първия ден, като предостави разрешения за сигурност с няколко кликвания

- Защитете бизнес данните, като незабавно отмените достъпа на служители, които напускат компанията

- Предупреждаване за инциденти, свързани със сигурността, така че да можете да предприемете действия, преди да понесете тежки щети

- Предотвратете неудобството, причинено от подаващи сигнали и вътрешни заплахи

- Блокирайте необичайни действия от служители или външни доставчици чрез откриване на подозрително поведение с помощта на изкуствен интелект (AI) и машинно обучение (ML).

След това ще обсъдим функции, които да търсите в IAM инструмента.

Функции на IAM инструмента

Когато купувате IAM инструмент, уверете се, че той идва със следните задължителни функции:

- Разходите за притежание не трябва да са по-високи.

- Инструментът трябва да предлага таксуване въз основа на потребителски акаунт. Плащате по-малко, когато създадете няколко акаунта. Плащате повече, когато създавате повече акаунти. И трябва да има групова отстъпка за групово управление на акаунти.

- Решението IAM трябва да предлага шестте стандартни функции. Това са единично влизане, докладване, удостоверяване, оторизация, предоставяне на разрешения и табло за управление.

- Инструментът трябва да следва политика за оторизация с нулево доверие.

- Тя трябва да рандомизира системата за удостоверяване, за да информира потребителите за техните отговорности за сигурността на данните.

Сега, след като открихте основите на концепцията за управление на достъпа до идентичността, намерете по-долу някои идеални инструменти за всеки дигитален бизнес:

AWS Управление на идентичността и достъпа

Ако хоствате облачни приложения, бази данни и аналитични проекти в Amazon Web Services, тогава AWS IAM е идеалното решение за защита на бизнес данни. Той предлага много функции, но следните са от изключително значение:

- IAM анализатор за достъп

- IAM център за идентичност

- Управление на IAM акаунт или потребителски роли

- Управлявайте IAM разрешения като осигуряване и отмяна

- Многофакторно удостоверяване за строга сигурност на данните и отчетност

Трябва да използвате AWS IAM, ако чувствате нужда от следното във вашия бизнес:

- Задайте подробни разрешения и използвайте атрибути като роля, екип, местоположение и т.н., за осигуряване на акаунт

- Контролирайте акаунтите един по един или групово

- Приложете практики за сигурност на данните в цялата организация с няколко кликвания

- Поддържайте политика за най-малко привилегии за бизнес приложения и данни

AWS предлага обширни ресурси за внедряването и работата на AWS IAM. Така можете да научите бързо и да започнете за нула време.

Окта IAM

Ако търсите универсално решение за управление на самоличността и предоставяне на услуги, базирани на самоличност, опитайте Okta. Има над 7000 интеграции на бизнес приложения. Екипът за управление на интеграцията на Okta също работи активно с проекти за разработка на приложения, които ще пуснат приложения в бъдеще.

Неговите ключови IAM функции включват много функции, включително следното:

- Универсално влизане

- Единично влизане

- Без парола

- Адаптивна MFA

- Управление на жизнения цикъл

- Работни процеси

- Управление на идентичността

Okta има две различни услуги в пейзажа за управление на достъпа до самоличност. Първото решение е обслужване, насочено към клиента. Ако предлагате SaaS услуги на крайни потребители, хоствате OTT видео платформи, уебсайтове, базирани на абонамент, или уеб съдържание зад платена стена, можете да използвате Customer Identity от Okta.

Освен това можете да използвате Workforce Identity Cloud, за да позволите на служители, доставчици, клиенти, сътрудници и свободни професии да имат достъп до вашите бизнес активи във или извън облака.

ManageEngine

ManageEngine AD360 от Zoho е интегриран IAM инструмент, който позволява на администраторите за ИТ сигурност да променят, осигуряват и отменят потребителски идентичности. Позволява ви да контролирате потребителския достъп до мрежови ресурси на публични, частни, хибридни или локални сървъри.

Можете да направите всичко по-горе в Exchange Servers, локална Active Directory и облачни приложения от централен софтуер или уеб табло.

Накратко, ManageEngine AD360 дава на вашите служители на заплата и извън нея бърз достъп до приложения, ERP, клиентски данни, бизнес уикита и т.н., за няколко минути. След това можете да отмените достъпа, когато те напуснат бизнеса или смятате, че достъпът вече не е необходим за този конкретен служител.

SailPoint IAM

IAM решението на SailPoint се основава на основна IAM система, контролирана от интеграция, автоматизация и интелигентност. Около основната му система за управление на достъпа до самоличността има подфункции.

Тези подмодули гарантират, че IAM решението на вашия бизнес функционира 24*7 без повреда. Някои забележителни подфункции са посочени по-долу:

- Управление на SaaS инструменти

- Автоматизирано предоставяне и отнемане на потребителски акаунти

- Препоръки за достъп, базиран на AI

- IAM работни процеси

- Анализ на данни и прозрения за достъп

- Цифрови сертификати за достъп до приложения, четене на файлове и т.н

- Управление на пароли, нулиране и черен списък

- Управление на достъпа до файлове и документи

- Обслужване на заявки за достъп

SailPoint предлага IAM решения за различни индустриални вертикали като здравеопазване, производство, банкиране, правителство, образование и др.

Инструментите IAM предлагат удобни услуги като внедряване на нулево доверие, което прави вашата ИТ инфраструктура ефективна, спазвайки разпоредбите и осигурявайки ресурси навсякъде и по всяко време.

Fortinet IAM решения

Решенията на Fortinet IAM предоставят функциите за сигурност, необходими за потвърждаване на самоличността на служители, клиенти, доставчици и устройства, когато влизат във вашата интранет или интернет мрежа.

Неговите жизненоважни характеристики и предимства са посочени по-долу:

- Той гарантира, че правилно удостоверените, оторизирани и валидирани потребители имат достъп до вашите бизнес ресурси във или извън облака

- Неговото многофакторно удостоверяване гарантира, че оригиналният потребител има достъп до разрешените ресурси. В случай на нарушение на данните, вие знаете към кого да се свържете.

- Fortinet SSO осигурява безпроблемен достъп до ИТ инфраструктурата без запомняне на парола. Той използва поддръжка на SAML, OIDC, 0Auth и API.

- Fortinet IAM поддържа правила за носене на собствено устройство (BYOD), акаунти за гости, ad-hoc достъп и много други.

JumpCloud IAM

JumpCloud ви помага да намалите разходите за притежаване на IAM решение с няколко цифри чрез унифицираното устройство и IAM решение. С неговата услуга минимизирате режийните разходи и сложността на IAM системата и също така гарантирате, че работите с по-малко ИТ доставчици.

След като настроите неговите решения, можете да позволите на служители, стажанти, клиенти, заинтересовани страни, доставчици и посетители да имат достъп до ИТ инфраструктура чрез следната бизнес логика:

- Дайте достъп до всеки или изберете ресурс

- Дайте достъп от произволно или избрано местоположение

- Осигурете достъп с физическа или цифрова самоличност

- Одобрете достъп от облака

- Дайте достъп до доверен хардуер или софтуер

Неговият IAM инструмент ви позволява да управлявате процеси, работни потоци, устройства и хора от едно уеб приложение, хоствано в отворена директория, поддържана от JumpCloud.

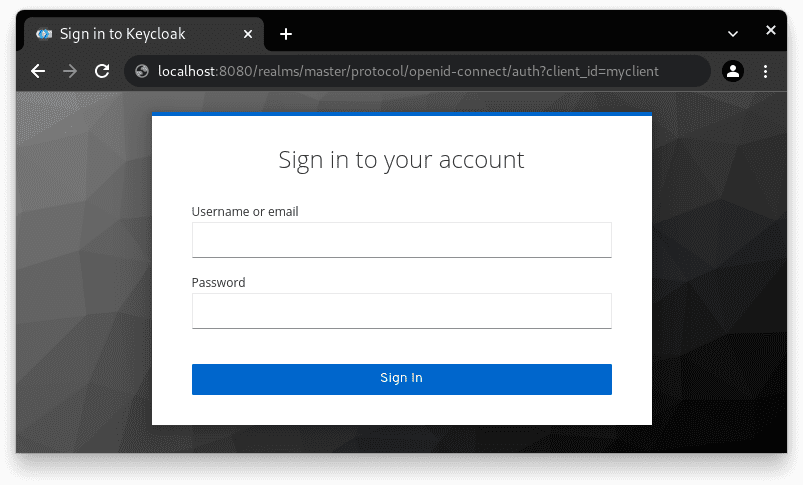

Keycloak IAM с отворен код

Keycloak е IAM продукт с отворен код, който се развива непрекъснато с грантове и спонсорства от Red Hat. Ако вашият бизнес се нуждае от разработени по поръчка IAM решения, които други компании не предлагат, тогава можете да изпробвате Keycloak.

Неговите забележителни характеристики са както следва:

- Keycloak SSO за влизане и излизане за много приложения в една организация или платформа

- Създайте социални страници за вход, за да позволите на потребителите да използват вашите облачни услуги с помощта на Google, GitHub и Facebook акаунт

- Можете да създадете свое собствено IAM решение, като използвате кодовата база на Keycloak и вашата релационна база данни

- Можете да интегрирате това IAM решение със сървъри на Active Directory и Lightweight Directory Access Protocol (LDAP)

Неговият сървър е достъпен за безплатно изтегляне с кодовата база Keycloak, изображението на контейнера и оператора.

Ping идентичност

Ping Identity използва собствения си облак PingOne за управление на достъпа до самоличност чрез облачната платформа и след това насочва потребителя към друг облак или локален сървър. Облакът PingOne е подходящ за вашите натоварвания, ориентирани към клиента, и вътрешната работна сила.

Създавате акаунт за одобрен потребител в облака PingOne и създавате работен процес за удостоверяване. Ping Identity организира пътуването на клиент или служител до бизнес приложение чрез предварително зададен работен процес.

Тя включва следните стъпки:

- Откриване на потребителски данни и устройство

- Проверка на потребителя

- Профилиране на потребителската активност на вашите ИТ активи

- Удостоверете се с помощта на вторични протоколи за сигурност

- Заинтересованите от бизнеса страни упълномощават новия потребител

- Потребителят получава безпроблемен достъп до избраните приложения и бази данни

Заключителни думи

Получаването на правилния инструмент за управление на достъпа до самоличност не е разходка в парка. ИТ администраторите и мениджърите по киберсигурност изразходват седмици работни часове, за да решат кой инструмент ще им помогне да настроят нивото на сигурност, което искат.

Можете да спестите пари и време и да останете здрави, като изпробвате някои от най-добрите IAM инструменти, споменати по-горе в тази статия.

След това най-добрите техники за защита от кибератаки.