познаваш врага и познаваш себе си, не трябва да се страхуваш от резултата на сто битки. – Сун Дзъ

Разузнаването е от съществено значение за всеки тестер за проникване или инженер по сигурността, който работи по проект за тестване на писалка. Познаването на правилните инструменти за намиране или откриване на конкретна информация улеснява пентестъра да научи повече за целта.

Тази статия ще разгледа списък с онлайн инструменти, които специалистите по сигурността могат да използват, за да намерят конкретна информация и да експлоатират целта.

Съдържание

Намерете технологичния стек на целта.

Преди да намерите или откриете имейл адреси и друга външна информация, свързана с целта, е необходимо да намерите технологичния стек на целта. Например, знаейки, че целта е създадена с PHP Laravel и MySQL, помага на pentester да разбере кой тип експлойт да използва срещу целта.

BuiltWith

BuiltWith е технологично търсене или профилиране. Той предоставя на пентестерите информация в реално време за целта чрез API на домейна и API на живо на домейна. API на домейна захранва пентестърите с техническа информация, като услуга за анализ, вградени добавки, рамки, библиотеки и др.

API на домейна разчита на база данни BuiltWith, за да предостави текуща и историческа технологична информация за целта.

Лентата за търсене на Lookup извлича същата информация, предоставена от API на домейна. От друга страна, API на живо на домейна извършва обширно търсене на домейна или URL адреса, предоставен незабавно или в реално време.

Възможно е да се интегрират и двата API в продукт за сигурност, за да се захранват крайните потребители с техническа информация.

Wappalyzer

Wappalyzer е технологичен профильор, използван за извличане на информация, свързана с технологичния стек на целта. Ако искате да разберете какви CMS или библиотеки използва целта и каквато и да е рамка, Wappalyzer е инструментът, който трябва да използвате.

Има различни начини за използване – можете да получите достъп до информация за целта, като използвате API за търсене. Този метод се използва най-вече от инженери по сигурността или разработчици на информационна сигурност за интегриране на Wappalyzer като технологичен профильор в продукт за сигурност. В противен случай можете да инсталирате Wappalyzer като разширение на браузъра за Chrome, Firefoxи Ръб, край.

Открийте поддомейни на целта

Домейнът е името на уебсайт. Поддомейнът е допълнителна част от името на домейна.

Обикновено домейнът е свързан с един или повече поддомейни. Следователно е важно да знаете как да намерите или откриете поддомейни, свързани с целевия домейн.

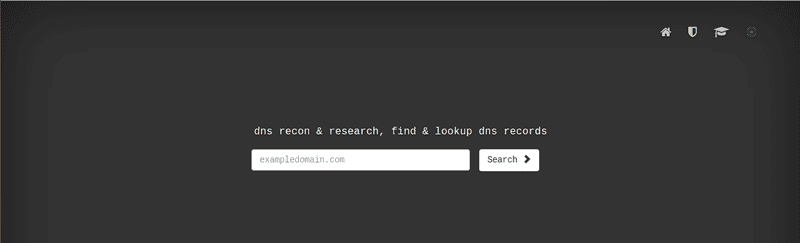

Dnsdumpster

Dnsdumpster е безплатен инструмент за изследване на домейни, който може да открие поддомейни, свързани с целевия домейн. Той извършва откриване на поддомейн чрез препредаване на данни от Shodan, Максмайнд, и други търсачки. Има ограничение за броя домейни, които имате право да търсите. Ако искате да преодолеете това ограничение, можете да опитате търговския им продукт, наречен домейн профайлър.

Начинът, по който програмата за профилиране на домейни извършва откриване на домейни, е доста подобен на Dnsdumpster. Профилиращият домейн обаче включва допълнителна информация, като DNS записи. За разлика от Dnsdumpster, профилиращият домейн не е безплатен. Изисква план за пълно членство.

Както Dnsdumpster, така и услугата за профилиране на домейни принадлежат на hackertarget.com.

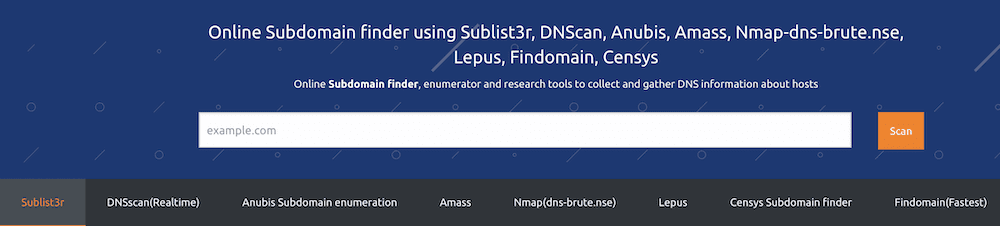

nmmapper

nmmapper използва собствени инструменти за разузнаване като Sublister, DNScan, Lepus и Amass за търсене на поддомейни.

NMMAPER разполага с много други инструменти като ping тест, DNS търсене, WAF детектор и др.

Намерете имейл адреси

За да тествате ефективно дали една компания е уязвима към фишинг или не, трябва да намерите имейл адреси на служители, работещи за целевата компания.

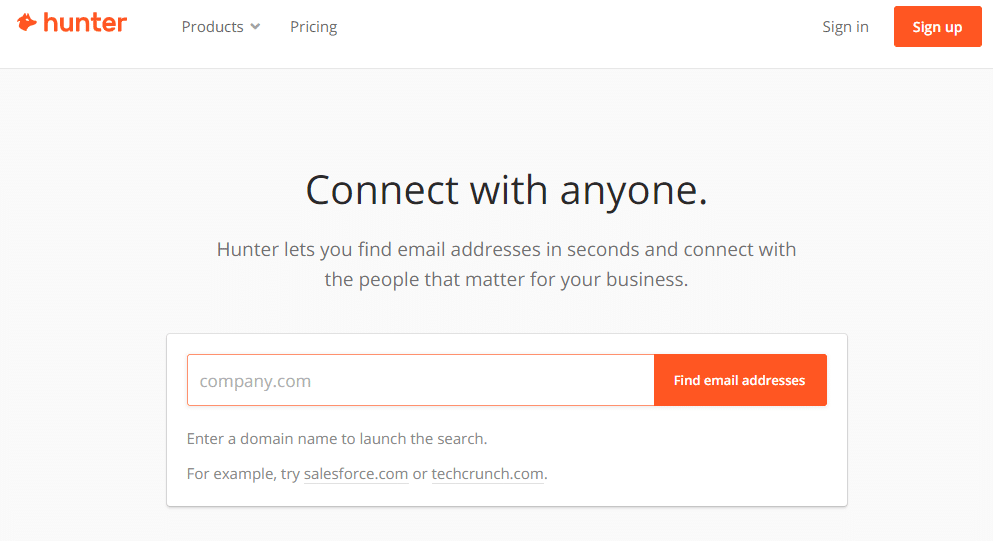

Ловец

Hunter е популярна услуга за намиране на имейли. Тя позволява на всеки да търси имейл адреси чрез метод за търсене на домейн или метод за търсене на имейл. С метода за търсене на домейн можете да търсите имейл адрес чрез име на домейн.

Hunter също предлага API.

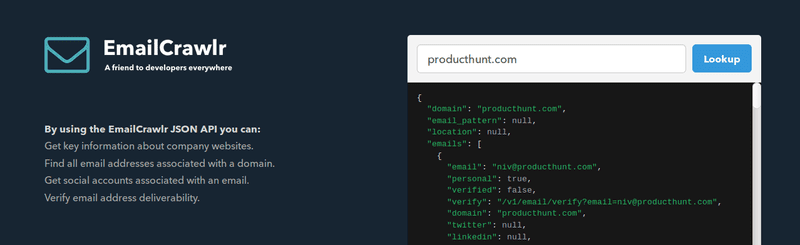

EmailCrawlr

GUI или API – по ваш избор.

EmailCrawlr връща списък с имейл адреси във формат JSON.

Skrapp

Макар че Skrapp е подходящ за имейл маркетинг, може да търси имейл адреси чрез функцията за търсене на домейн. Има още една функция, известна като търсачка за групови имейли. Позволява ви да импортирате CSV файл с имената на служители и компании. Той връща имейл адреси групово.

Има API за почивка достъпно за тези, които предпочитат да търсят имейл адреси програмно.

Разгледайте още инструменти за намиране на имейли.

Намерете папки и файлове

Важно е да знаете кой тип файлове или папки се хостват на целевия уеб сървър в пентест проект. Обикновено ще намерите чувствителна информация във файлове и папки, като парола на администратор, ключ GitHub и т.н. на уеб сървър.

URL Fuzzer

Url Fuzzer е онлайн услуга от Pentest-Tools. Той използва персонализиран списък с думи за откриване на скрити файлове и директории. Списъкът с думи съдържа повече от 1000 общи имена на известни файлове и директории.

Позволява ви да сканирате за скрити ресурси чрез леко или пълно сканиране. Режимът на пълно сканиране е само за регистрирани потребители.

Pentest Tools получи повече от 20 инструмента за събиране на информация, тестване на сигурността на уебсайтове, сканиране на инфраструктура и помощници за експлоатация.

Разна информация

В ситуация, в която се нуждаем от информация за устройства, свързани с интернет, като рутери, уеб камери, принтери, хладилници и т.н., трябва да разчитаме на Shodan.

Shodan

Можем да разчитаме на Shodan за да ни захранва с подробна информация. Подобно на Google, Shodan е търсачка. Той търси в невидимите части на интернет информация за устройства, свързани с интернет. Въпреки че Shodan е търсачка за киберсигурност, всеки, който се интересува да научи повече за тези устройства, може да я използва.

Например, можете да използвате търсачката Shodan, за да намерите колко компании използват уеб сървъра Nginx или колко Apache сървъра са налични в Германия или Сан Франциско. Shodan също така предоставя филтри, за да стесните търсенето си до конкретен резултат.

Използвайте инструментите за търсене

В този раздел разглеждаме различни онлайн инструменти за търсене на експлойти или услуги, достъпни за изследователи по сигурността.

Пакетна буря

Въпреки че packet storm е услуга за информационна сигурност, известна с публикуването на текущи и исторически статии и инструменти за сигурност, тя също така публикува текущи експлойти за тестване на CVE. Група специалисти по киберсигурност го управлява.

Exploit-DB

Exploit-DB е най-популярният експлойт за безплатни бази данни. Това е проект от Offensive security за събиране на експлойти, изпратени от обществеността за целите на тестване за проникване.

Лаборатория за уязвимост

Лаборатория за уязвимост осигурява достъп до голяма база данни с уязвимости с експлойти и доказателства за концепцията за изследователски цели. Трябва да регистрирате акаунт, преди да можете да изпращате експлойти или да ги използвате.

Заключение

Надявам се, че горните инструменти ще ви помогнат с вашата изследователска работа. Те са строго предназначени за използване за образователни цели на вашия актив или имат разрешение за провеждане на тест върху цел.

След това разгледайте инструментите за криминалистично разследване.