Въпреки че базираните на Linux системи често се смятат за непробиваеми, все още има рискове, които трябва да бъдат взети на сериозно.

Руткитове, вируси, ransomware и много други вредни програми често могат да атакуват и да причинят проблеми на сървърите на Linux.

Независимо от операционната система, вземането на мерки за сигурност е задължително за сървърите. Големите марки и организации са взели мерките за сигурност в свои ръце и са разработили инструменти, които не само откриват недостатъци и злонамерен софтуер, но също така ги коригират и предприемат превантивни действия.

За щастие има налични инструменти на ниска цена или безплатно, които могат да помогнат с този процес. Те могат да откриват недостатъци в различни секции на базиран на Linux сървър.

Съдържание

Линис

Линис е известен инструмент за сигурност и предпочитана опция за експерти в Linux. Работи и на системи, базирани на Unix и macOS. Това е софтуерно приложение с отворен код, което се използва от 2007 г. под GPL лиценз.

Lynis е в състояние да открива дупки в сигурността и грешки в конфигурацията. Но той отива отвъд това: вместо просто да разкрива уязвимостите, той предлага коригиращи действия. Ето защо, за да получите подробни отчети за одит, е необходимо да го стартирате на хост системата.

Инсталацията не е необходима за използване на Lynis. Можете да го извлечете от изтеглен пакет или tarball и да го стартирате. Можете също да го получите от Git клонинг, за да имате достъп до пълната документация и изходния код.

Lynis е създаден от оригиналния автор на Rkhunter, Michael Boelen. Има два вида услуги, базирани на физически лица и предприятия. И в двата случая има изключителна производителност.

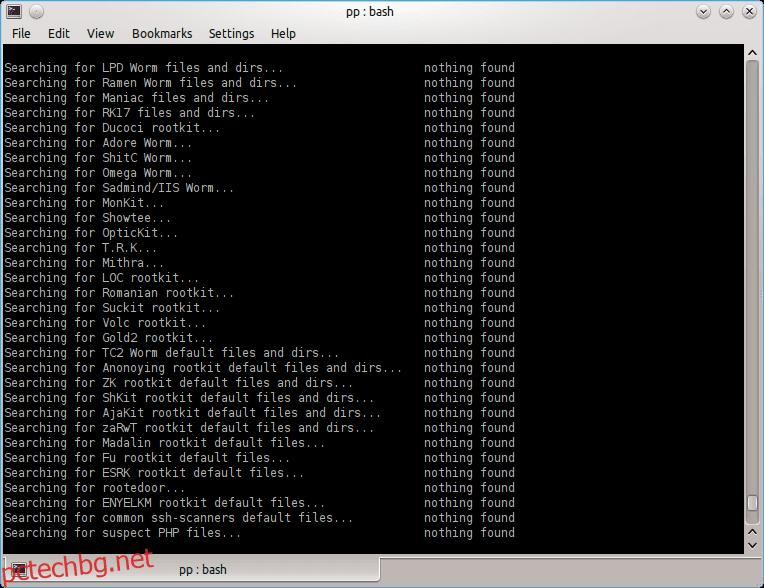

Chkrootkit

Както може би вече се досещате, chkrootkit е инструмент за проверка за съществуването на руткитове. Руткитовете са вид злонамерен софтуер, който може да даде достъп до сървъра на неоторизиран потребител. Ако работите със сървър, базиран на Linux, руткитовете могат да бъдат проблем.

chkrootkit е една от най-използваните Unix-базирани програми, които могат да откриват руткитове. Той използва „низове“ и „grep“ (команди за инструменти на Linux) за откриване на проблеми.

Може да се използва от алтернативна директория или от спасителен диск, в случай че искате да провери вече компрометирана система. Различните компоненти на Chkrootkit се грижат за търсене на изтрити записи във файловете „wtmp“ и „lastlog“, намиране на записи на снифер или конфигурационни файлове на руткит и проверка за скрити записи в „/proc“ или извиквания към програмата „readdir“.

За да използвате chkrootkit, трябва да получите най-новата версия от сървър, да извлечете изходните файлове, да ги компилирате и сте готови.

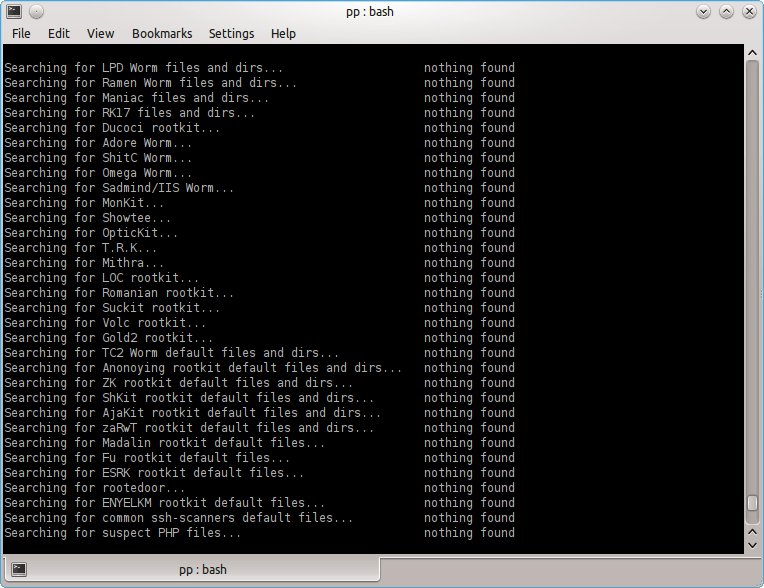

Рхунтер

Разработчикът Micheal Boelen беше човекът зад създаването Рхунтер (Rootkit Hunter) през 2003 г. Той е подходящ инструмент за POSIX системи и може да помогне при откриването на руткитове и други уязвимости. Rkhunter щателно преглежда файлове (скрити или видими), директории по подразбиране, модули на ядрото и неправилно конфигурирани разрешения.

След рутинна проверка, той ги сравнява с безопасните и правилни записи на бази данни и търси подозрителни програми. Тъй като програмата е написана на Bash, тя може да работи не само на Linux машини, но и на практически всяка версия на Unix.

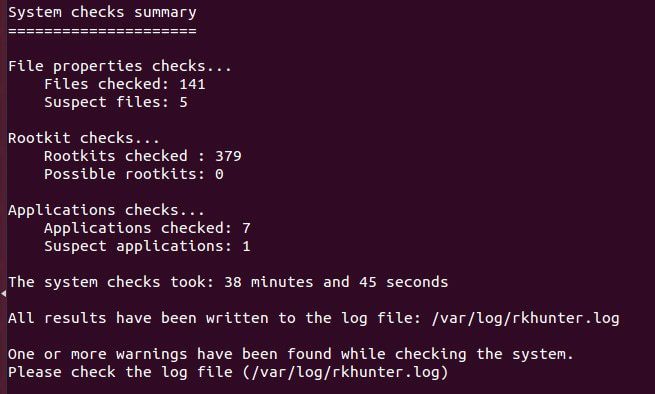

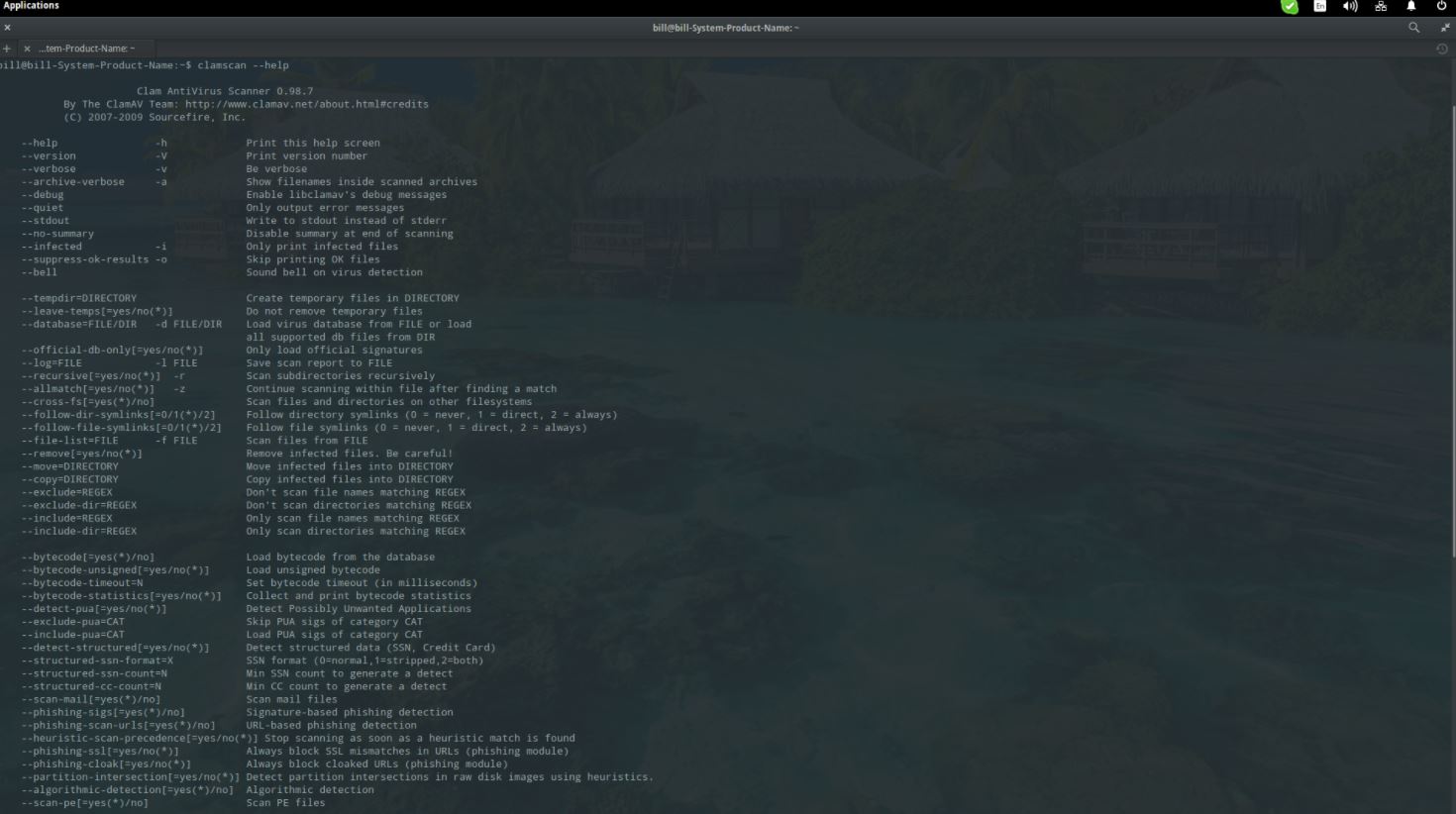

ClamAV

Написано на C++, ClamAV е антивирусна програма с отворен код, която може да помогне при откриването на вируси, троянски коне и много други видове зловреден софтуер. Това е напълно безплатен инструмент, ето защо много хора го използват, за да сканират личната си информация, включително имейли, за всякакъв вид злонамерени файлове. Той също така служи значително като сървърен скенер.

Първоначално инструментът е разработен специално за Unix. Все пак има версии на трети страни, които могат да се използват на Linux, BSD, AIX, macOS, OSF, OpenVMS и Solaris. Clam AV прави автоматична и редовна актуализация на своята база данни, за да може да открие дори най-новите заплахи. Той позволява сканиране от командния ред и има многонишков мащабируем демон за подобряване на скоростта на сканиране.

Може да премине през различни видове файлове, за да открие уязвимости. Поддържа всички видове компресирани файлове, включително RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, SIS формат, BinHex и почти всеки тип система за електронна поща.

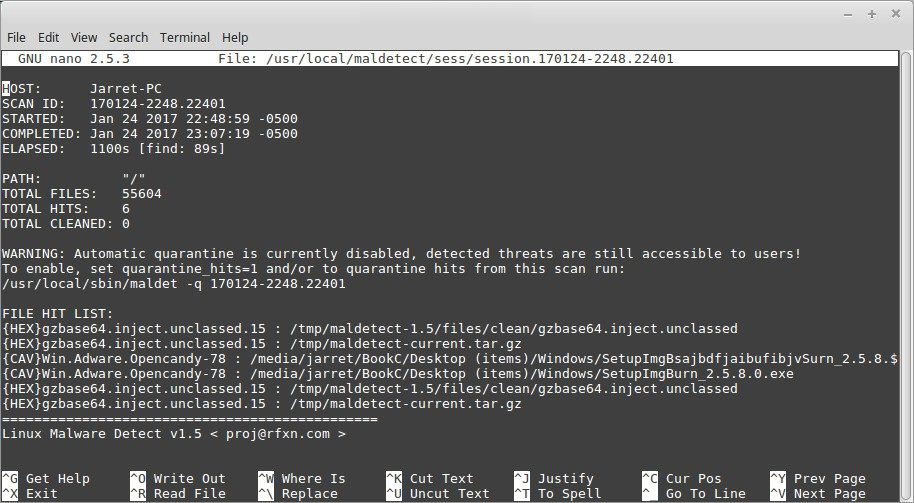

LMD

Откриване на зловреден софтуер за Linux – или LMD, за кратко – е друга известна антивирусна програма за Linux системи, специално проектирана около заплахите, които обикновено се срещат в хоствани среди. Подобно на много други инструменти, които могат да откриват злонамерен софтуер и руткитове, LMD използва база данни със сигнатури, за да намери злонамерен работещ код и бързо да го прекрати.

LMD не се ограничава до собствената си база данни със сигнатури. Той може да използва базите данни на ClamAV и Team Cymru, за да намери още повече вируси. За да попълни своята база данни, LMD улавя данни за заплахи от системи за откриване на проникване в мрежата. Правейки това, той е в състояние да генерира нови сигнатури за зловреден софтуер, който се използва активно при атаки.

LMD може да се използва чрез командния ред „maldet“. Инструментът е специално създаден за Linux платформи и може лесно да търси в Linux сървъри.

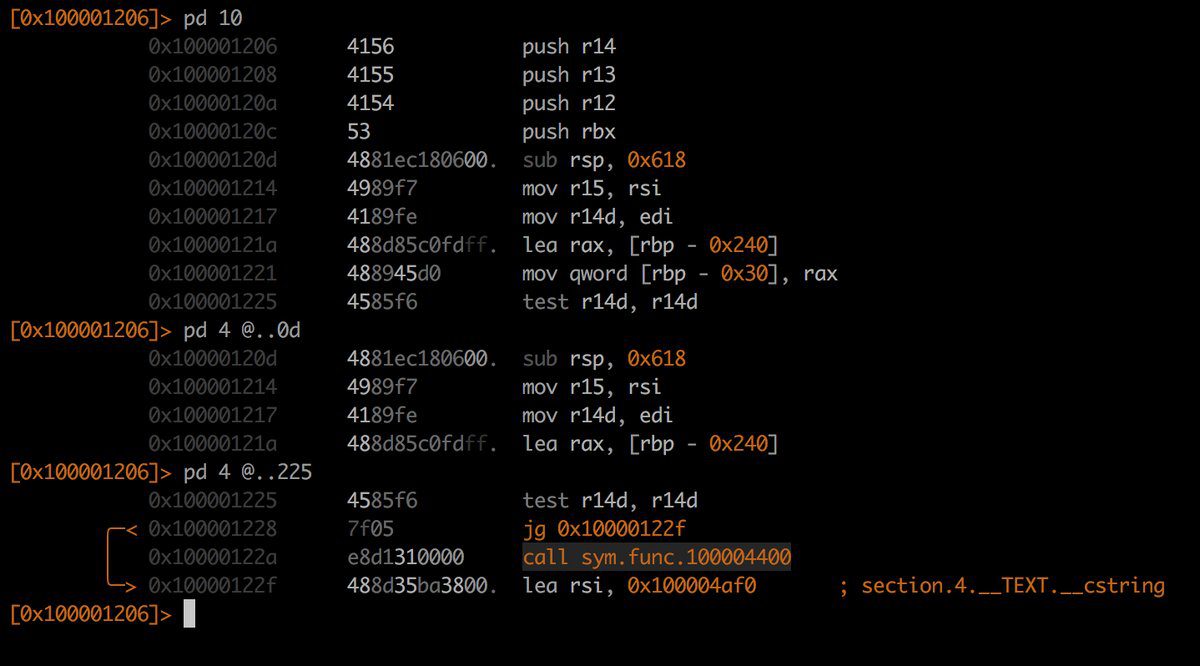

Radare2

Radare2 (R2) е рамка за анализиране на двоични файлове и извършване на обратно инженерство с отлични способности за откриване. Той може да открие неправилно формирани двоични файлове, като предоставя на потребителя инструменти за управлението им, неутрализиране на потенциални заплахи. Той използва sdb, която е NoSQL база данни. Изследователите и разработчиците на софтуерна сигурност предпочитат този инструмент заради отличната му способност за представяне на данни.

Една от изключителните характеристики на Radare2 е, че потребителят не е принуден да използва командния ред за изпълнение на задачи като статичен/динамичен анализ и използване на софтуер. Препоръчва се за всякакъв вид изследвания на двоични данни.

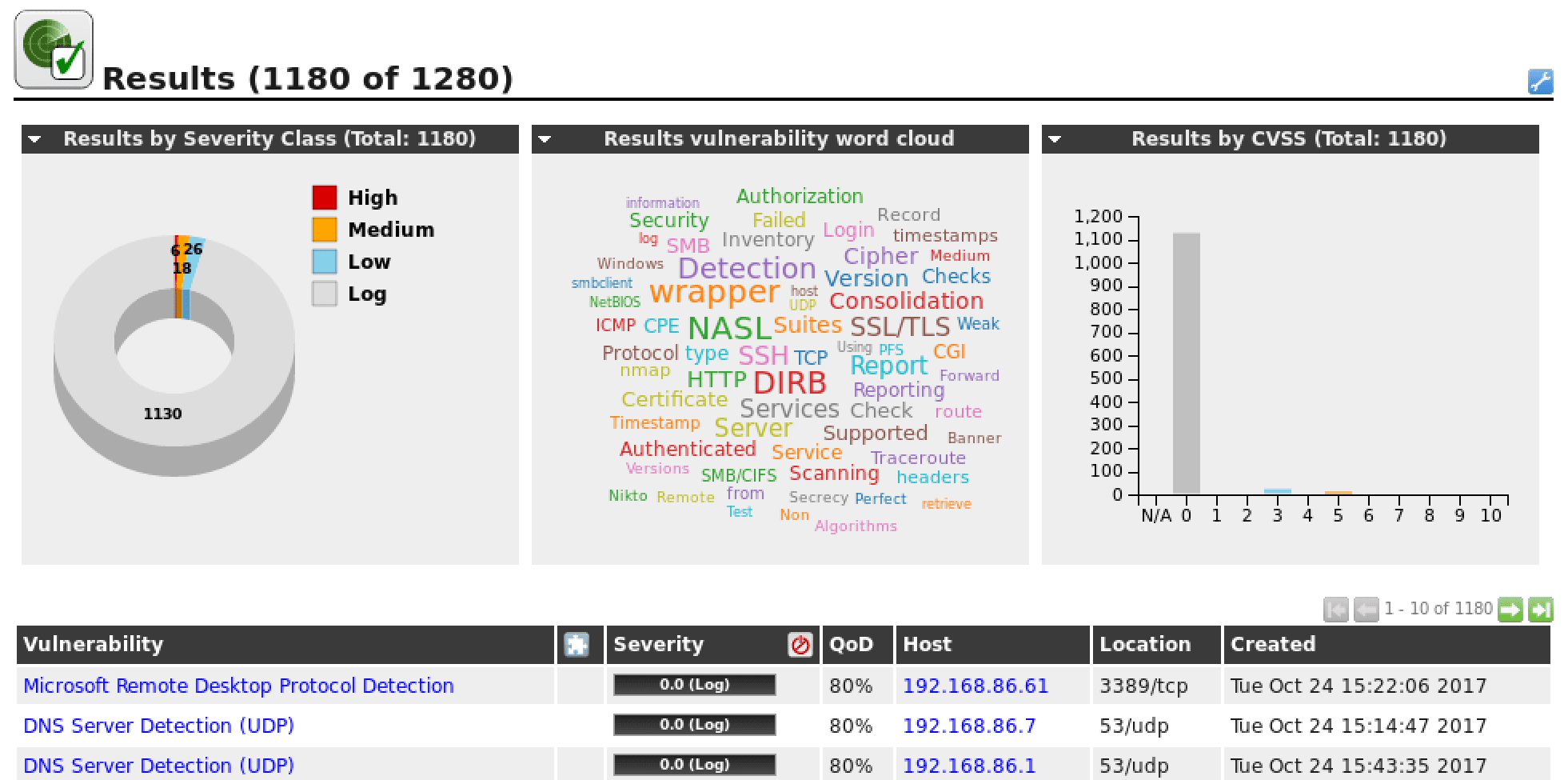

OpenVAS

Отворена система за оценка на уязвимостта, или OpenVAS, е хоствана система за сканиране на уязвимости и тяхното управление. Той е предназначен за фирми от всякакъв размер, като им помага да открият проблеми със сигурността, скрити в техните инфраструктури. Първоначално продуктът беше известен като GNessUs, докато сегашният му собственик Greenbone Networks промени името си на OpenVAS.

От версия 4.0 OpenVAS позволява непрекъснато актуализиране – обикновено за периоди от по-малко от 24 часа – на базата си за тестване на мрежова уязвимост (NVT). Към юни 2016 г. има повече от 47 000 NVT.

Експертите по сигурността използват OpenVAS поради способността му да сканира бързо. Той също така разполага с отлична конфигурируемост. Програмите OpenVAS могат да се използват от самостоятелна виртуална машина за извършване на безопасно проучване на зловреден софтуер. Неговият изходен код е достъпен под GNU GPL лиценз. Много други инструменти за откриване на уязвимости зависят от OpenVAS – ето защо той се приема като основна програма в базирани на Linux платформи.

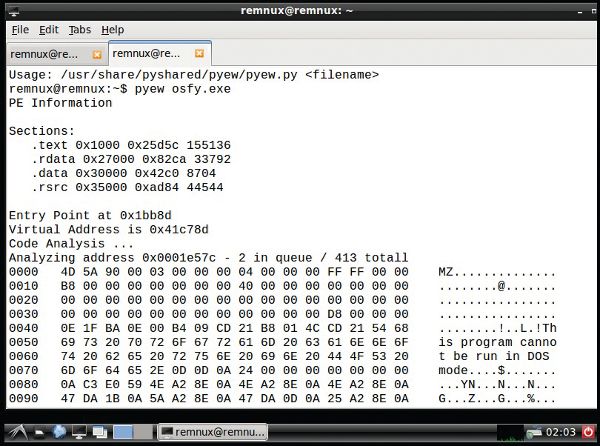

REMnux

REMnux използва методи за обратно инженерство за анализ на зловреден софтуер. Той може да открие много проблеми, базирани на браузъра, скрити в обфусцирани кодови фрагменти на JavaScript и Flash аплети. Също така е в състояние да сканира PDF файлове и да извършва криминалистика на паметта. Инструментът помага при откриването на злонамерени програми в папки и файлове, които не могат да бъдат сканирани лесно с други програми за откриване на вируси.

Той е ефективен благодарение на своите възможности за декодиране и обратно инженерство. Той може да определи свойствата на подозрителни програми и тъй като е лек, е много неоткриваем от интелигентни злонамерени програми. Може да се използва както на Linux, така и на Windows и функционалността му може да бъде подобрена с помощта на други инструменти за сканиране.

тигър

През 1992 г. Тексаският университет A&M започва работа по тигър за да повишат сигурността на своите компютри в кампуса. Сега това е популярна програма за Unix-подобни платформи. Уникалното нещо за инструмента е, че той е не само инструмент за проверка на сигурността, но и система за откриване на проникване.

Инструментът е безплатен за използване под GPL лиценз. Зависи от POSIX инструментите и заедно те могат да създадат перфектна рамка, която може значително да увеличи сигурността на вашия сървър. Tiger е изцяло написан на shell език – това е една от причините за неговата ефективност. Той е подходящ за проверка на състоянието и конфигурацията на системата и неговата многофункционална употреба го прави много популярен сред хората, които използват POSIX инструменти.

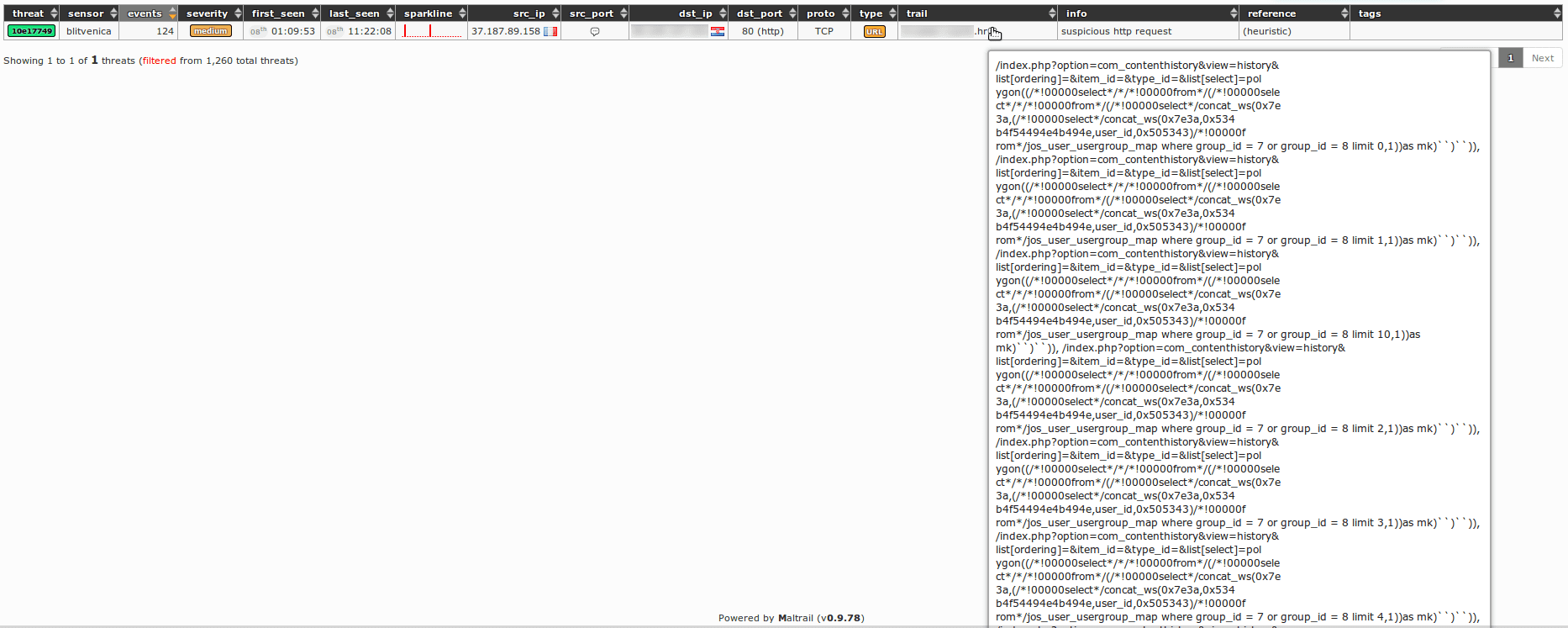

Малтрейл

Малтрейл е система за откриване на трафик, способна да поддържа чист трафика на вашия сървър и да му помага да избегне всякакъв вид злонамерени заплахи. Той изпълнява тази задача, като сравнява източниците на трафик със сайтове в черен списък, публикувани онлайн.

Освен че проверява за сайтове в черен списък, той също използва усъвършенствани евристични механизми за откриване на различни видове заплахи. Въпреки че е незадължителна функция, тя е полезна, когато смятате, че вашият сървър вече е бил атакуван.

Той има сензор, способен да открива трафика, който получава сървър, и да изпраща информацията до сървъра на Maltrail. Системата за откриване проверява дали трафикът е достатъчно добър за обмен на данни между сървър и източник.

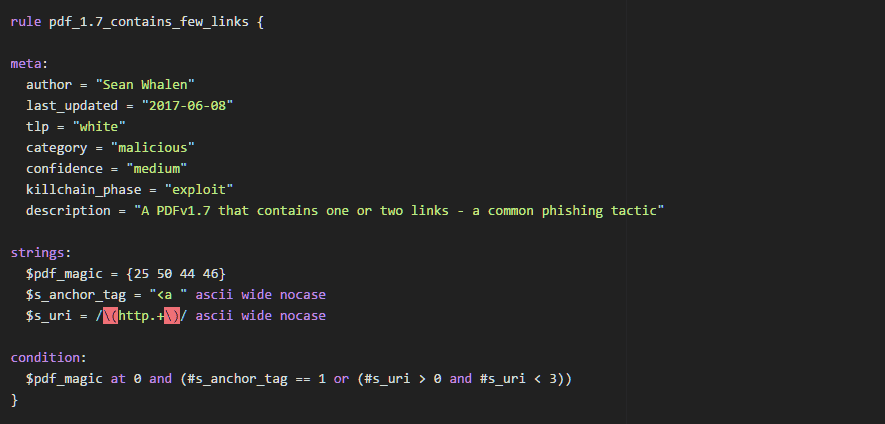

ЯРА

Създаден за Linux, Windows и macOS, ЯРА (Още един нелеп акроним) е един от най-важните инструменти, използвани за изследване и откриване на злонамерени програми. Той използва текстови или двоични модели, за да опрости и ускори процеса на откриване, което води до бърза и лесна задача.

YARA има някои допълнителни функции, но имате нужда от библиотеката OpenSSL, за да ги използвате. Въпреки че, ако нямате тази библиотека, можете да използвате YARA за основно проучване на злонамерен софтуер чрез двигател, базиран на правила. Може да се използва и в Cuckoo Sandbox, базирана на Python пясъчна среда, идеална за извършване на безопасно проучване на злонамерен софтуер.

Как да изберем най-добрия инструмент?

Всички инструменти, които споменахме по-горе, работят много добре и когато даден инструмент е популярен в среди на Linux, можете да сте почти сигурни, че хиляди опитни потребители го използват. Едно нещо, което системните администратори трябва да помнят е, че всяко приложение обикновено зависи от други програми. Например такъв е случаят с ClamAV и OpenVAS.

Трябва да разберете от какво се нуждае вашата система и в кои области може да има уязвимости. Първо, използвайте лек инструмент, за да проучите кой раздел изисква внимание. След това използвайте подходящия инструмент, за да разрешите проблема.