Съдържание

бързи връзки

Ключови изводи

- Ключовете за криптиране на BitLocker могат да бъдат откраднати с Raspberry Pi Pico, но експлойтът работи само с външни TPM, използващи LPC шината.

- Повечето съвременни хардуери интегрират TPM, което прави извличането на BitLocker ключове по-трудно. Процесорите на AMD и Intel вероятно са безопасни.

- Въпреки експлойта, AES-128 или AES-256 криптирането на BitLocker все още е сигурно, така че няма нужда да го изоставяте.

BitLocker на Microsoft е един от най-популярните инструменти за криптиране на цял диск и е вграден в Windows 10 и 11 Pro, предоставяйки лесна опция за криптиране за милиони потребители на Windows по целия свят. Но репутацията на BitLocker като водещ инструмент за криптиране може да бъде застрашена, след като YouTuber успешно открадна ключове за криптиране и дешифрира лични данни само за 43 секунди – използвайки Raspberry Pi Pico, струващ $6.

Как беше разбито криптирането на BitLocker?

Криптирането на BitLocker беше разбито от YouTuber Stacksmashing, който публикува видеоклип, в който подробно описва как е прихванал данни от BitLocker, извлякъл ключове за декриптиране и успешно използвал процеса на криптиране на BitLocker.

Експлойтът на Stacksmashing включва външния Trusted Platform Module (TPM) – същият TPM чип, който спира надстройките на Windows 11 – открит на някои лаптопи и компютри. Докато много дънни платки интегрират TPM чипа и съвременните процесори интегрират TPM в своя дизайн, други машини все още използват външен TPM.

Сега, ето проблема и експлойтът, открит от Stacksmashing. Външните TPM комуникират с процесора, използвайки това, което е известно като LPC шина (Low Pin Count), което е начин устройствата с ниска честотна лента да поддържат комуникация с друг хардуер, без да създават излишни разходи за производителност.

Въпреки това Stacksmashing установи, че въпреки че данните в TPM са защитени, по време на процеса на стартиране комуникационните канали (шината LPC) между TPM и CPU са напълно некриптирани. С правилните инструменти нападателят може да прихване данни, изпратени между TPM и CPU, съдържащи несигурни ключове за криптиране.

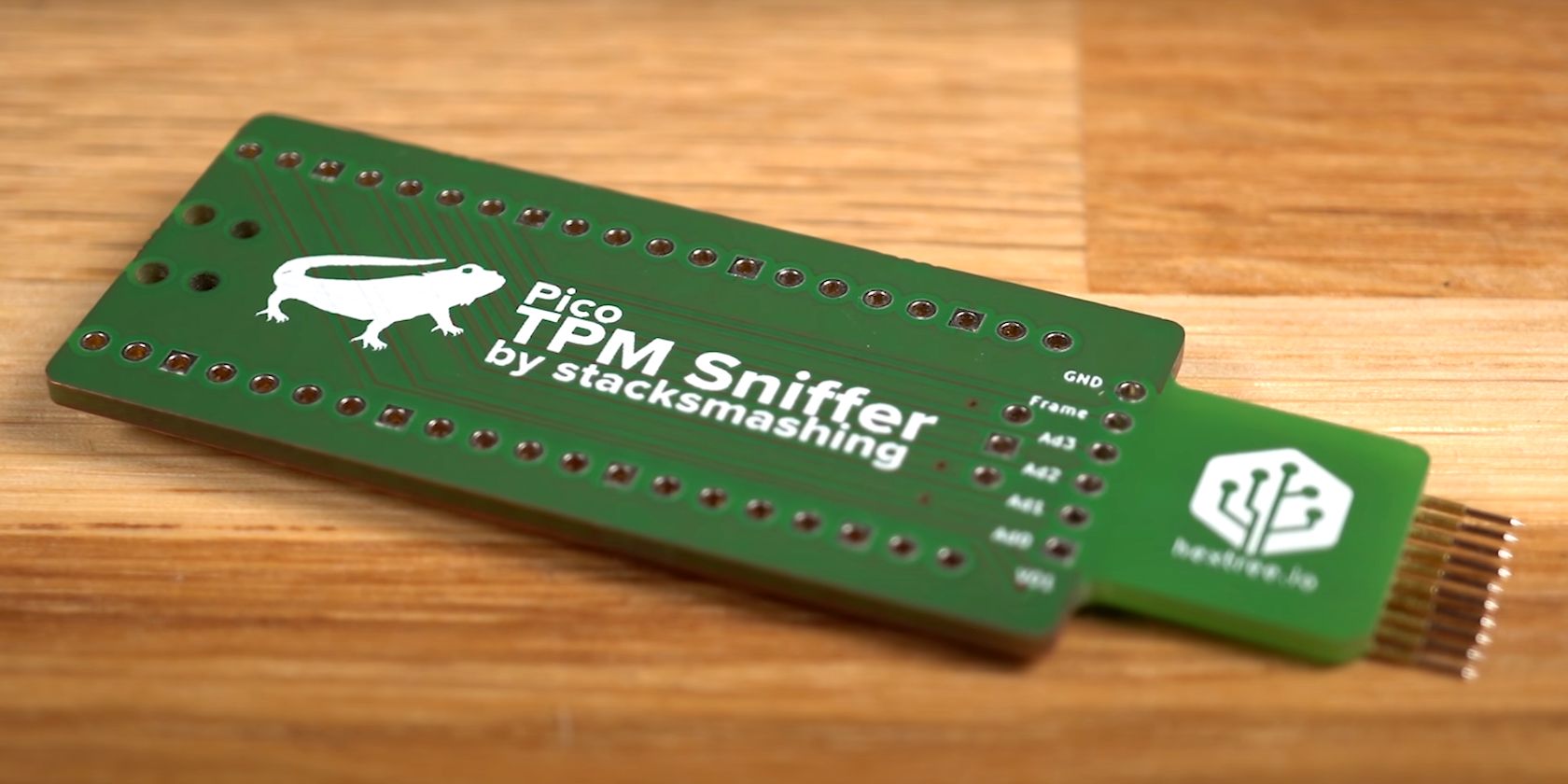

Инструменти като Raspberry Pi Pico, минутният едноплатков компютър за $6, който има куп приложения. В този случай Stacksmashing свърза Raspberry Pi Pico към неизползвани конектори на тестов лаптоп и успя да прочете двоичните данни, докато машината се зарежда. Получените данни съдържаха главния ключ на тома, съхранен в TPM, който след това можеше да използва за дешифриране на други данни.

Време ли е да се откажем от BitLocker?

интересно, Microsoft вече беше наясно от потенциала за тази атака. Това обаче е първият път, когато се появи практическа атака като цяло, илюстрирайки колко бързо могат да бъдат откраднати ключовете за криптиране на BitLocker.

Това повдига жизненоважния въпрос дали трябва да обмислите преминаването към алтернатива на BitLocker, като безплатния VeraCrypt с отворен код. Добрата новина е, че не е нужно да скачате от кораба поради няколко причини.

Първо, експлойтът работи само с външни TPM, които изискват данни от модула, използвайки LPC шината. Повечето съвременни хардуери интегрират TPM. Въпреки че TPM, базиран на дънна платка, теоретично може да бъде използван, това ще изисква повече време, усилия и продължителен период с целевото устройство. Извличането на данни от главния ключ на том на BitLocker от TPM става още по-трудно, ако модулът е интегриран в процесора.

Процесорите на AMD имат интегриран TPM 2.0 от 2016 г. (с пускането на AM4, известен като fTPM), докато процесорите на Intel интегрират TPM 2.0 с пускането на 8-мо поколение процесори Coffee Lake през 2017 г. (известни като PTT). Достатъчно е да се каже, че ако използвате машина с производител на AMD или Intel CPU след тези дати, най-вероятно сте в безопасност.

Също така си струва да се отбележи, че въпреки този експлойт, BitLocker остава защитен и действителното криптиране, което го подкрепя, AES-128 или AES-256, все още е защитено.