Търсите ли по-всеобхватно решение за мрежова сигурност? Нека разберем разликата между VPN, SDP и ZTNA.

VPN (виртуални частни мрежи) помагат на бизнеса със защитен достъп за свързване на клонове, отдалечени работници и трети страни повече от 25 години. Изискванията за мрежата и комуникацията обаче непрекъснато се развиват и сложните заплахи за киберсигурността стават все по-чести.

Нещо повече, изследванията показват това 55 процента от компаниите сега имат работници, които често са от разстояние, 50 процента от фирмените данни се съхраняват в облака и е еднакво вероятно опасностите да са вътре в периметъра, както и извън него. В резултат на това VPN мрежите започват да показват възрастта си, защото не отговарят адекватно на проблемите със сигурността в новия пейзаж.

Вашият настоящ доставчик на VPN може да не е в състояние да модернизира технологията си, за да се адаптира към заплахите за сигурността, пред които сме изправени днес. Тук се намесват софтуерно дефинирани периметри (SDP) и мрежов достъп с нулево доверие (ZTNA). Това са сходни подходи към VPN, но по-иновативни, строги и всеобхватни решения за мрежова сигурност.

Съдържание

Какво представляват VPN, SDP и ZTNA?

Да ги разберем!

Виртуални частни мрежи (VPN)

VPN се отнася до мрежова връзка, базирана на виртуални защитени тунели между точки, които защитават потребителите в обществени мрежи. VPN удостоверяват потребители извън мрежата, преди да ги тунелират вътре. Само потребители, влезли във VPN, могат да виждат и имат достъп до активи и да получават видимост в мрежовата активност.

Да предположим, че използвате VPN, за да сърфирате в интернет. В този случай вашият ISP (доставчик на интернет услуги) и други трети страни няма да могат да наблюдават кои уебсайтове посещавате или данните, които предавате и получавате, тъй като VPN сървърът става източник на вашите данни. Той криптира вашия интернет трафик и скрива вашата онлайн самоличност в реално време. По същия начин киберпрестъпниците не могат да откраднат вашия интернет трафик, за да откраднат вашата лична информация.

VPN мрежите обаче имат няколко недостатъка. Например облачните изчисления и софтуерът като услуга (SaaS) не са използвани, когато е изобретен наследеният VPN. Когато бяха разработени VPN, повечето компании съхраняваха данните си във вътрешни корпоративни мрежи. А дистанционната заетост не беше необичайна в тази епоха.

Недостатъци на VPN

Ето някои недостатъци на VPN, които ги правят несигурни и неудобни за организациите днес:

Отворени портове: VPN концентраторите (мрежовото оборудване, което осигурява VPN връзки) разчитат на отворени портове за установяване на VPN връзки. Проблемът е, че киберпрестъпниците често се насочват към отворени портове и ги използват, за да получат достъп до мрежи.

Достъп на ниво мрежа: След като VPN удостовери потребителите и ги пусне в мрежата, те имат неограничен достъп, което излага мрежата на заплахи. Този дефект в дизайна прави данните, приложенията и интелектуалната собственост на компанията уязвими за атаки.

Неадекватно разрешение: За разлика от SDP и ZTNA, VPN не изискват идентификация както за потребители, така и за устройства, които се опитват да получат достъп до мрежа. И тъй като потребителите винаги имат лоши практики за парола и да не говорим за милионите откраднати потребителски идентификационни данни, налични за продажба в тъмната мрежа, хакерите могат да уловят и заобиколят кодовете за двуфакторно удостоверяване на вашите онлайн акаунти.

Уязвимости в софтуера: Открито е, че много популярни VPN системи съдържат софтуерни проблеми, които измамниците са успели да използват с течение на времето. Киберпрестъпниците сканират за необработен VPN софтуер, защото той прави предприятията уязвими за атаки. Това важи за потребители на VPN, които не са актуализирали софтуера си, дори когато доставчиците предлагат корекции незабавно.

Неефективна производителност: VPN концентраторите могат да причинят точки на задръстване, което води до бавна производителност, причинява прекомерно забавяне и като цяло лошо изживяване за потребителя.

Неудобно: Настройката на VPN е скъпа и отнемаща време процедура, изискваща много усилия от екипа по сигурността и потребителите. Освен това VPN мрежите не са сигурно решение за мрежова сигурност поради типичните технологични уязвимости, които увеличават повърхността на атака.

Софтуерно дефиниран периметър (SDP)

SDP, наричан още „черен облак“, е подход за компютърна сигурност, който прикрива свързаната с интернет инфраструктура, като сървъри, рутери и други фирмени активи, да не бъдат видени от външни страни и нападатели, независимо дали са локални или в облака .

SDP контролира достъпа до мрежовите ресурси на организациите въз основа на подход за удостоверяване на самоличността. SDP удостоверяват самоличността както на устройството, така и на потребителя, като първо оценяват състоянието на устройството и потвърждават самоличността на потребителя. На удостоверен потребител се предоставя неговата криптирана мрежова връзка, до която никой друг потребител или сървър няма достъп. Тази мрежа също така включва само тези услуги, до които потребителят е получил достъп.

Това означава, че само оторизирани потребители могат да виждат и имат достъп до активите на фирмата отвън, но никой друг не може. Това отличава SDP от VPN, които налагат ограничения върху потребителските привилегии, като същевременно позволяват неограничен достъп до мрежата.

Мрежов достъп с нулево доверие (ZTNA)

Решението за сигурност ZTNA позволява сигурен отдалечен достъп до приложения и услуги въз основа на разпоредбите за контрол на достъпа.

С други думи, ZTNA не се доверява на потребител или устройство и ограничава достъпа до мрежовите ресурси, дори ако потребителят е имал достъп до същите тези ресурси преди това.

ZTNA гарантира, че всеки човек и управлявано устройство, които се опитват да получат достъп до ресурси в мрежа с нулево доверие, преминават през строг процес на проверка на самоличността и удостоверяване, независимо дали са вътре или извън периметъра на мрежата.

След като ZTNA установи достъп и потвърди потребителя, системата предоставя на потребителя достъп до приложението през защитен, криптиран канал. Това добавя допълнителен слой сигурност към корпоративните приложения и услуги чрез скриване на IP адреси, които иначе биха били изложени на обществеността.

Един от лидерите в решението ZTNA е Периметър 81.

SDP срещу VPN

SDP са по-сигурни, защото за разлика от VPN, които позволяват на всички свързани потребители да имат достъп до цялата мрежа, SDP позволяват на потребителите да имат своя частна мрежова връзка. Потребителите имат достъп само до активите на компанията, които са им разпределени.

SDP също могат да бъдат по-управляеми от VPN, особено ако вътрешните потребители изискват няколко нива на достъп. Използването на VPN за управление на няколко нива на достъп до мрежата налага внедряването на множество VPN клиенти. При SPD няма нито един клиент, към който да се свързват всички, които използват едни и същи ресурси; вместо това всеки потребител има своя мрежова връзка. Почти сякаш всеки има своя лична виртуална частна мрежа (VPN).

Освен това, SDP валидират както устройствата, така и потребителите преди достъп до мрежата, което прави значително по-трудно за нападателя да получи достъп до системата, използвайки само откраднати идентификационни данни.

SDP и VPN се отличават с няколко други основни характеристики:

- SDP не са ограничени от география или инфраструктура. Това означава, че SPD може да се използва за защита както на локална инфраструктура, така и на облачна инфраструктура, тъй като те са базирани на софтуер, а не на хардуер.

- Инсталациите с множество облаци и хибридни облаци също се интегрират лесно с SDP.

- SDP могат да свързват потребители отвсякъде; те не трябва да са в границите на физическата мрежа на компанията. Това означава, че SDP са по-полезни при управлението на отдалечени екипи.

VPN срещу ZTNA

За разлика от VPN, които се доверяват на всеки потребител и устройство в мрежата и осигуряват пълен достъп до LAN (локална мрежа), дизайнът с нулево доверие работи на принципа, че нито един потребител, компютър или мрежа, вътре или извън периметъра, не може да бъде доверен – по подразбиране.

Сигурността Zero Trust гарантира, че всеки, който се опитва да получи достъп до мрежови ресурси, е проверен и че потребителят има достъп само до онези услуги, които са били изрично оторизирани за него. ZTNA проверява позицията на устройството, състоянието на удостоверяване и местоположението на потребителя, за да осигури доверие преди удостоверяване.

Това решава типичен VPN проблем, при който отдалечените потребители BYOD (донесете собствено устройство) получават същата степен на достъп като потребителите в корпоративен офис, въпреки че често имат по-малко ограничения за сигурност.

Друга разлика е, че въпреки че класическата сигурност на VPN мрежата може да предотврати достъп извън мрежата, те са проектирани да се доверяват на потребителите в мрежата по подразбиране. Те предоставят на потребителите достъп до всички мрежови активи. Проблемът с тази стратегия е, че след като атакуващият получи достъп до мрежата, той има пълен контрол над всичко вътре.

Мрежата с нулево доверие също така позволява на екипите по сигурността да задават политики за контрол на достъпа, специфични за местоположението или устройството, за да предотвратят свързването на необработени или уязвими устройства към мрежовите услуги на компанията.

За да обобщим, ZTNA има много предимства пред VPN:

- По-сигурно – ZTNA създава невидимо наметало около потребителите и приложенията.

- Само разпределените базирани на облак и вътрешни сървърни фирмени ресурси са достъпни както за отдалечени работници, така и за потребители на място.

- По-лесна за работа – ZTNA е изградена отдолу нагоре за днешния пейзаж на мрежовата сигурност, с отлична производителност и лесна интеграция.

- По-добра производителност — базираните на облак ZTNA решения осигуряват адекватно удостоверяване както на потребителя, така и на устройството, като премахват проблемите със сигурността, създавани от VPN.

- Мащабируемостта е по-лесна – ZTNA е облачна платформа, която е лесна за мащабиране и не изисква никакво оборудване.

SDP срещу ZTNA

И двата SDP (софтуерно дефинирани периметри) и ZTNA (мрежов достъп с нулево доверие) използват концепцията за тъмен облак, за да предпазят неоторизирани потребители и устройства от преглед на приложения и услуги, до които нямат достъп.

ZTNA и SDP позволяват на потребителите достъп само до специфичните ресурси, от които се нуждаят, което значително намалява риска от странично движение, което иначе би било възможно с VPN, особено ако компрометирана крайна точка или идентификационни данни позволяват сканиране и завъртане към други услуги.

SDPs използват архитектура с нулево доверие по подразбиране, което означава, че достъпът е задържан, освен ако потребителят не може задоволително да удостовери самоличността си.

Интегриране на текущия ви VPN със SDP и ZTNA

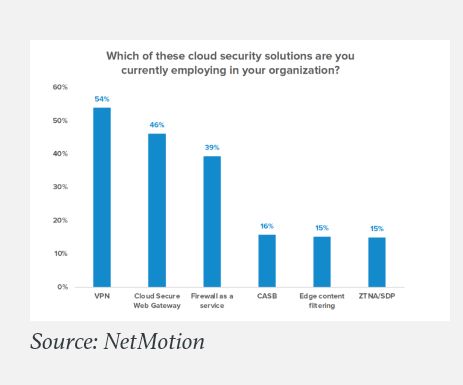

VPN все още са най-популярната технология за сигурност на достъпа до облака, според скорошно Проучване на NetMotion от 750 ИТ ръководители. Повече от 54 процента от компаниите са използвали VPN за осигуряване на защитен отдалечен достъп през 2020 г., в сравнение с 15 процента, които са използвали ZTNA и SDP решения.

Друго проучване, проведено от компанията, показва, че 45 процента от бизнеса планират да използват VPN поне още три години.

Но за да създадете по-всеобхватна и сигурна мрежова връзка между потребители и устройства, можете да включите SDP и ZTNA с текущия си VPN. Използвайки тези инструменти за решения за сигурност, за екипа по сигурността може да бъде много лесно да персонализира и автоматизира достъпа въз основа на ролите и нуждите на служителя в рамките на организацията.

А достъпът до чувствителни данни и приложения може да бъде защитен, като същевременно остава безпроблемен и ненатрапчив, независимо дали служителите са на място или в облака.

Последни думи 👨🏫

Тъй като мрежови, ИТ екипи и екипи за сигурност си сътрудничат, за да минимизират услугата за атака и да предотвратят заплахи в своите организации, мнозина може да открият, че инвестирането в SDP или ZTNA решение и включването му в техния текущ VPN е най-логичното решение.

Те също така ще открият, че тези промени в сигурността не трябва да бъдат бързи, разрушителни или скъпи. Но те могат и трябва да бъдат доста ефективни.