BitLocker, технологията за криптиране, вградена в Windows, напоследък получи някои удари. Скорошен експлойт демонстрира премахването на TPM чипа на компютъра, за да извлече ключовете му за криптиране, и много твърди дискове разбиват BitLocker. Ето ръководство за избягване на клопките на BitLocker.

Имайте предвид, че всички тези атаки изискват физически достъп до вашия компютър. Това е целият смисъл на криптирането – да спрете крадец, който е откраднал вашия лаптоп, или някой да получи достъп до вашия настолен компютър, да преглежда вашите файлове без ваше разрешение.

Съдържание

Стандартният BitLocker не е наличен в Windows Home

Докато почти всички съвременни потребителски операционни системи се доставят с криптиране по подразбиране, Windows 10 все още не осигурява криптиране на всички компютри. Mac, Chromebook, iPad, iPhone и дори дистрибуции на Linux предлагат криптиране на всички свои потребители. Но Microsoft все още не обединява BitLocker с Windows 10 Home.

Някои компютри може да се предлагат с подобна технология за криптиране, която Microsoft първоначално нарече „криптиране на устройство“, а сега понякога нарича „криптиране на устройство BitLocker“. Ще покрием това в следващия раздел. Тази технология за криптиране на устройството обаче е по-ограничена от пълната BitLocker.

Как един нападател може да използва това: Няма нужда от експлойти! Ако вашият Windows Home PC просто не е криптиран, нападателят може да премахне твърдия диск или да стартира друга операционна система на вашия компютър, за да получи достъп до вашите файлове.

Решението: Платете $99 за надстройка до Windows 10 Professional и активирайте BitLocker. Можете също да помислите да опитате друго решение за криптиране като VeraCrypt, наследник на TrueCrypt, което е безплатно.

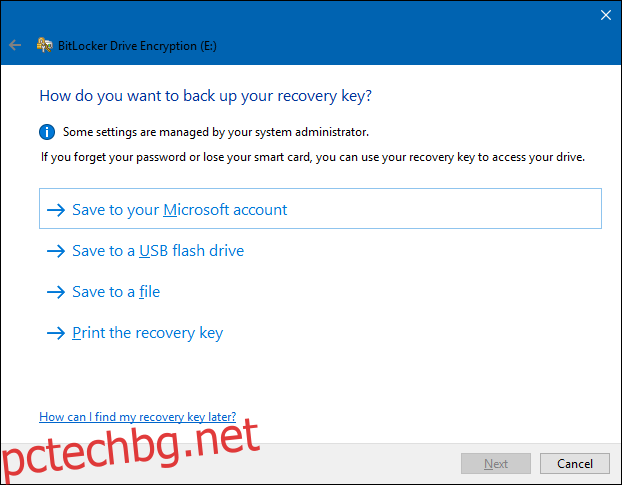

BitLocker понякога качва вашия ключ в Microsoft

Много съвременни компютри с Windows 10 се предлагат с тип криптиране, наречено „криптиране на устройство“. Ако вашият компютър поддържа това, той ще бъде автоматично криптиран, след като влезете в компютъра си с вашия акаунт в Microsoft (или акаунт на домейн в корпоративна мрежа). След това ключът за възстановяване се качва автоматично на сървърите на Microsoft (или сървърите на вашата организация в домейн).

Това ви предпазва от загуба на вашите файлове — дори ако забравите паролата за акаунта си в Microsoft и не можете да влезете, можете да използвате процеса за възстановяване на акаунта и да си възвърнете достъпа до вашия ключ за криптиране.

Как нападателят може да използва това: Това е по-добре от липса на криптиране. Това обаче означава, че Microsoft може да бъде принудена да разкрие вашия ключ за криптиране на правителството със заповед. Или, още по-лошо, нападател може теоретично да злоупотреби с процеса на възстановяване на акаунт в Microsoft, за да получи достъп до вашия акаунт и да получи достъп до вашия ключ за криптиране. Ако нападателят е имал физически достъп до вашия компютър или неговия твърд диск, той може да използва този ключ за възстановяване, за да декриптира вашите файлове – без да се нуждае от вашата парола.

Решението: Платете $99 за надстройка до Windows 10 Professional, активирайте BitLocker чрез контролния панел и изберете да не качвате ключ за възстановяване на сървърите на Microsoft, когато бъдете подканени.

Много твърди дискове нарушават криптирането на BitLocker

Някои твърдотелни устройства рекламират поддръжка за „хардуерно криптиране“. Ако използвате такова устройство във вашата система и активирате BitLocker, Windows ще се довери на устройството ви да свърши работата и няма да изпълнява обичайните си техники за криптиране. В крайна сметка, ако устройството може да върши работата в хардуер, това трябва да е по-бързо.

Има само един проблем: изследователите са открили, че много SSD не изпълняват това правилно. Например Crucial MX300 защитава вашия ключ за криптиране с празна парола по подразбиране. Windows може да каже, че BitLocker е активиран, но всъщност може да не прави много във фонов режим. Това е страшно: BitLocker не трябва да се доверява мълчаливо на SSD дискове, за да свършат работата. Това е по-нова функция, така че този проблем засяга само Windows 10, а не Windows 7.

Как нападателят може да използва това: Windows може да каже, че BitLocker е активиран, но BitLocker може да седи безучастно и да остави вашия SSD да не успее да криптира сигурно вашите данни. Нападателят може потенциално да заобиколи лошо внедреното криптиране във вашето SSD устройство, за да получи достъп до вашите файлове.

Решението: Променете опцията „Конфигуриране на използването на хардуерно базирано криптиране за фиксирани устройства с данни“ в груповата политика на Windows на „Деактивирано“. След това трябва да дешифрирате и повторно криптирате устройството, за да влезе в сила тази промяна. BitLocker ще спре да се доверява на дискове и ще върши цялата работа в софтуер вместо хардуер.

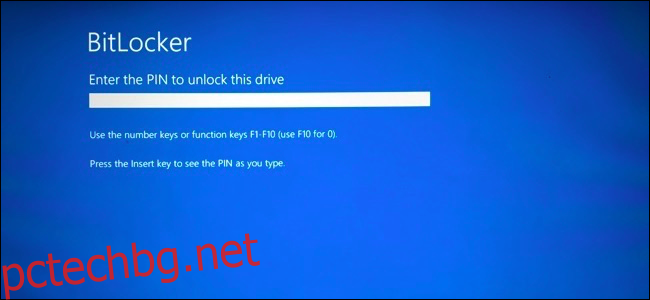

TPM чиповете могат да бъдат премахнати

Изследовател по сигурността наскоро демонстрира друга атака. BitLocker съхранява вашия ключ за криптиране в модула Trusted Platform Module (TPM) на вашия компютър, който е специален хардуер, за който се предполага, че е устойчив на подправяне. За съжаление, нападател може да използва FPGA платка за $27 и малко код с отворен код за да го извлечете от TPM. Това би унищожило хардуера, но би позволило извличане на ключа и заобикаляне на криптирането.

Как нападателят може да използва това: Ако нападателят разполага с вашия компютър, те теоретично може да заобиколи всички тези фантастични TPM защити, като подправят хардуера и извличат ключа, което не би трябвало да е възможно.

Решението: Конфигурирайте BitLocker да изисква ПИН код за предварително зареждане в груповата политика. Опцията „Изискване на ПИН за стартиране с TPM“ ще принуди Windows да използва ПИН код за отключване на TPM при стартиране. Ще трябва да въведете ПИН, когато компютърът ви се стартира, преди Windows да се стартира. Това обаче ще заключи TPM с допълнителна защита и нападателят няма да може да извлече ключа от TPM, без да знае вашия ПИН. TPM защитава от атаки с груба сила, така че нападателите няма да могат просто да отгатнат всеки ПИН един по един.

Спящите компютри са по-уязвими

Microsoft препоръчва деактивиране на спящ режим при използване на BitLocker за максимална сигурност. Режимът на хибернация е добър – можете да накарате BitLocker да изисква ПИН, когато събуждате компютъра си от хибернация или когато го стартирате нормално. Но в режим на заспиване компютърът остава включен със своя ключ за криптиране, съхранен в RAM.

Как нападателят може да използва това: Ако нападателят има вашия компютър, той може да го събуди и да влезе. В Windows 10 може да се наложи да въведе цифров ПИН код. С физически достъп до вашия компютър нападателят може също да използва директен достъп до паметта (DMA), за да вземе съдържанието на RAM на вашата система и да получи ключа BitLocker. Нападателят може също да изпълни атака при студено стартиране — да рестартира работещия компютър и да вземе ключовете от RAM, преди да изчезнат. Това може дори да включва използването на фризер за понижаване на температурата и забавяне на този процес.

Решението: Хибернирайте или изключете компютъра си, вместо да го оставяте да заспи. Използвайте ПИН код за предварително зареждане, за да направите процеса на зареждане по-сигурен и да блокирате атаките при студено стартиране — BitLocker също ще изисква ПИН при възобновяване от хибернация, ако е настроен да изисква ПИН при стартиране. Windows също ви позволява „деактивирайте новите DMA устройства, когато този компютър е заключен” също чрез настройка на групова политика – която осигурява известна защита, дори ако нападател получи вашия компютър, докато той работи.

Ако искате да прочетете още малко по темата, Microsoft има подробна документация за осигуряване на Bitlocker на неговия уебсайт.