Задаването на праг за блокиране на акаунт може да попречи на хакерите да извършват атаки с груба сила, за да отгатнат паролите на потребителските акаунти. Но сега хакерите все повече се обръщат към атаки с пръскане на парола, за да заобиколят настройките за блокиране при опит за влизане.

В сравнение с традиционната атака с груба сила, атаката с пръскане на парола е сравнително лесна за изпълнение и има нисък процент на откриване.

И така, какво всъщност е атака с пръскане на парола, как работи, как можете да я предотвратите и какво трябва да направите, за да отстраните атака с пръскане на парола? Нека разберем.

Съдържание

Какво е атака с пръскане на парола?

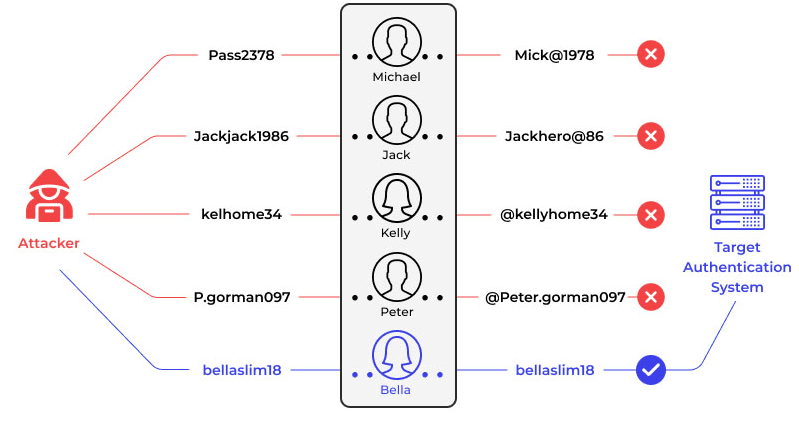

Атаката с пръскане на парола е вид кибератака, при която участниците в заплахата пръскат често използвани пароли в няколко акаунта в организация, очаквайки, че някои пароли ще им помогнат да получат достъп до потребителски акаунти.

Хакерите използват една, често използвана парола срещу множество акаунти в една компания. Ако не получат достъп до нито един акаунт при първия опит, те ще преминат към друга парола, за да извършат пръскане на парола след няколко дни.

Те повтарят процеса, докато получат достъп до корпоративен акаунт. Тъй като те не използват няколко пароли срещу един акаунт за кратко време, настройките за блокиране при опит за влизане не блокират акаунтите поради прекалено много неуспешни опити.

Веднъж попаднали в корпоративна мрежа, те могат да извършват различни дейности, за да постигнат своите злонамерени цели.

В наши дни потребителите имат множество акаунти. Създаването на силна парола за всеки акаунт е тромава задача, да не говорим за запомнянето на тези пароли.

Затова много потребители създават лесни пароли, за да улеснят процеса. Но лесните пароли са популярни и добре познати. Всеки може да търси в Google най-често срещаните пароли и да получи списък с най-използваните пароли. Този сценарий подхранва нарастването на атаките с пръскане на пароли.

Доставчик на дигитално работно пространство и корпоративни мрежи Citrix потвърди, че участниците в заплахата са получили достъп до вътрешната мрежа на компанията по отношение на усилията за разпръскване на пароли по време на 13 октомври 2018 г. и 8 март 2019 г.

Microsoft също валидирана парола пръскащи атаки срещу повече от 250 клиенти на Office 365.

Как работи атака с пръскане на парола?

Източник на изображението: Wallarm

Източник на изображението: Wallarm

Ето трите стъпки за успешни атаки с пръскане на пароли.

#1. Съберете списъка с потребителски имена

Първата стъпка за извършване на атака с пръскане на пароли е да се докопате до списък с потребителски имена в организация.

Обикновено компаниите използват стандартизирана конвенция за потребителски имена, като правят имейл адресите на потребителите техни потребителски имена по подразбиране за свързани акаунти. Отгатването на имейл адресите на потребителите изисква малко усилия, тъй като това е най-често използваният имейл формат [email protected].

Актьорите на заплахи могат също да научат за имейл адресите на потребителите, като посетят уебсайта на компанията, профилите на служителите в LinkedIn или други подходящи онлайн профили.

Като алтернатива те могат да закупят лесно достъпен списък с потребителски имена от тъмната мрежа.

#2. Спрей пароли

След като имат списък с потребителски имена, те ще потърсят „списъка с най-често срещаните пароли“. Търсенето в Google и Bing може бързо да предостави на хакерите списък с обичайни пароли за дадена година. За да увеличат шансовете си за успех, хакерите могат да променят списъка с често използвани пароли според географското местоположение на потребителите.

Например, те могат да вземат под внимание популярни спортни отбори/играчи, културни дейности, музика и т.н. Ако една организация е базирана извън Чикаго, хакерите могат да комбинират Chicago Bears с често използвани пароли, за да разпространяват пароли.

След пръскане на една парола срещу множество акаунти, те ще изчакат поне 30 до 50 минути, преди да започнат следващата атака с пръскане, за да избегнат блокиране на акаунти.

Хакерите могат да използват различни автоматизирани инструменти, за да автоматизират процеса на пръскане.

#3. Получете достъп до акаунти

Ако атаката с пръскане е успешна, нападателят ще получи достъп до потребителските акаунти. Въз основа на привилегиите на тези компрометирани акаунти, нападателите могат да извършват различни злонамерени дейности, като инсталиране на зловреден софтуер, кражба на чувствителни данни, извършване на измамни покупки и т.н.

Освен това да предположим, че нападателят е в състояние да влезе в корпоративната мрежа. В този случай те могат да копаят по-дълбоко във вашата мрежа чрез странично движение, за да търсят активи с висока стойност и да увеличат своите привилегии.

Пръскане на парола срещу пълнеж на идентификационни данни срещу атака с груба сила

Източник на изображението: Cloudflare

Източник на изображението: Cloudflare

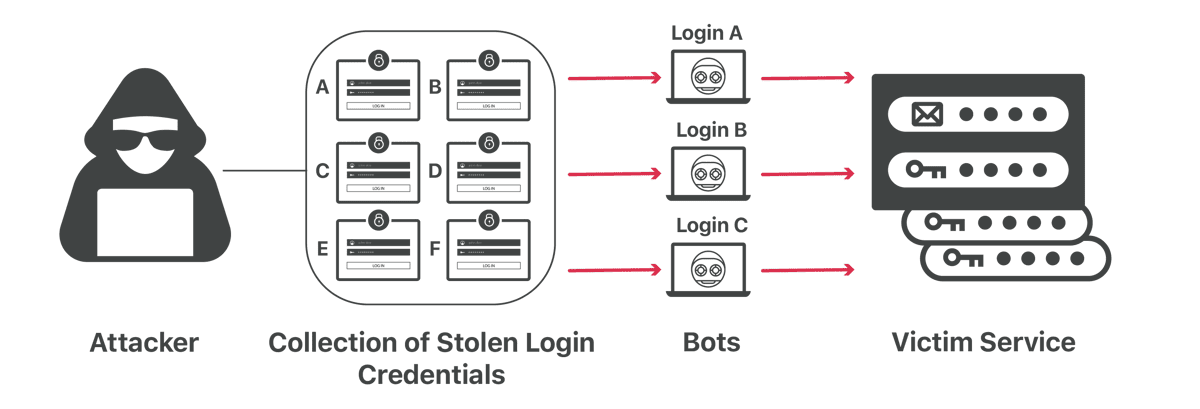

При атаки с пълнене на идентификационни данни за парола, участниците в заплахата използват откраднати идентификационни данни от една организация за достъп до потребителски акаунти на различни платформи.

Заплахите се възползват от факта, че много хора използват едни и същи потребителски имена и пароли за достъп до своите акаунти на множество уебсайтове. Тъй като все повече идентификационни данни за вход се разкриват поради нарастващите случаи на пробиви на данни, хакерите вече имат повече възможности да извършват атаки с пълнене на идентификационни данни.

От друга страна, атаката с груба сила използва проба и грешка за разбиване на пароли и идентификационни данни за влизане. Киберпрестъпниците се опитват да отгатнат правилните пароли, като тестват широк набор от комбинации. Те използват инструменти за атака с груба сила, за да ускорят процеса.

Настройките за блокиране при опит за влизане могат да предотвратят атаки с груба сила, тъй като въпросните акаунти ще бъдат блокирани, след като системата открие твърде много неуспешни опити за влизане за кратко време.

При атаки с пръскане на парола хакерите изпробват една често използвана парола срещу множество акаунти в организация. Тъй като участниците в заплахата не опитват различни пароли за един акаунт за кратко време, атаките с пръскане на парола могат да заобиколят настройките за блокиране при опит за влизане.

Как пръскането на пароли може да повлияе на вашата компания

Ето как една успешна атака с пръскане на парола може да повлияе на вашата компания:

- Получавайки неоторизиран достъп до вашите акаунти във вашата организация, участниците в заплахата могат да разкрият чувствителна информация, финансови записи, клиентски данни и търговски тайни.

- Актьорите на заплахи могат да използват компрометирани акаунти, за да извършват измамни транзакции, неоторизирани покупки или дори да източат пари от вашите бизнес сметки.

- След като хакерите получат неоторизиран достъп до потребителски акаунти във вашата компания, те могат да криптират важни данни и да поискат откуп в замяна на ключа за дешифриране.

- Атака с пръскане на парола може да причини нарушение на данните, което може да доведе до финансови и репутационни загуби за вашата компания. Инцидентите с нарушаване на данните вероятно ще доведат до ерозия на доверието на клиентите. В резултат на това те могат да пренесат бизнеса си при вашите конкуренти.

- Ще имате нужда от ресурси, за да отговорите на нарушение на данните, да получите правен съвет и да наемете външни експерти по киберсигурност. Така че пръскането на пароли ще доведе до значително изтичане на ресурси.

С две думи, една успешна атака с пръскане на парола ще има каскаден ефект върху различни аспекти на вашия бизнес. Това може да включва финансови, оперативни, правни и репутационни последици.

Как да разпознаем атаки с пръскане на парола

Ето основните издайнически признаци на атака с пръскане на парола:

- Забелязвате голям обем активност при влизане за кратко време.

- Има голям обем отхвърлени пароли срещу множество акаунти за кратко време.

- Наблюдавате опити за влизане от неактивни или несъществуващи потребители.

- Има опити за влизане от IP адреси, които са географски несъвместими с известното местоположение на потребителите.

- Правят се опити за достъп до няколко акаунта в нечетни часове или извън работното ви време. И една парола се използва за влизане в тези акаунти наведнъж.

Трябва да прегледате регистрационните файлове за удостоверяване за грешки при влизане в системата и приложението на валидни акаунти, за да откриете атаки с пръскане на пароли.

Ако подозирате, че хакерите се опитват да атакуват с парола, ето точки за действие, които трябва да следвате:

- Инструктирайте служителите си незабавно да променят всички пароли и да активират MFA, ако някой от тях не го е направил досега.

- Внедрете инструмент за откриване и реагиране на крайни точки (EDR), за да проследявате всяка злонамерена дейност в крайните точки на вашата компания, за да предотвратите страничното движение на хакери в случай на атака с пръскане на парола.

- Проверете за признаци на кражба на данни или криптиране на данни и направете план за възстановяване на данните от архива, след като се уверите, че всички акаунти са защитени. Внедрете решение за защита на данните, за да защитите вашите данни.

- Подобрете чувствителността на вашите продукти за сигурност, за да идентифицирате неуспешни опити за влизане в множество системи.

- Прегледайте регистрационните файлове на събитията, за да разберете какво се е случило, кога се е случило и как се е случило, за да подобрите своя план за реакция при инциденти.

Хакерите се опитват да използват уязвимостите на софтуера, за да повишат своите привилегии. Затова се уверете, че вашите служители инсталират всички софтуерни актуализации и пачове.

Как да предотвратите атаки с пръскане на пароли

Следват някои стратегии за предотвратяване на достъпа на хакери до потребителски акаунти чрез атаки с пръскане на пароли.

#1. Следвайте политиката за силни пароли

Атаките с пръскане на пароли са насочени към слаби пароли, които са лесни за отгатване. Прилагането на политика за силни пароли ще принуди вашите служители да създават силни, сложни пароли, които хакерите не могат да познаят или намерят онлайн. В резултат на това потребителските акаунти във вашата организация ще бъдат защитени от атаки с пръскане на парола.

Ето основните моменти, които вашата политика за пароли трябва да включва:

- Паролите трябва да са дълги поне 12 знака, включително главни букви, малки букви и специални знаци.

- Трябва да има списък за отказ на парола, което означава, че потребителите не трябва да включват своите дати на раждане, места на раждане, длъжности или имена на близки в своите пароли.

- Всички пароли трябва да изтекат след определен период от време.

- Всички потребители трябва да създават различни пароли за различни акаунти.

- Трябва да има праг за блокиране на акаунти за блокиране на потребителски акаунти, ако възникнат множество неуспешни опити за влизане.

Внедряването на добър инструмент за пароли може да помогне на потребителите да създават силни пароли и да избягват използването на най-често срещаните пароли.

Мениджърите на пароли с най-висок рейтинг могат да ви помогнат да определите дали паролите ви са разкрити при нарушение на сигурността на данните.

#2. Налагане на многофакторно удостоверяване (MFA)

Многофакторното удостоверяване (MFA) добавя допълнителен слой сигурност към акаунтите. Когато е активирано, MFA изисква от потребителите да изпратят един или повече фактора за проверка в допълнение към потребителските имена и паролите, преди да им предостави достъп до онлайн акаунти.

Като внедрите многофакторно удостоверяване във вашата компания, можете да защитите онлайн акаунтите от груби атаки, атаки чрез речник, атаки с пръскане на парола и други видове атаки с парола. Това е така, защото участниците в заплахата няма да имат достъп до допълнителни фактори за проверка, изпратени чрез SMS, имейли или приложения за удостоверяване на пароли.

Освен това многофакторното удостоверяване може да предотврати вашите онлайн акаунти от атаки на keylogger.

#3. Внедрете удостоверяване без парола

Удостоверяването без парола използва биометрични данни, магически връзки, токени за сигурност и други за удостоверяване на потребителите. Тъй като паролите не се използват за достъп до акаунти, хакерите няма да могат да извършват атаки с пръскане на пароли.

И така, удостоверяването без парола е надежден начин за предотвратяване на повечето атаки с пароли. Можете да разгледате тези решения за удостоверяване без парола, за да защитите акаунти във вашата компания.

#4. Тествайте готовността чрез извършване на симулирани атаки

Трябва да проверите готовността на вашите служители да се борят с атаки с пръскане на парола, като извършите симулирана атака с пръскане на парола. Това ще ви помогне да разберете по-добре вашата позиция за сигурност на паролата и да предприемете необходимите стъпки за подобряване на сигурността на паролата във вашата компания.

#5. Разполагате с инструмент за откриване на вход

Трябва да настроите инструмент за проверка в реално време, за да откривате подозрителни опити за влизане. Правилният инструмент може да ви помогне да идентифицирате подозрителни опити за влизане в множество акаунти от един хост за кратко време, опити за влизане в множество неактивни акаунти, многобройни опити за влизане извън работното ви време и т.н.

След като откриете някаква подозрителна дейност при влизане, можете да предприемете коригиращи действия, за да блокирате неупълномощени опити за достъп до вашите акаунти. Тези действия могат да включват блокиране на компрометирани акаунти, промяна на настройките на Fireball, активиране на многофакторно удостоверяване и т.н.

#6. Обучете служителите си

Вашите служители играят решаваща роля в защитата на акаунтите на потребителите от атаки с пръскане на парола. Всички технически контроли за сигурност, независимо колко добри са те, няма да работят, ако вашите служители не създадат силни пароли и не активират многофакторно удостоверяване на своите акаунти.

Така че провеждайте редовно програми за осведоменост за киберсигурността, за да обучите служителите си за различни атаки с пароли и как да ги предотвратите. Уверете се, че знаят как да създадат достатъчно сложна парола.

Заключение

Атака с пръскане на парола може да причини сериозни щети на вашата компания, включително компрометиране на акаунт, нарушаване на данните и бъдещи атаки срещу киберсигурността. Така че трябва да увеличите сигурността на вашата парола във вашата компания.

Налагането на стриктна политика за пароли, прилагането на MFA, приемането на удостоверяване без парола, наличието на инструмент за откриване на влизане и обучението на вашите служители може да ви помогне да предотвратите атаки с пръскане на парола.

Трябва също да се опитате да бъдете креативни, докато избирате конвенцията за потребителското име на вашата компания. Спрете да използвате обичайния –[email protected].

За да подобрите сигурността на акаунтите във вашата компания, можете да изследвате тези магически платформи за връзки за удостоверяване без парола.