Останете на линия, докато ви разкажем за някои от скандалните опити за кибер изнудване и възможните начини да ги спрете предварително.

Банковият обир е много несигурен за изтънчен лош актьор. Той физически застрашава престъпника, докато се случва, и присъжда солидни наказания, ако бъде заловен.

За разлика от това оставате почти незасегнати, ако организирате футуристична атака с ransomware.

В заключение, кибер изнудванията са много по-малко рискови и по-печеливши в сравнение с конвенционалните кражби или грабежи. Освен това по-слабите наказания допълнително облагодетелстват киберпрестъпниците.

Като вземем предвид непроследимите криптовалути, ние вече трябва да започнем да укрепваме защитите си.

Какво е кибер изнудване?

Кибер изнудването е онлайн атака за извличане на големи суми откуп. Това обикновено се прави чрез заплаха за отказ на сървъра с DDoS атака или криптиране на вашите данни, отказ на достъп.

Кибер изнудването е акт на изнудване в следните форми:

Съдържание

Заложник на данни

Лош актьор ви спира от достъп до вашата мрежа от компютри и иска откуп, за да възстанови достъпа. Това обикновено се случва, когато случайно щракнете върху злонамерена връзка, която изтегля злонамерен софтуер, криптира файловете и ви заключва.

Алтернативно, някой отвлича вашата система, копира чувствителни данни и ви плаши да платите или рискува да ги изложи на широката общественост. Това понякога включва социално инженерство, при което те просто играят психологически трикове, карайки ви да вярвате погрешно в хака, когато няма такъв.

DDoS

Понякога се използва за прикриване на кражба на данни, Distributed Denial of Service (DDoS) е, когато мрежата ви е наводнена с фалшиви заявки за услуги, които пречат на действителните ви потребители да влязат.

Това се извършва с мрежа от заразени сървъри (ботнети) или чрез memcaching, което води до забавяне или повреда на сървъра. В зависимост от мащаба на вашия онлайн бизнес загубите могат да бъдат огромни.

Човек може лесно да финансира DDoS атака само за $4 на час, като същевременно причинява загуба на стотици хиляди на жертвата. Освен незабавната загуба, прекъсването тласка вашите клиенти към конкурентите, причинявайки допълнителни щети с течение на времето.

Големи кибер атаки за изнудване

Нека да разгледаме някои от най-големите подобни събития, регистрирани в миналото.

#1. WannaCry

Започвайки на 12 май 2017 г., WannaCry беше глобална ransomware атака срещу компютри, работещи с Microsoft Windows. Действителният му мащаб все още не е известен, тъй като все още съществува в някои форми.

През първия ден в офиса WannaCry зарази 230K компютъра в над 150 страни. Това засегна големи корпорации и правителства по целия свят. Той може да копира, инсталира, изпълнява и да се разпространява в мрежата без човешко взаимодействие.

С WannaCry хакерите се възползваха от уязвимостта на Windows, използвайки експлойта EternalBlue. Интересното е, че EternalBlue е разработен от NSA на Съединените щати за използване на уязвимост на Windows. Кодът на експлойта по някакъв начин беше откраднат и публикуван от хакерска група, наречена The Shadow Brokers.

Microsoft, знаейки за проблема, издаде актуализация, за да го коригира. Но по-голямата част от потребителите, които използват остарели системи, се превърнаха в основна цел.

Спасителят този път беше Маркъс Хътчинс, който случайно потопи зловреден софтуер, като регистрира домейн, споменат в експлойт кода. Това работеше като прекъсвач и държеше WannaCry на разстояние. Но има много повече за това, включително превключвателя за анулиране, претърпял DDoS атака, Хътчинс управлява превключвателя за анулиране към Cloudflare, който можете да вземете от TechCrunch.

Очакваните глобални загуби са около 4 милиарда долара.

#2. CNA Financial

На 21 март 2021 г. базираната в Чикаго CNA Financial разбра, че някой е копирал чувствителни лични данни на техни служители, служители на договор и лица на тяхна издръжка. Това стана ясно след повече от две седмици, тъй като хакът остана незабелязан от 5 март 2021 г.

Това беше хибридна атака, която включваше кражба на данни, както и задържане на системата CNA като заложник. Хакерите, базираната в Русия хакерска група Evil Corp, използваха злонамерен софтуер за криптиране на сървъри на CNA. След преговори за първоначалната сума на откупа от 60 милиона долара, хакерите най-накрая се съгласиха на 40 милиона долара, според Блумбърг.

#3. Колониален тръбопровод

Хакването на Colonial Pipeline причини прекъсване на доставките на гориво от един от най-големите тръбопроводи в САЩ. Разследването разкри, че това е резултат от изтичане на една парола в тъмната мрежа.

Въпреки това не беше известно как лошите актьори са получили правилното потребителско име, съответстващо на компрометираната парола. Хакерите са получили достъп до колониалните системи, използвайки виртуална частна мрежа, предназначена за отдалечени служители. Тъй като нямаше многофакторно удостоверяване, потребителското име и паролата бяха напълно достатъчни.

След седмица на тази дейност, на 7 май 2021 г., един от настоящите служители видя бележка за откуп, изискваща 4,4 милиона долара в криптовалути. В рамките на часове служителите затвориха целия тръбопровод, наел фирми за киберсигурност, за да проверят и смекчат щетите. Те забелязаха и кражба на 100GB данни, като хакерът заплаши, че ще го разкрие в случай на неплащане на сумата за откупа.

Рансъмуерът осакати секцията за фактуриране и счетоводство на Colonial IT системите. Сумата на откупа е платена малко след атаката на DarkSide, хакерска група, базирана в Източна Европа. DarkSide предостави инструмент за декриптиране, който се оказа толкова бавен, че отне седмица за нормализиране на операциите на тръбопровода.

Интересното е, че Министерството на правосъдието на САЩ публикува публично изявление на 7 юни 2021 г., цитирайки възстановяването на 63,7 биткойни от първоначалното плащане. По някакъв начин ФБР се докопа до частните ключове, свързани с хакерските акаунти, и върна 2,3 милиона долара, очевидно по-малко от това, което беше платено поради внезапния спад на цените на биткойните през този период.

#4. дин

В допълнение към извършването на много неща в интернет, Dyn действа предимно като доставчик на DNS услуги за някои от големите имена, включително Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal и др. Те бяха свалени с голяма DDoS атака на 21 октомври 2016 г.

Нападателят използва ботнет Mirai, който внедри голям брой компрометирани IoT устройства за изпращане на фалшиви DNS заявки. Този трафик задръсти DNS сървърите, причинявайки екстремни забавяния, натрупвайки неизвестно количество загуби в световен мащаб.

Въпреки че мащабът на атаката затруднява изчисляването на точния размер на щетите, понесени от уебсайтовете, Dyn загуби много.

Около 14 500 домейна (приблизително 8%) са преминали към друг DNS доставчик веднага след атаката.

Докато много други са претърпели подобни атаки като Amazon Web Services, GitHubнека избягваме да излизаме извън пътя и да преминем към изготвянето на стабилна стратегия за предотвратяване на подобни кибер изнудвания.

Как да предотвратим кибер изнудването?

Някои от основните превантивни мерки, които могат да ви помогнат да се предпазите от подобни интернет атаки, са:

#1. Избягвайте да кликвате върху злонамерени връзки

Нападателите често се възползват от този детски атрибут на човешката психология: любопитството.

Фишинг имейлите са били порталът за около 54% от атаките с ransomware. Така че, освен да напомняте на себе си и служителите си за спам имейли, организирайте семинари.

Това може да включва фиктивни фишинг имейли със седмични кампании за осигуряване на обучение на живо. Ще работи по-скоро като ваксинации, при които малко количество мъртви вируси предпазват от живи заплахи.

Освен това можете да обучите служителите на технологии, подобни на sandboxing, за да отварят подозрителни връзки и приложения.

#2. Софтуерни актуализации и решения за сигурност

Независимо от вашата операционна система, остарелият софтуер е податлив на кибер атаки. Хората лесно биха могли да избегнат WannaCay, ако бяха актуализирали своите компютри с Windows навреме.

Още едно често срещано погрешно схващане е, че сте в безопасност, ако използвате Mac. Това е напълно невярно. И Malwarebytes доклад за състоянието на зловреден софтуер разкъсва всяко фалшиво чувство за сигурност сред потребителите на Mac.

Операционната система Windows е била обект на големи атаки, просто защото Mac не е бил толкова популярен. Операционната система на Microsoft все още има пазарен дял от близо 74% и насочването към потребителите на Mac не просто си струва труда.

Но тъй като това бавно се променя, Malwarebytes стана свидетел на 400% скок в заплахите, насочени към Mac OS от 2018 г. до 2019 г. В допълнение, те отбелязаха 11 заплахи за Mac в сравнение с 5,8 заплахи за устройство с Windows.

В заключение, инвестирането в цялостно решение за интернет сигурност като Avast One определено може да докаже своята стойност.

Освен това можете да разположите системи за откриване на нарушители като Snort или Suricata за по-добра защитна мрежа.

#3. Използвайте силни пароли

Атаката на Colonial Pipeline е причинена поради това, че служител използва слаба парола два пъти.

Съгласно ан Проучване на Avastоколо 83% от американците използват слаби пароли, а цели 53% използват едни и същи пароли в множество акаунти.

Вярно е, че натискането на потребителите да използват силни пароли за свои собствени вече се оказа трудна задача. Да ги помолите да направят това на работа изглежда почти невъзможно.

И така, какво е решението? Платформи за удостоверяване на потребителя.

Можете да използвате тези платформи, за да наложите изисквания за силни пароли във вашата организация. Това са специалисти на трети страни с гъвкави планове според размера на компанията. Можете също да започнете с винаги безплатни нива с Ory, Supabase, Frontegg и др.

На лично ниво използвайте мениджъри на пароли.

Освен това, поемете болката от актуализирането на паролите от време на време. Това ще гарантира вашата безопасност, дори ако идентификационните ви данни бъдат откраднати по някакъв начин. И това е много по-лесно с първокласни мениджъри на пароли като Lastpass, които могат автоматично да актуализират вашите пароли само с едно кликване.

Но не спирайте само със сложна парола; опитайте се да бъдете креативни и с потребителското име.

#4. Офлайн резервни копия

Нивото на сложност на подобни атаки понякога може да подведе дори известните експерти по киберсигурност, да не говорим за собственик на малък бизнес.

Затова поддържайте актуализирани архиви. Това ще ви помогне да възстановите системата си във фатален ден.

А офлайн архивирането е допълнително предимство. Те са вашето сигурно хладилно хранилище, недостъпно за кибер изнудвачи.

Освен това, обърнете внимание на наличните възможности за възстановяване, защото продължителното време на престой понякога може да направи искания откуп да изглежда доходоносен. И точно затова някои собственици на бизнес преговарят със заплахите и в крайна сметка плащат огромни суми.

Като алтернатива решенията за архивиране и възстановяване на данни на трети страни като Acronis могат да бъдат полезни. Те осигуряват защита от ransomware и безпроблемни механизми за възстановяване на данни.

#5. Мрежа за доставка на съдържание (CDN)

Много от тях са открили и предотвратили големи DDoS атаки благодарение на компетентните мрежи за доставка на съдържание.

Както беше обсъдено по-горе, в края на краищата това беше отлична CDN, Cloudflare, която поддържаше WannaCry killswitch онлайн без прекъсване в продължение на две години. Освен това му помогна да устои на множество DDoS атаки в рамките на този период от време.

CDN поддържа кеширано копие на вашия уебсайт по целия свят на множество сървъри. Те прехвърлят излишните товари към своята мрежа, като избягват претоварването на сървъра и прекъсванията.

Тази стратегия не само предпазва от DDoS заплахи, но води до светкавично бързи уебсайтове за клиенти от цял свят.

И накрая, не може да има пълен списък, който да ви предпази от кибер изнудване. Нещата се развиват и е най-добре всеки път да имате експерт по киберсигурност.

Но какво ще стане, ако все пак се случи? Какъв трябва да бъде вашият курс на действие, ако бъдете засегнат от онлайн опит за изнудване.

Отговор на кибер изнудване

Първото нещо, което идва на ум след атака с ransomware, различно от обичайното безпокойство, е да платите и да приключите с това.

Но това може да не работи винаги.

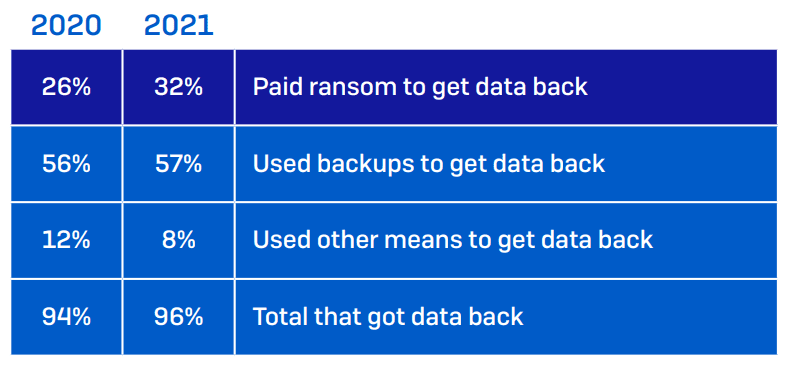

Проучване, проведено от SOPHOS, базирана в Обединеното кралство фирма за ИТ сигурност, показва, че плащането на откупа не е най-добрият изход. The доклад за проучване на атаката споменава, че само 8% от компаниите са получили пълните данни обратно след плащането на откупа. А 29% са успели да възстановят само 50% или по-малко от откраднатите/шифровани данни.

Така че вашият акт на съответствие с исканията за откуп може да има обратен ефект. Това ви прави зависими от лошия актьор и неговите инструменти за дешифриране на вашите данни, забавяйки други спасителни усилия.

Освен това няма гаранция, че инструментът, предоставен от хакера, някога ще работи. Може да се провали или допълнително да зарази вашата система. В допълнение, плащането на престъпниците подчертава вашата организация като техни плащащи клиенти. Така че има много голям шанс за подобна атака в бъдеще.

В заключение, плащането трябва да е последната ви възможност. Използването на други методи като възстановяване на резервни копия е по-безопасно от плащането на неизвестен престъпник с криптовалути.

Освен това няколко фирми се свързаха с водещи експерти по киберсигурност и информираха правоприлагащите органи. И това ги спаси, както в случая с възстановяването на рекета от Colonial Pipeline от ФБР.

Кибер изнудване: Заключение

Трябва да отбележите, че това не е толкова необичайно, колкото може да се мисли. И очевидно най-добрият начин е да подсилите щитовете си и да поддържате резервни копия.

Ако въпреки това се случи, запазете спокойствие, започнете местни спасителни операции и се свържете с експерти.

Но се опитайте да не се поддавате на исканията за откуп, защото това може да не проработи, дори ако изплатите състоянието си.

PS: Преминаването през нашия контролен списък за киберсигурност за вашия бизнес може да се окаже полезно.