Атаките за ескалация на привилегии възникват, когато лошите участници използват неправилни конфигурации, грешки, слаби пароли и други уязвимости, които им позволяват достъп до защитени активи.

Типичен експлойт може да започне, като атакуващият първо получи достъп до акаунт с привилегии на ниско ниво. След като влязат в системата, нападателите ще проучат системата, за да идентифицират други уязвимости, които могат да използват допълнително. След това те използват привилегиите, за да се представят за действителните потребители, да получат достъп до целеви ресурси и да изпълняват различни задачи незабелязани.

Атаките за ескалация на привилегии са вертикални или хоризонтални.

При вертикален тип нападателят получава достъп до акаунт и след това изпълнява задачи като този потребител. При хоризонталния тип нападателят първо ще получи достъп до един или повече акаунти с ограничени привилегии и след това ще компрометира системата, за да получи повече разрешения за изпълнение на административни роли.

Такива разрешения позволяват на нападателите да изпълняват административни задачи, да внедряват зловреден софтуер или да извършват други нежелани дейности. Например, те могат да нарушат операциите, да променят настройките за сигурност, да откраднат данни или да компрометират системите, така че да оставят отворени задни врати, които да се използват в бъдеще.

Като цяло, подобно на кибератаките, ескалацията на привилегии използва уязвимостите на системата и процесите в мрежите, услугите и приложенията. Поради това е възможно да ги предотвратите чрез внедряване на комбинация от добри практики и инструменти за сигурност. Една организация в идеалния случай трябва да внедри решения, които могат да сканират, откриват и предотвратяват широк спектър от потенциални и съществуващи уязвимости и заплахи за сигурността.

Съдържание

Най-добри практики за предотвратяване на атаки за повишаване на привилегиите

Организациите трябва да защитават всички свои критични системи и данни, както и други области, които може да изглеждат непривлекателни за нападателите. Всичко, от което един атакуващ се нуждае, е да проникне в системата. Веднъж влезли вътре, те могат да търсят уязвимости, които експлоатират допълнително, за да получат допълнителни разрешения. Освен защитата на активите срещу външни заплахи, също толкова важно е да се въведат достатъчно мерки за предотвратяване на вътрешни атаки.

Въпреки че действителните мерки може да се различават в зависимост от системите, мрежите, околната среда и други фактори, по-долу са някои техники, които организациите могат да използват, за да осигурят своята инфраструктура.

Защитете и сканирайте вашата мрежа, системи и приложения

В допълнение към внедряването на решение за сигурност в реално време, важно е редовно да сканирате всички компоненти на ИТ инфраструктурата за уязвимости, които биха могли да позволят проникването на нови заплахи. За тази цел можете да използвате ефективен скенер за уязвимости, за да откриете непоправени и несигурни операционни системи и приложения, неправилни конфигурации, слаби пароли и други недостатъци, които нападателите могат да използват.

Въпреки че можете да използвате различни скенери за уязвимости, за да идентифицирате слабостите в остарелия софтуер, обикновено е трудно или непрактично да актуализирате или коригирате всички системи. По-специално, това е предизвикателство, когато се работи с наследени компоненти или широкомащабни производствени системи.

За такива случаи можете да внедрите допълнителни слоеве за сигурност, като защитни стени за уеб приложения (WAF), които откриват и спират злонамерен трафик на ниво мрежа. Обикновено WAF защитава основната система, дори когато тя не е с корекция или е остаряла.

Правилно управление на акаунт с привилегии

Важно е да управлявате привилегированите акаунти и да гарантирате, че всички те са защитени, използвани в съответствие с най-добрите практики и не са изложени на опасност. Екипите по сигурността трябва да разполагат с опис на всички акаунти, къде съществуват и за какво се използват.

Други мерки включват

- Минимизиране на броя и обхвата на привилегированите акаунти, наблюдение и водене на лог на дейността им.

- Анализиране на всеки привилегирован потребител или акаунт за идентифициране и справяне с всякакви рискове, потенциални заплахи, източници и намерения на нападателя

- Основни режими на атака и мерки за превенция

- Следвайте принципа на най-малко привилегии

- Забранете на администраторите да споделят акаунти и идентификационни данни.

Наблюдавайте поведението на потребителите

Анализирането на потребителското поведение може да открие дали има компрометирани самоличности. Обикновено нападателите ще се насочат към самоличностите на потребителите, които осигуряват достъп до системите на организацията. Ако успеят да получат идентификационните данни, те ще влязат в мрежата и може да останат незабелязани за известно време.

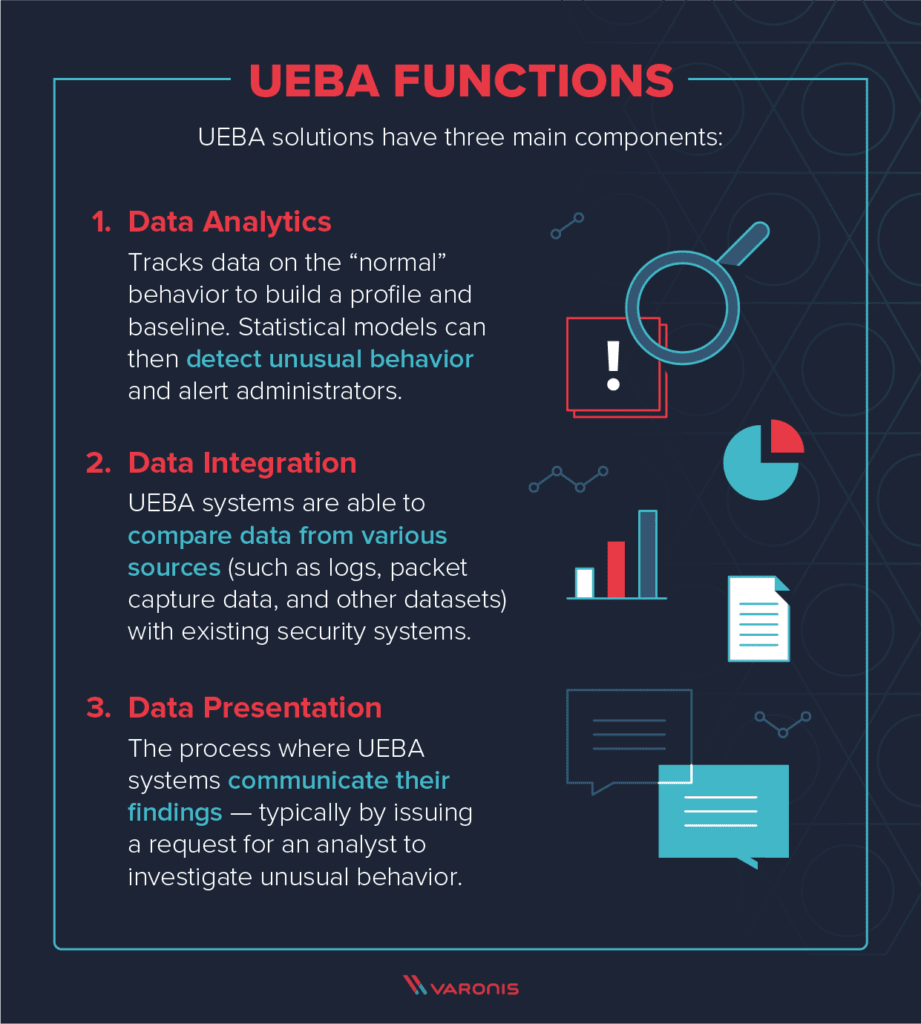

Тъй като е трудно ръчно да се наблюдава поведението на всеки потребител, най-добрият подход е да се внедри решение за анализ на поведението на потребителите и субектите (UEBA). Такъв инструмент непрекъснато следи активността на потребителите във времето. След това създава основа за легитимно поведение, която използва, за да открие необичайни дейности, които са показателни за компромис.

Полученият профил съдържа информация като местоположение, ресурси, файлове с данни и услуги, до които потребителят има достъп и честота, конкретни вътрешни и външни мрежи, брой хостове, както и изпълнени процеси. С тази информация инструментът може да идентифицира подозрителни действия или параметри, които се отклоняват от базовата линия.

Политики и прилагане на силни пароли

Създайте и наложете силни политики, за да гарантирате, че потребителите имат уникални и трудни за отгатване пароли. Освен това използването на многофакторно удостоверяване добавя допълнителен слой сигурност, като същевременно преодолява уязвимостите, които могат да възникнат, когато е трудно ръчно да се наложат политики за силни пароли.

Екипите по сигурността трябва също така да внедрят необходимите инструменти като одитори на пароли, органи за прилагане на политики и други, които могат да сканират системи, да идентифицират и маркират слаби пароли или да подканят за действие. Инструментите за прилагане гарантират, че потребителите имат силни пароли по отношение на дължина, сложност и фирмени политики.

Организациите могат също така да използват корпоративни инструменти за управление на пароли, за да помогнат на потребителите да генерират и използват сложни и сигурни пароли, които отговарят на правилата за услуги, които изискват удостоверяване.

Допълнителни мерки като многофакторно удостоверяване за отключване на мениджъра на пароли повишават допълнително неговата сигурност, като по този начин правят почти невъзможен за нападателите достъп до запазените идентификационни данни. Типичните корпоративни мениджъри на пароли включват Пазител, Дашлейн, 1 Парола.

Дезинфекцирайте въведените от потребителите данни и защитете базите данни

Нападателите могат да използват уязвими потребителски полета за въвеждане, както и бази данни, за да инжектират зловреден код, да получат достъп и да компрометират системите. Поради тази причина екипите по сигурността трябва да използват най-добрите практики като силно удостоверяване и ефективни инструменти за защита на базите данни и всички видове полета за въвеждане на данни.

Добра практика е да шифровате всички данни в транзит и в покой в допълнение към корекцията на базите данни и дезинфекцирането на всички въведени от потребителя данни. Допълнителните мерки включват оставяне на файлове само за четене и даване на достъп за запис на групите и потребителите, които ги изискват.

Обучете потребителите

Потребителите са най-слабото звено във веригата за сигурност на организацията. Поради това е важно да им дадем права и да ги обучим как да изпълняват задачите си безопасно. В противен случай едно кликване от потребител може да доведе до компрометиране на цяла мрежа или система. Някои от рисковете включват отваряне на злонамерени връзки или прикачени файлове, посещение на компрометирани уебсайтове, използване на слаби пароли и др.

В идеалния случай организацията трябва да има редовни програми за информираност относно сигурността. Освен това те трябва да имат методология, за да проверят дали обучението е ефективно.

Инструменти за предотвратяване на атаки с ескалация на привилегии

Предотвратяването на атаките за ескалация на привилегии изисква комбинация от инструменти. Те включват, но не се ограничават до решенията по-долу.

Решение за анализ на поведението на потребителите и субектите (UEBA)

Exabeam

The Платформа за управление на сигурността Exabeam е бързо и лесно за внедряване базирано на изкуствен интелект решение за поведенчески анализ, което помага за проследяване на потребителски и акаунт дейности в различни услуги. Можете също да използвате Exabeam, за да поглъщате регистрационни файлове от други ИТ системи и инструменти за сигурност, да ги анализирате и да идентифицирате и маркирате рискови дейности, заплахи и други проблеми.

Характеристиките включват

- Регистриране и предоставяне на полезна информация за разследване на инциденти. Те включват всички сесии, когато конкретен акаунт или потребител има достъп до услуга, сървър или приложение, или ресурс за първи път, влизане в акаунт от нова VPN връзка, от необичайна държава и т.н.

- Мащабируемото решение е приложимо за единичен екземпляр, облак и локални внедрявания

- Създава изчерпателна времева линия, която ясно показва пълния път на нападателя въз основа на нормалния и ненормалния акаунт или потребителско поведение.

Cynet 360

The Платформа Cynet 360 е цялостно решение, което предоставя поведенчески анализи, сигурност на мрежата и крайната точка. Позволява ви да създавате потребителски профили, включително техните геолокации, роли, работно време, модели на достъп до локални и базирани на облак ресурси и др.

Платформата помага за идентифициране на необичайни дейности като;

- Първо влизане в системата или ресурсите

- Необичайно местоположение за влизане или използване на нова VPN връзка

- Множество едновременни връзки към няколко ресурса за много кратко време

- Акаунти, които имат достъп до ресурси извън работно време

Инструменти за защита на пароли

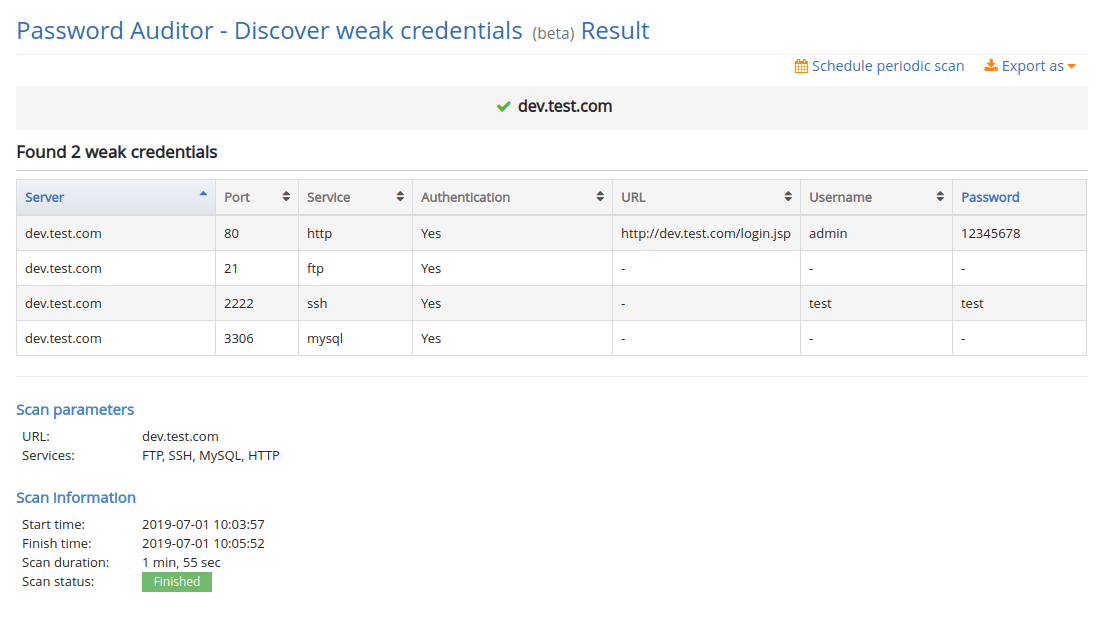

Одитор на пароли

The одитор на пароли инструменти сканират имената на хостове и IP адресите, за да идентифицират автоматично слаби идентификационни данни за мрежови услуги и уеб приложения като HTTP уеб формуляри, MYSQL, FTP, SSH, RDP, мрежови рутери и други, които изискват удостоверяване. След това се опитва да влезе, използвайки слабите и общите комбинации от потребителско име и парола, за да идентифицира и предупреди за акаунти със слаби идентификационни данни.

Password Manager Pro

The Професионален мениджър на пароли за ManageEngine ви предоставя цялостно решение за управление, контрол, наблюдение и одит на привилегирования акаунт през целия му жизнен цикъл. Той може да управлява привилегирован акаунт, SSL сертификат, отдалечен достъп, както и привилегирована сесия.

Характеристиките включват

- Автоматизира и налага често нулиране на пароли за критични системи като сървъри, мрежови компоненти, бази данни и други ресурси

- Съхранява и организира всички привилегировани и чувствителни идентичности на акаунти и пароли в централизиран и защитен трезор.

- Позволява на организациите да отговарят на критичните одити за сигурност, както и на съответствие с регулаторни стандарти като HIPAA, PCI, SOX и други

- Позволява на членовете на екипа сигурно да споделят административни пароли.

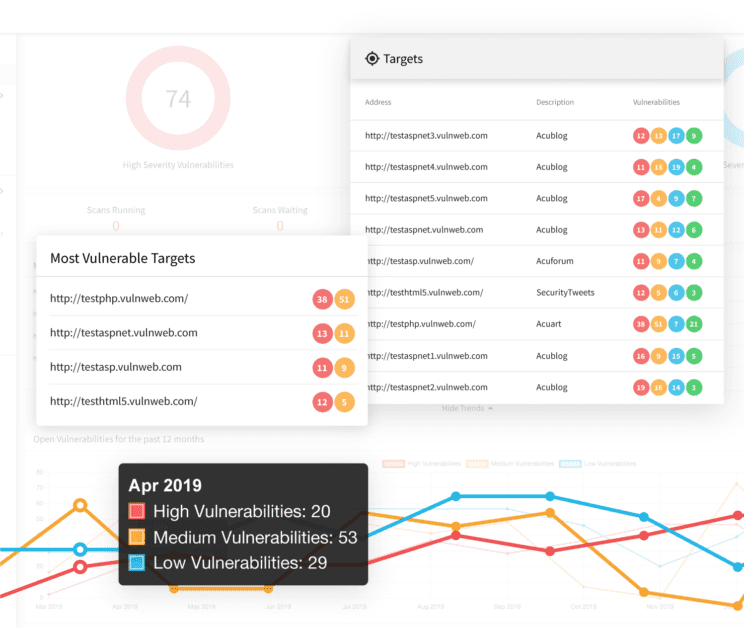

Скенери за уязвимости

Invicti

Invicti е мащабируем, автоматизиран скенер за уязвимости и решение за управление, което може да се мащабира, за да отговори на изискванията на всяка организация. Инструментът може да сканира сложни мрежи и среди, като същевременно се интегрира безпроблемно с други системи, включително CI/CD решения, SDLC и други. Той има разширени възможности и е оптимизиран за сканиране и идентифициране на уязвимости в сложни среди и приложения.

Освен това можете да използвате Invicti, за да тествате уеб сървърите за грешни конфигурации на сигурността, които нападателите могат да използват. Като цяло инструментът идентифицира SQL Injections, отдалечено включване на файлове, Cross-site Scripting (XSS) и други топ-10 уязвимости на OWASP в уеб приложения, уеб услуги, уеб страници, API и др.

Акунетикс

Акунетикс е цялостно решение с вградено сканиране за уязвимости, управление и лесна интеграция с други инструменти за сигурност. Помага за автоматизиране на задачи за управление на уязвимости като сканиране и коригиране, като по този начин ви позволява да спестите ресурси.

Характеристиките включват;

- Интегрира се с други инструменти като Jenkins, тракери за проблеми на трети страни като GitHub, Jira, Mantis и др.

- Опции за локално и облачно внедряване

- Възможност за персонализиране, за да отговаря на клиентската среда и изисквания, както и поддръжка на различни платформи.

- Бързо идентифицирайте и реагирайте на широк набор от проблеми със сигурността, включително често срещани уеб атаки, междусайтови скриптове (XSS), SQL инжекции, зловреден софтуер, неправилни конфигурации, разкрити активи и др.

Софтуерни решения за управление на привилегирован достъп (PAM).

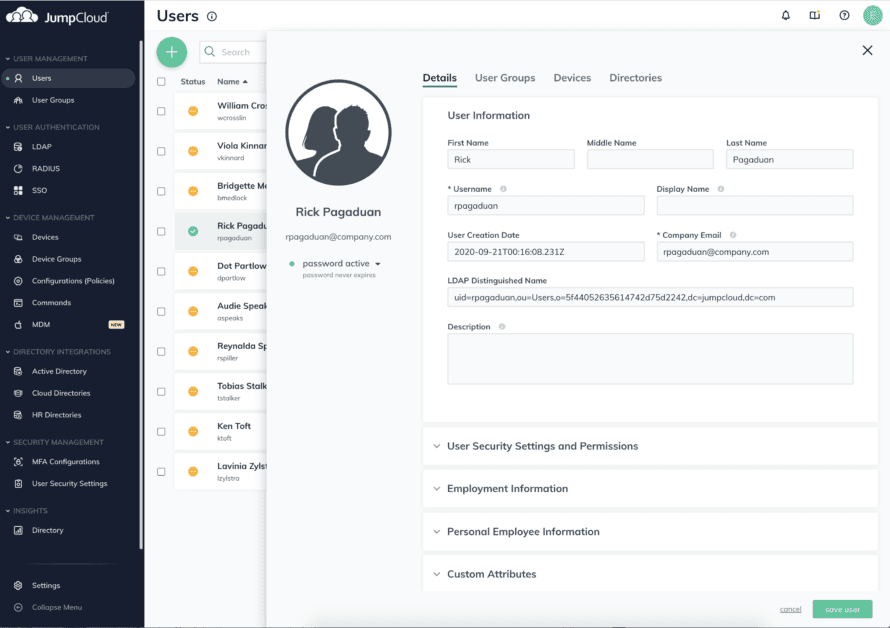

JumpCloud

Jumpcloud е решение за директория като услуга (DaaS), което сигурно удостоверява и свързва потребителите с мрежи, системи, услуги, приложения и файлове. Като цяло мащабируемата, базирана в облак директория е услуга, която управлява, удостоверява и упълномощава потребители, приложения и устройства.

Характеристиките включват;

- Той създава защитена и централизирана авторитетна директория

- Поддържа междуплатформено управление на потребителския достъп

- Предоставя функции за единично влизане, които поддържат контролиране на потребителския достъп до приложения чрез LDAP, SCIM и SAML 2.0

- Осигурява защитен достъп до локални и облачни сървъри

- Поддържа многофакторно удостоверяване

- Има автоматизирано администриране на сигурността и свързани функции като регистриране на събития, скриптове, управление на API, PowerShell и други

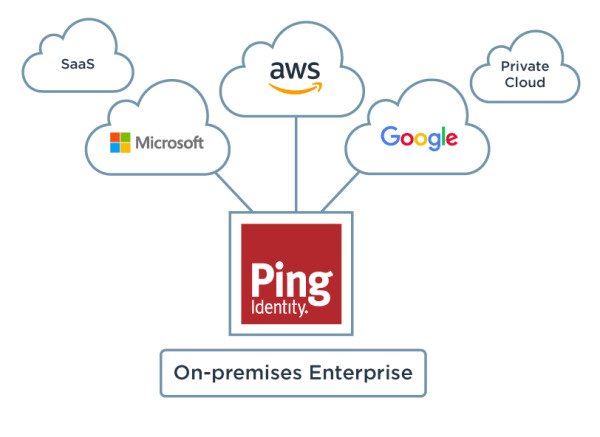

Ping идентичност

Ping идентичност е интелигентна платформа, която предоставя многофакторно удостоверяване, единично влизане, услуги за директории и др. Той позволява на организациите да подобрят сигурността на идентичността на потребителя и изживяването.

Характеристика

- Единично влизане, което осигурява сигурно и надеждно удостоверяване и достъп до услуги

- Многофакторно удостоверяване, което добавя допълнителни слоеве за сигурност

- Подобрено управление на данните и способност за спазване на разпоредбите за поверителност

- Справочни услуги, които осигуряват сигурно управление на потребителски идентичности и данни в мащаб

- Гъвкави опции за разгръщане в облака като идентичност като услуга (IDaaS), контейнеризиран софтуер и др.

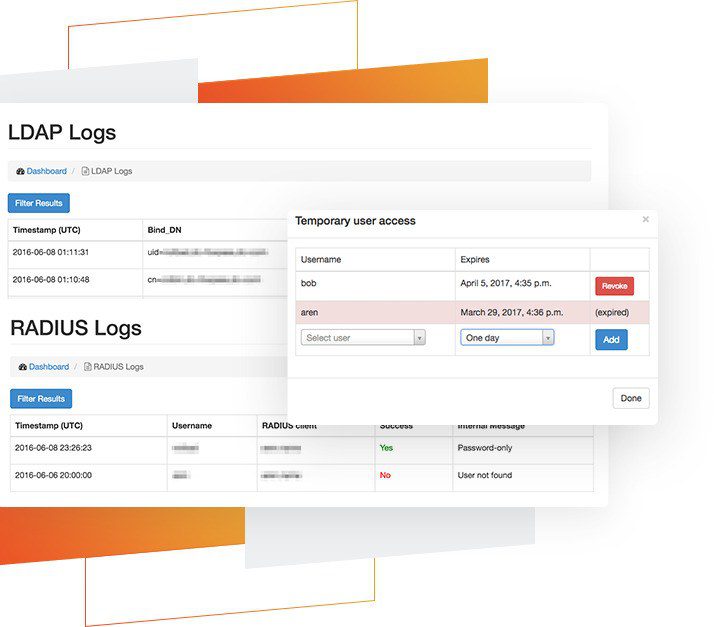

Foxpass

Foxpass е мащабируемо корпоративно решение за идентичност и контрол на достъпа за локални и облачни внедрявания. Той предоставя функции за управление на ключове RADIUS, LDAP и SSH, които гарантират, че всеки потребител има достъп само до определени мрежи, сървъри, VPN и други услуги в разрешеното време.

Инструментът може да се интегрира безпроблемно с други услуги като Office 365, Google Apps и др.

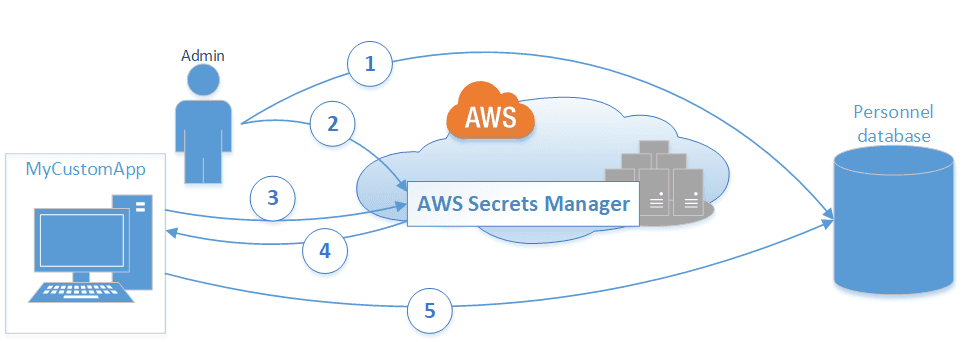

AWS Secrets Manager

AWS Secrets Manager ви предоставя надеждно и ефективно средство за защита на тайните, необходими за достъп до услугата, приложенията и други ресурси. Тя ви позволява лесно да управлявате, завъртате и извличате API ключовете, идентификационните данни на базата данни и други тайни.

Има още тайни решения за управление, които можете да разгледате.

Заключение

Точно като кибератаките, ескалацията на привилегии използва системата и обработва уязвимостите в мрежите, услугите и приложенията. Поради това е възможно да ги предотвратите чрез внедряване на правилните инструменти и практики за сигурност.

Ефективните мерки включват налагане на най-малко привилегии, силни пароли и политики за удостоверяване, защита на чувствителни данни, намаляване на повърхността за атака, защита на идентификационните данни на акаунтите и др. Други мерки включват поддържане на всички системи, софтуер и фърмуер актуални и коригирани, наблюдение на поведението на потребителите и обучение на потребителите за безопасни компютърни практики.